Energy 4.0: Cyber-Security wird in allen Branchen durch die fortschreitende Digitalisierung immer wichtiger. Auch die Energiebranche, genauer die Versorger, haben hier noch Nachholbedarf was die Security im Unternehmen angeht. Wie schätzen Sie die Lage beziehungsweise die Sensibilität dieser Kritischen Infrastrukturen ein?

Klaus Mochalski: Die Kritischen Infrastrukturen, insbesondere der Energie- und Gas- und Wasserversorger, werden sich auf neue Angriffsmuster einrichten müssen. Die Attacke durch Industroyer hat darauf einen Vorgeschmack geliefert. Mehr Digitalisierung bedeutet auch mehr Zugangschancen und mehr externe Manipulationsmöglichkeiten. Aus unseren Erfahrungen mit Betreibern kritischer Infrastrukturen wissen wir, dass es hier bereits ein hohes Bewusstsein für die Herausforderungen und Gefährdungen, die sich aus der zunehmenden Vernetzung und Digitalisierung ergeben, vorhanden ist. Nicht zu vergessen, dass der Gesetzgeber diese Herausforderung ebenso erkannt hat und die Betreiber durch das IT-Sicherheitsgesetz und seine Verschärfung in die Pflicht nimmt. Häufig fehlt es noch an Lösungen und der konkreten Umsetzung. Und es mangelt am Verständnis dafür, dass Industrie 4.0 beziehungsweise IIoT mehr Herausforderungen mit sich bringen, als die der IT-Sicherheit.

Die zunehmende Vernetzung birgt auch eine zunehmende Komplexität und Störanfälligkeit der Fernwirknetze auch aufgrund von netzwerkinternen Problemen. Diese haben selten etwas mit Cybersicherheit zu tun, sondern entstehen einfach dadurch, dass in die Fernwirknetze immer mehr Endgeräte und Netzwerkteilnehmer integriert werden müssen, die häufig überschneidende oder sogar konkurrierende Autorisierungen sowie nichtkompatible Konfigurationen aufweisen. Das Management der Fernwirknetze muss ganzheitlich betrachtet werden und umfasst neben der Cybersicherheit eben auch Anlagenverfügbarkeit, Datenschutz, Arbeitsschutz und die infrastrukturelle Belastbarkeit.

Mit welchen Risiken müssen die Versorger genau rechnen?

Das aktuell offensichtlichste Risiko sind natürlich die Advanced Persistent Threats. Das sind komplexe, langfristig wirkende und häufig für Firewall und Co. unbekannte Angriffsmuster, gegen die gängige Sicherheitslösungen keine Chance haben. WannaCry, Industroyer, NotPetya sind Beispiele für diese Advanced Persistent Threats. Hinzu kommen die klassischen infrastrukturell-organisatorischen Gefährdungen durch beispielsweise VPN-Zugänge, Fernwartung. Ein weiteres Risiko ergibt sich durch die zunehmende Komplexität der Fernwirknetze in Bezug auf Endgeräte, Netzwerkteilnehmer und Kommunikationsstrukturen. Das sind Netzwerkprobleme, Kapazitätsengpässe, fehlerhafte Kommunikation. Wir reden also von cyber- und infrastrukturell-betrieblichen Risiken.

Welchen Schutz müssen Energieversorger einrichten?

Schutz entsteht erst durch Transparenz in Bezug auf die eigene Infrastruktur und Wissen über die eigentlichen Gefährdungen. Die meisten Unternehmen haben ihre Netzwerke mit einer gängigen Firewall abgesichert, die alle bekannten Gefahren herausfiltert und blockt. Die Betreiber dieser Netzwerke haben jedoch weder eine Transparenz darüber, was innerhalb des Netzwerkes passiert, noch können sie sicher sein, dass ein bisher unbekanntes Schadprogramm nicht längst die Steuerung beeinträchtigt oder Daten stiehlt. Denken Sie nur an Stuxnet, Industroyer oder eben WannaCry, die lange unbekannte Hintertüren genutzt haben.

Energieversorger sollten daher im ersten Schritt Transparenz in ihrem Fernwirknetz herstellen und auf Basis dieses Wissens eine Risikolandkarte erstellen. Damit haben sie die Basis, eine ganzheitliche Strategie für das Management ihrer Netzwerke aufzusetzen. Grundsätzlich denken wir, dass der Schutz nicht nur nach außen gerichtet sein darf. Der Schutz beinhaltet auch das Sichtbarmachen und Abschaffen von internen Störungen, wie sie im Netzwerk auftreten können. Deshalb ist unser Ansatz, jegliche Kommunikation im Fernwirknetz zu überwachen. Damit werden sowohl intern bedingte Anomalien als auch externe Manipulationen sichtbar und können im zweiten Schritt beseitigt werden.

Sie bieten die Überwachung der Steuer- und Wirksysteme einschließlich Schaltanlagentechnik, Fernwirktechnik und Netzleittechnik vollständig und rückwirkungsfrei an. Wie funktioniert das?

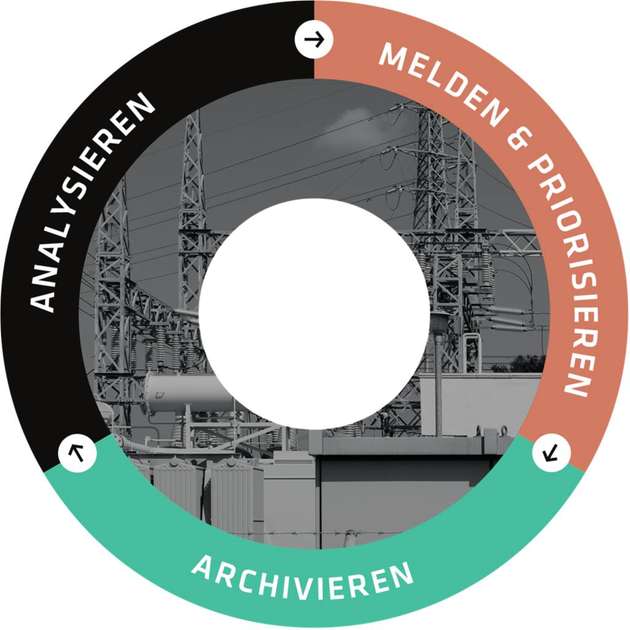

Rhebo Industrial Protector liest über Netzwerkzugänge rückwirkungsfrei die gesamte Kommunikation im Steuernetz mit. Über einen intelligenten Prozess hat es zuvor die Standardkommunikation des Steuernetzes analysiert und als Basismuster abgespeichert. Das passiert binnen weniger Minuten. Nachfolgend analysiert Rhebo Industrial Protector kontinuierlich jede Kommunikation, also wirklich jeden Datenaustausch im Steuernetz, bis auf Inhaltsebene. Alles, was vom Basismuster abweicht, wird als Anomalie gemeldet und die Paketdaten als PCAP detailliert mitgeliefert.

Bei Kunden identifizieren wir so regelmäßig ungewollte Teilnehmer im Steuernetz oder finden unbekannte Prozesse und Befehlsstrukturen, die dann auf ihr Gefährdungspotential untersucht werden können. In einem anderen Fall von Datendiebstahl durch einen ehemaligen Mitarbeiter konnten wir die Mechanik des Angriffs sichtbar machen und die Beweisdaten gerichtsverwertbar aufzeichnen.

Auch fehlerhafte Kommunikation, die zu Anlagenstörungen führen können, werden vollständig gemeldet. Über eine Risikobewertung werden die einzelnen Anomalien zudem priorisiert. Die Meldungen können vom Betreiber entsprechend ihrer Relevanz für die Anlagenverfügbarkeit und den störungsfreien Betrieb gefiltert und so schnellstmöglich Maßnahmen ergriffen werden. All das erfolgt in Echtzeit. Zusätzlich ist über eine Schnittstelle der automatisierte Datentransfer von Anomalien an andere Backend-Systeme möglich. Damit stellen wir die volle Integration der Anomalieerkennung in die IT-Infrastruktur sicher.

Kein Schutz ist 100-prozentig. Wie kann man sich vielleicht zu 99 Prozent schützen? Oder wie kann man es einem Angreifer so schwer wie möglich machen?

In Bezug auf die Cybersicherheit empfehlen wir eine zweistufige Absicherung. Auf Ebene 1 blocken gut konfigurierte Firewalls die bekannten Cyberangriffe. Auf Ebene 2 stellt die Anomalieerkennung sicher, dass sowohl erfolgreiche Cyberangriffe als auch die oben skizzierten Netzwerkprobleme zuverlässig erkannt und gemeldet werden, bevor größerer Schaden entsteht.

Wie kann die IT-Branche anderen Branchen helfen?

Die IT-Branche muss genau verstehen, wie eine Kritis- oder Industrie-4.0-Umgebung funktioniert. Hier bedarf es eines intensiven Dialogs, um Lösungen zu entwickeln, die den Anforderungen der Netzwerkbetreiber entsprechen. Die IT-Branche muss vor allem vom Blackbox-Denken weg, welches sie mit Firewalls und Co. bislang vertreten hat. Die IT-Branche muss nun helfen, Transparenz herzustellen, Risiken individuell zu bewerten und daraus Handlungen abzuleiten.

Ist es trotz Angriff möglich ein „Hintertürchen“ zu haben, welches beispielsweise die Stromversorgung weiterhin gewährleistet?

Viele kritische Systeme sind redundant ausgelegt. So ist es möglich, dass eine außer Funktion gesetzte Leitwarte oder Datenleitung durch Backups ersetzt wird, um die Versorgung weiter zu kontrollieren. Es gibt jedoch sowohl bei der Energieerzeugung als auch beim Transport neuralgische Komponenten, deren Ausfall unweigerlich zum Blackout führen können. Dies wäre beispielsweise der Fall, wenn größere Transformatoren vom Netz gehen, oder auch aufgrund von wetterbedingten Ursachen, die dann die großen Verteiler, also die Stromtrassen, beeinträchtigen.