Die deutsche Industrie ist spätestens seit den Cyber-Attacken durch die Schadprogramme WannaCry, Industroyer und NotPetya in einer Art Schockstarre. Denn plötzlich stehen Verfügbarkeit, Produktivität und Kontinuität ihrer Anlagen auf dem Spiel. Das erfuhr jüngst auch die weltgrößte Containerschiff-Reederei Maersk. Rund 300 Mil-

lionen Euro soll der Schaden betragen, den die Malware NotPetya beim international agierenden Konzern im Juni 2017 angerichtet hat. Die Malware legte unter anderem die IT-Infrastruktur der Reederei samt einiger Bohrinseln sowie des Hafenbetreibers APM Terminals lahm. Grundlegende Betriebsabläufe wie das Be- und Entladen von Containerschiffen sowie die Ölförderung wurden nachhaltig gestört. Neben Maersk waren auch weitere große Industrieunternehmen wie Beiersdorf, Merck und Reckitt Benckiser von NotPetya betroffen.

Anfällige IT-Sicherheit

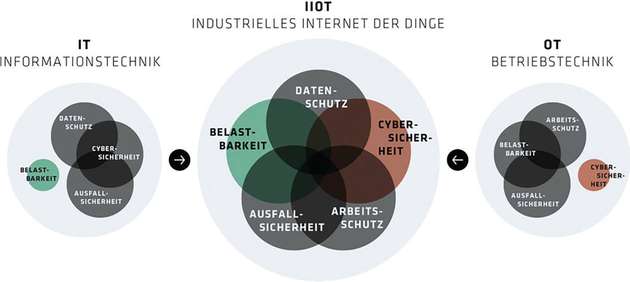

Angriffe wie diese zeigen, wie anfällig die gängigen IT-Sicherheitslösungen gegenüber modernen Schadprogrammen sind. Und der Trend zu Industrie 4.0 und dem Industriellen Internet der Dinge (IIoT) bringt weitere Herausforderungen mit sich. Aufgrund der zunehmenden Vernetzung und Komplexität der Fertigungszellen wächst die Unübersichtlichkeit der aktiven Komponenten und Kommunikationsstrukturen. Eine Vielzahl von Abläufen wird durch Geräte verschiedener Hersteller mit unterschiedlichen Konfigurationen ausgeführt. Das erhöht die Gefahr von Netzwerk-Problemen. Für Unternehmen ist deshalb ein vollständiger Überblick über ihre Systeme und ein funktionierendes Cyber-Asset-Management notwendig.

Mit Hilfe des Cyber-Asset-Managements lassen sich Komponenten und Kommunikationsaktivitäten priorisieren und in einer Risikolandkarte abbilden. Somit ist eine fundierte Risikoeinschätzung möglich. Außerdem erfordern von den Firmen gewünschte Symbiose-Effekte und Big Data eine zunehmende Integration der Steuerungssysteme (Operational Technology, OT) in die Unternehmens-IT, wofür Brückenfunktionen gefragt sind.

Die gängigen IT-Sicherheitskonzepte sind in diesem Zusammenhang jedoch umstritten. IT-Sicherheitsexperte Sandro Gaycken von der Wirtschaftshochschule ESMT Berlin bemängelte jüngst, dass alles, was konventionell am IT-Sicherheitsmarkt erhältlich sei, nicht richtig funktioniere. Im Umfeld industrieller Steuernetze sei deren Funktion sogar noch fragwürdiger. Was genau leisten also die verschiedenen Technologien für Industrie 4.0?

Firewalls gegen externe Bedrohungen

Firewalls dienen dem Perimeterschutz und der Absicherung der Ebene 1 gegen externe Bedrohungen. Sie wehren bekannte externe Gefahren ab, die zuvor auf eine Gefahrenliste des jeweiligen Herstellers der Firewall gesetzt wurden. Firewalls benötigen deshalb kontinuierliche Updates. Sie zeigen jedoch nur eine beschränkte Wirksamkeit bei der Abwehr von Gefahren für die Anlagenverfügbarkeit. Es werden weder Anomalien wie Netzwerkengpässe, eine fehlerhafte Kommunikation noch Probleme bei der Konfiguration erkannt und gemeldet. Auch gegen sogenannte Advanced-Persistent-Threats, also zielgerichtete Angriffe von Hackern, die sich langfristig im Netzwerk einnisten möchten, bieten Firewalls nur einen unzureichenden Schutz. Sie können in einer integrierten Umgebung von IT und OT zwar als Datenempfänger und Exekutive – beispielsweise für das Management von Meldungen aus der Anomalie-Erkennung – eingesetzt werden. Sie sind selbst jedoch nicht auf industrielle Umgebungen spezialisiert. Die Reporting-Funktion ist zudem gering. Die Kosten für sie liegen im mittleren Bereich.

Intrusion-Detection-System

Das Ziel von Intrusion-Detection-Systemen (IDS) ist die Abwehr bekannter Zugriffsmuster auf ein Netzwerk. Eingesetzt werden sie deshalb vorrangig beim Management von Autorisierungen in der Unternehmens-IT. Wie bei Firewalls basiert die Gefahrenabwehr auf einer zuvor aufgestellten Gefahrenliste. Dennoch muss häufig mit falsch-positiven und falsch-negativen Meldungen gerechnet werden. Genau wie bei Firewalls existiert keine Spezialisierung auf industrielle Umgebungen. Anomalien wie Netzwerk-Engpässe, eine fehlerhafte Kommunikation oder Konfigurationsprobleme werden nicht gemeldet. Die Kompatibilität mit OT-Umgebungen ist daher gering. Dennoch ist die Nutzung bestehender IDS als Datenempfänger und Exekutive in IT/OT-Umgebungen sinnvoll. Die Kosten für Intrusion-Detection-Systeme fallen verhältnismäßig hoch aus, da geschultes Fachpersonal benötigt wird.

SIEM- Systeme

Das Ziel von Security-Information- und Event-Management-Systemen (SIEMS) ist die langfristige Analyse der Kommunikationsstruktur sowie die Identifikation von Sicherheitslücken und Gefahren in Unternehmensnetzwerken. Verdächtige Aktivitäten werden dabei grafisch und statistisch visualisiert und in ein detailliertes Reporting eingebettet. SIEM-Systeme benötigen eine aktive Datenzuleitung sowie einen hohen Konfigurations- und Speicheraufwand. Zudem wird für das Management von ihnen spezifisches Fachwissen verlangt. Die Software selbst benötigt lange Lernzyklen, um optimale Ergebnisse zu liefern. Das alles führt zu sehr hohen Kosten. SIEM-Systeme sind jedoch nicht auf industrielle Umgebungen spezialisiert und konzentrieren sich vorrangig auf die Unternehmens-IT. Eine Meldung der bereits skizzierten Anomalien erfolgt daher nicht. Zudem wird das Logging von SCADA-Systemen an SIEM-Systeme häufig nicht unterstützt. Ähnlich der vorangegangenen Technologien lassen sich SIEM-Systeme dennoch als Big-Data-Sammelstelle für Sicherheitsvorfälle aus anderen Systemen in IT/OT inte-

grieren. Die direkte Kompatibilität mit der OT-Umgebungen bleibt jedoch weiterhin gering.

Anomalie-Erkennung speziell für die Industrie

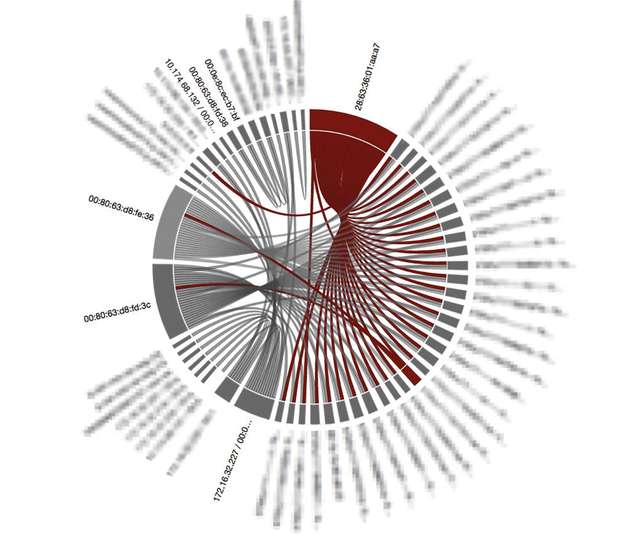

Eine industrielle Anomalie-Erkennung erweitert die Funktion gängiger IT-Sicherheitstechnologien. Neben der Cyber-Sicherheit (Firewall, IDS, SIEM) und dem Network Monitoring (SIEM) tritt auch die Gewährleistung der Anlagenverfügbarkeit und Produktivität in den Vordergrund. Die Technologie ermöglicht ein kontinuierliches Network-Condition-Monitoring komplexer OT-Netze. Dafür liest sie jegliche Kommunikation im Steuernetz mit, detektiert alle Abweichungen vom Standardkommunikationsmuster – ob bekannt oder unbekannt – und macht Netzwerke vollständig transparent. Dadurch ist die Technologie zum einen unabhängig von den bekannten Gefahrenlisten der klassischen Sicherheitsdienstleister. Zum anderen erlaubt die Transparenz ein detailliertes Network-Mapping und dient damit als Grundlage eines effektiven Cyber-Asset-Managements. Alle Meldungen erfolgen im System in Echtzeit und ermöglichen eine unmittelbare Reaktion auf Vorfälle. Das sehr detaillierte Reporting, zum Beispiel über die Rohdaten-Bereitstellung mittels Deep-Packet-Inspection, unterstützt den Erkenntnisgewinn bei forensischen Analysen. Die industrielle Anomalie-Erkennung arbeitet dabei rückwirkungsfrei, passiv und erfordert einen geringen Konfigurations- und Speicheraufwand. Beim maschinellen Lernen sind zudem die Lernzyklen kurz. Die Kosten für solche Systeme sind ähnlich IDS im vergleichsweise hohen Bereich angesiedelt.

Im Gegensatz zu den oben aufgeführten Technologien ist die industrielle Anomalie-Erkennung jedoch auf industrielle Umgebungen spezialisiert. Neben Cyber-Sicherheitsgefahren werden auch Anomalien wie Netzwerk-Engpässe, fehlerhafte Kommunikation und Konfigurationsprobleme sicher gemeldet. Je nach Anbieter erhalten die Anomalie-Meldungen eine Risikobewertung (Risk Scoring), sodass die Verantwortlichen im Unternehmen die Meldungen entsprechend priorisieren können. Mittels verschiedener Schnittstellen ist eine vollständige Integration in die IT/OT-

Umgebung möglich. Dadurch kann die industrielle Anomalie-Erkennung die Brücke zwischen Leitstand, MES, SAP und anderen Sicherheitstechnologien der Unternehmens-IT (Firewall, SIEMS) bilden und wichtige Netzwerk-Daten für die Qualitätssicherung, Prozessoptimierung, Cyber-Security und für Predictive Maintenance bereitstellen.

Die beste Sicherheitslösung

Unternehmen sollten sich zunächst bewusst werden, was sie von einer Monitoring- und Cyber-Sicherheitslösung für ihre Industrie-4.0-Umgebung erwarten. Reicht eine einfache Absicherung nach außen oder sollen die Fertigungszellen vollständig in die IT-Strategie integriert werden? Insbesondere das Zusammenspiel verschiedener Ansätze, zum Beispiel Firewall als Ebene-1-Absicherung und industrielle Anomalie-Erkennung als Ebene-2-Monitoringlösung, erlaubt hierbei eine sehr gute Zusammenführung von OT und IT zu einem ganzheitlichen System.