April 2016: Im Kernkraftwerk Gundremmingen wird ein Virus entdeckt. Die Schadsoftware hatte ein System infiziert, das für das Handling der Brennstoffe verwendet wird. Weitere Teile der Kraftwerksanlage scheinen nicht betroffen zu sein. Als Infektionsweg vermuten die Verantwortlichen das Anschließen einer externen Datenquelle, sprich: ein Mitarbeiter hat einen USB-Stick, eine mobile Festplatte, vielleicht aber auch ein Smartphone, ein Tablet oder ein Notebook mit einem Unternehmensrechner verbunden und so den Schädling eingeschleppt.

Februar 2016: Eine Handvoll Erpressungstrojaner befällt weltweit PCs. Allein in Deutschland werden auf dem Gipfel der Verbreitungswelle pro Stunde bis zu 5000 neu befallene Systeme gemeldet. Öffentlich wird unter anderem der Fall des Lukaskrankenhauses Neuss. Hier sind Patientendaten nicht mehr zugänglich und die IT-Systeme werden sicherheitshalber heruntergefahren. In der Folge fallen 20 Prozent der geplanten Operationen aus und schwerere Fälle delegiert die Notaufnahme an andere Häuser.

Einer der Trojaner war besonders perfide: er verbreitete sich unbemerkt bereits seit Dezember und konnte sich dadurch in zahlreichen Systemen einnisten. Erst zu einem voreingestellten Zeitpunkt Mitte Februar begann er sein zerstörerisches Werk und machte Nutzer wie Hersteller von Schutzprogrammen auf sich aufmerksam. Ersten Erfolgen bei der Abwehr der Trojaner und der Entschlüsselung befallener Festplatten begegnen die Verursacher mit immer neuen Ransomware-Versionen.

Das Vorgehen der Schädlinge ist einfach erklärt: Sie verschlüsseln die Daten auf der Festplatte und bieten an, gegen eine „Gebühr“ zwischen 300 und 1500 € einen Freischaltcode preiszugeben, mit dessen Hilfe sich die Daten wieder entschlüsseln lassen. Innerhalb kurzer Zeit tauchen neue Varianten auf, die auch Backup-Laufwerke befallen und Windows-interne Schattendateien, die zur Wiederherstellung hätten genutzt werden können, einfach löschen. Betroffen sind neben privaten Computern auch PCs in Unternehmen und Behörden.

Juni 2014: Wie erst durch den Jahresbericht des Bundesamtes für IT-Sicherheit (BSI) bekannt wird, hat es vor zwei Jahren eine unkontrollierte Situation in einer deutschen Stahlhütte gegeben. Angreifer von außen übernahmen das Kommando im Unternehmensnetzwerk. Ein Hochofen konnte nicht mehr ordnungsgemäß heruntergefahren werden und wurde in der Folge zerstört. Das Unternehmen meldete einen Schaden in Millionenhöhe, Mitarbeiter wurden jedoch nicht verletzt.

Sicherheit geht alle an

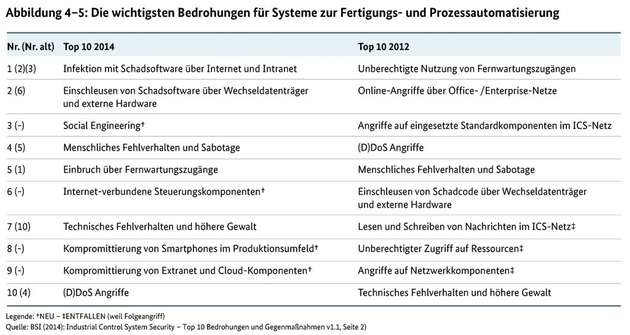

Gerade das letzte Beispiel zeigt, dass das Thema Sicherheit nicht mehr nach der klassischen Aufteilung – Safety ist Sache der Shop-Floor-Technik, Security Aufgabe der IT – auseinanderdividiert werden kann. Sondern sie ist zu einer gemeinsamen Aufgabe geworden, die sich nur im Zusammenspiel lösen lässt. Diese Aufgabe wird umso drängender, je öfter aus dem Office- und ERP-Bereich heraus Produktionsnetze mit internetgekoppelten IT-Netzen zusammengeschaltet werden. Dabei dürften auch die größten Probleme entstehen. Denn nicht immer ist die Netztopologie so sauber dokumentiert, dass alle Subsysteme und alle darin verknüpften Komponenten erfasst sind. Dann kann es schnell passieren, dass unabsichtlich Bereiche des Produktionsnetzes von außen zugänglich werden – ohne dass dies jemand bemerkt, und vor allem: ohne dass dafür ein ausreichender Schutz besteht.

Beispiele für solche „Nachlässigkeiten“ werden regelmäßig auf Veranstaltungen mittels der Suchmaschine Shodan demonstriert. Sie findet annähernd 30.000 ungeschützte SPSen, die im harmlosesten Fall lediglich die Heizungs- und Warmwasserversorgung eines Privathaushaltes übernimmt, im schlimmsten Fall aber in einem Chemieunternehmen, einem Kernkraftwerk oder – wie oben beschrieben – in einer Stahlhütte eingesetzt wird. Dann können Angriffe von außen zu katastrophalen Folgen führen. Und spätestens an dieser Stelle sollte jedem klar werden, wie eng Security und Safety zusammenhängen.

Im Leitfaden Industrie 4.0 Security, den der VDMA im April veröffentlichte, verweist der Verband auf eine Mitgliederbefragung aus dem Jahr 2013. Demnach hatten 29 Prozent bereits Produktionsausfälle aufgrund von Security-Vorfällen zu beklagen. Trotzdem sind zwei Jahre später noch bei vielen Unternehmen die Hausaufgaben nicht gemacht: Nur 57 Prozent der Unternehmen kennen wenigstens einen der gängigen Security-Standards – angewendet werden sie sogar nur von weniger als einem Drittel.

Administrative Zwangsmaßnahmen

Offensichtlich reicht es nicht, auf die Einsicht der Betreiber zu warten – nun wird von Seiten der Behörden Druck aufgebaut, um Systeme sicherer zu machen. Wer sich immer noch verweigert, muss damit rechnen, in der Öffentlichkeit in einem schlechten Licht zu erscheinen. Denn mit dem Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme (IT-Sicherheitsgesetz) wurden höhere Anforderungen an die Betreiber kritischer Infrastrukturen gestellt. Demnach müssen solche aus den Bereichen Energie und Atomkraft, Informationstechnik und Telekommunikation, Transport und Verkehr, Gesundheit, Wasser, Ernährung sowie Finanz- und Versicherungswesen in besonderer Weise für den Schutz ihrer Systeme sorgen. Angriffe und Störungen sind dem Bundesamt für Sicherheit in der Informationstechnik (BSI) zu melden. Dieses will dann Warnungen und Abwehrtipps an andere potenzielle Angriffsziele herausgeben.

Erst am 2. Mai 2016 trat die Verordnung zur Bestimmung Kritischer Infrastrukturen nach dem BSI-Gesetz (BSI-KritisV) in Kraft, die näher ausführt, welche Betreiber und Anlagen unter das Gesetz fallen. Wer also beispielsweise Wasserwerke zu seinen Kunden zählt, dürfte spätestens jetzt ebenfalls mit höheren Anforderungen zur Cybersecurity konfrontiert werden.

Was ebenfalls nicht vergessen werden darf: Der Schutz vor Angriffen von außen heißt auch, Know-how-Diebstahl zu verhindern. Das gilt sowohl für das geistige Eigentum von Maschinen- und Anlagenbauern, das sich zum Beispiel in der Programmierung findet, als auch für Betreiber, die Fertigungsprozesse oder Rezepturen vor Nachahmern schützen wollen.

Hilfestellung bei der Entwicklung sicherer Systeme bekommen Entwickler und Konstrukteure nicht nur bei den Anbietern entsprechender Lösungen, sondern auch bei Verbänden und Behörden. Eines der grundlegenden Hilfsmittel ist beispielsweise der BSI-Grundschutz, ergänzt um das Tool LARS (Light and Right Security ICS), das dabei hilft, eine realistische Selbsteinschätzung in Bezug auf Cybersecurity sowie einen Handlungsplan zu erstellen. Zu nennen ist auch der Wegweiser IT-Security – Erste Schritte zu einer sicheren Produktion, der gemeinsam von der Plattform Industrie 4.0 und dem VDMA erstellt wurde und dem weitere Publikationen zur sicheren Kommunikation und zu sicheren Identitäten folgten.

Industrie 4.0 steht erst am Anfang

Die fortschreitende Digitalisierung und Vernetzung von Produktionsanlagen ist noch nicht Industrie 4.0, sie legt erst den Grundstein auf Seiten der Infrastruktur. Industrie 4.0 beginnt da, wo sich Geschäftsmodelle auf Basis eines erweiterten Datenaustausches weiterentwickeln. Zulieferer und Logistiker, Vertriebspartner und Kunden, Service-Anbieter und externe Berater – sie alle werden in einer fortgeschrittenen Industrie 4.0 auf Daten zugreifen und in die Kommunikation eingebunden sein, die vom Sensor bis zur Cloud, vom digitalen Zeichenbrett bis zum End-of-Life-Service von Produkten reicht. Das ganze Modell hängt aber an einer entscheidenden Voraussetzung, dem Vertrauen der beteiligten Akteure: dass ihre Daten nicht in falsche Hände fallen und dass die übermittelten Daten nicht verfälscht werden können. Ohne Cybersecurity wird dies nicht funktionieren. Oder anders ausgedrückt: Ohne Cybersecurity wird die innovative Weiterentwicklung der deutschen Industrie ziemlich schnell ausgebremst.