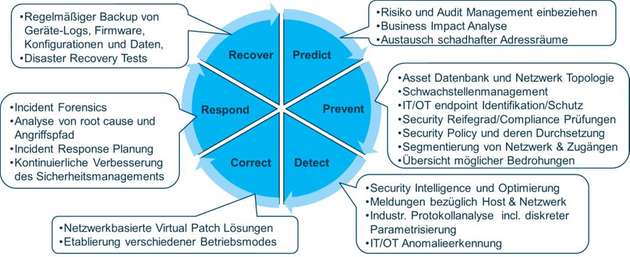

Präventive Sicherheitsmaßnahmen basieren auf den industriellen Sicherheitsstandards ISA-99 und IEC 62443. Dabei dürfen innerhalb des OT-Systems unter anderem nur die nötigsten Anwendungen zur Kommunikation berechtigt sein. Zunächst sollte das Netzwerk in verschiedene Bereiche segmentiert werden. Im besten Fall sind die Sicherheitsmaßnahmen in Anlehnung an eine abgestimmte und regelmäßig aktualisierte IT- und OT-Sicherheitsstrategie festgelegt worden.

Zudem sollten verschiedene Sicherheitsstufen eingeführt und nur Systeme innerhalb einer bestimmten Sicherheitsstufe miteinander kommunizieren dürfen. Jegliche Kommunikation – insbesondere zwischen IT und OT – sowie der relevante Datenverkehr über die Grenzen einer Stufe hinaus müssen dabei überwacht werden. Für eine fundierte Risikoanalyse sollte zudem ein Archiv über alle IT- und OT-Bestände (Assets) geführt werden, in dem unter anderem auch die Eigentümer, Hersteller, Standorte und Konfigurations-Backup-Daten hinterlegt sind.

Alle bisher dokumentierten großen Angriffe auf Maschinen, beispielsweise die von Wannacry und Industroyer, gelangten über die mit der OT verbundenen IT-Infrastrukturen in das Anlagennetzwerk. Schon durch angemessenes Patching der IT-Komponenten hätten Unternehmen den erfolgreichen Attacken von Wannacry Einhalt gebieten können. Dabei ist der Aufwand überschaubar: Relevante Patches können in IT-Netzwerken von einer zentralen Plattform aus gesteuert werden. Bei OT-Beständen ist das jedoch mitunter nicht möglich. Deshalb hat IBM neben einer Lösung für IT- auch eine Patch-Management-Version für OT-Systeme entwickelt, die vom Business-Partner Verve Industrial angeboten wird.

Rückwirkungsfreie Lösung

Die Lösung ist praktisch rückwirkungsfrei und kommt ohne Betriebsunterbrechungen oder aktive Komponenten aus. Sowohl IBM Bigfix für IT als auch Verve für OT lassen sich im Übrigen in IBMs zentrale Security Intelligence (Qradar SIEM, Security Information and Event-Management) integrieren. In dieser Kombination können beide Lösungen:

Endpunkte ermitteln, um Assets in ihrem definierten Einsatzbereich zu identifizieren;

Schwachstellen beseitigen, wenn ein Patch vorliegt;

anfällige Dienste erkennen und gegebenenfalls deaktivieren beziehungsweise Informationen zur tatsächlichen Bedrohungslage erhalten;

Berechtigungen für privilegierte Domänen- und Dienstkonten so gering wie möglich halten und Administratorenrechte von Standardbenutzerkonten entfernen;

methodisch sicherstellen, dass Standardkennwörter industrieller Komponenten geändert werden.

Detektive Maßnahmen

Normalerweise sind zentrale SIEM-Systeme dafür zuständig, verschiedene sicherheitsrelevante Daten zu erfassen, diese zu analysieren, zu korrelieren und – basierend auf vordefinierten Regeln – Alarm auszulösen. Es gibt jedoch auch einige Punktlösungen und Netzwerkflussanalysen, die Cybergefahren erkennen können. Auch IBM Bigfix für IT und Verve für OT können helfen, Bedrohungen schnell zu erkennen, in dem sie anomales Prozessverhalten registrieren und selbst unbekannte und Zero-Day-Bedrohungen identifizieren. Durch eine Kombination dieser Security-Lösungen wäre Wannacry womöglich einfacher zu identifizieren gewesen: Sie hätten die typischen Aktionen der Ransomware, die die Malware ergreifen muss, um die Daten-Wiederherstellung zu verhindern, wahrscheinlich schneller erkannt und Alarm geschlagen.

Korrektive Maßnahmen

Aktuelle Patch-Anwendungen können Angriffe, die auf bereits bekannte Sicherheitslücken abzielen, erkennen und potenziell unterbrechen. In einem üblichen Szenario wäre Wannacry vermutlich rechtzeitig identifiziert – wenn auch nicht verhindert – worden. Ein modernes SIEM-System hätte zusätzlich gewarnt, sodass laufende Aktionen gestoppt und weitere Zugriffsversuche verhindert worden wären. So ist die Endpoint-Lösung von IBM und Verve beispielsweise fähig, Systemänderungen nahezu in Echtzeit zu erkennen und das System manuell in den ursprünglichen Zustand zurückzuversetzen. Korrektive Maßnahmen werden in OT-Netzwerken nur dann eingesetzt, wenn der Sicherheitsprozess garantiert funktioniert. Andernfalls ist das Risiko unerwünschter Nebeneffekte, beispielsweise in Form von Prozessunterbrechungen, zu groß.

Schnelle Reaktion auf Sicherheitsvorfälle

Incident Response zielt darauf ab, auf einen Vorfall möglichst schnell zu reagieren. Kann ein Schadcode nicht zeitnah erkannt werden, muss die Analyse gegebenenfalls nachträglich erfolgen. Das Potenzial, Angriffe nachträglich zu identifizieren, Angriffsweg und -zeitpunkt nachzuverfolgen, gefährdete Systeme zu verorten und schnell in den Regelbetrieb zurückzukehren, trägt hier wesentlich zur Reduzierung der Kosten eines Angriffs bei. Insbesondere bei gezielten Angriffen kann die forensische Analyse die erste, letzte und einzige Möglichkeit sein, einen Sicherheitsverstoß überhaupt zu identifizieren.

Wiederherstellung als letzte Möglichkeit

Protokolle, Konfigurationen, Firmware und Daten sollten in jedem Fall gesichert werden. Das Backup sollte archiviert und die Mitarbeiter jederzeit in der Lage sein, Wiederherstellungsprozesse durchzuführen. Zwar gibt es für Wannacry nur begrenzte Möglichkeiten, die Infektion und deren Verbreitung in OT-Umgebungen zu verhindern. Jedoch hätten Kommunikationsversuche des Schadcodes potenziell entdeckt werden können. Erst recht, wenn ein SIEM-System vorhanden gewesen und entsprechend gewartet worden wäre.

Bei Industroyer ist der Infektionspfad bis heute nicht geklärt. Allerdings hätte die Anzahl der Schritte nachvollzogen werden können, die notwendig sind, um den Schadcode in den Controller zu schleusen. Das wäre dann zwar keine präventive Aktion mehr gewesen, aber immerhin wären dadurch die Anzeichen für ein Eindringen in das System von außen früher erkannt worden, um schneller reagieren zu können.

Die Alarmzeichen erkennen

Natürlich sind nicht alle Angriffe immer vermeidbar. Das gilt insbesondere dann, wenn sie sehr intelligent und ausgeklügelt durchgeführt werden. Allerdings gibt es in jedem Fall Alarmzeichen, mit deren Hilfe Cyberattacken schneller erkannt und auch gestoppt werden können. Dazu müssen jedoch rechtzeitig die entsprechenden Sicherheitsmaßnahmen, zu denen auch automatische OT-Systemupdates und der Einsatz von SIEM-Systemen gehören, getroffen werden.

-2247127326.jpg)