Die Zeiten, in denen man sagen konnte, ein Netzwerk sei aufgrund der Tatsache sicher, dass alle industriellen Protokolle mit modernen PC-Systemen nicht kompatibel wären, sind längst vorbei. Dies gilt ebenso für den Mythos des sogenannten Air Gap (isolierender Luftspalt), der lange Zeit ein Gefühl der effektiven und verständlichen Sicherheit für industrielle Anlagen bot.

Die Verhältnisse haben sich jedoch nicht nur aufgrund von Entwicklungen wie des Industrial Internet of Things und von Industrie 4.0 verändert. Denn bereits zuvor begannen die Hersteller von Industriekomponenten ihre SCADA-Appliances auf Basis von Standard-Industrie-PC-Systemen zu bauen und stiegen von proprietären Protokollen auf die Standardprotokolle Ethernet und TCP/IP um. Allerdings haben nur wenige Unternehmen ihre Netzwerksicherheit entsprechend angepasst und verbessert, auch wenn Sicherheits-Mythen wie der Air Gap und die Sicherheit durch Inkompatibilität heute offensichtlich der Vergangenheit angehören.

Darüber hinaus werden viele Überwachungs- und Steuerungssysteme Jahre und Jahrzehnte lang eingesetzt, ohne dass sie rechtzeitig Sicherheits-Patches erhalten beziehungsweise erhalten können. Entweder weil solche Patches nicht verfügbar sind oder weil eine Änderung der Software Risiken bergen kann oder weil bestehende Zertifizierungen dadurch ungültig werden können. Dies führt zu zahlreichen so genannten Soft Targets (weichen Zielen) in einer Anwendung mit industriellen Steuerungssystemen. Daher liegt es auf der Hand, dass diese wichtigen, aber anfälligen Systeme geschützt werden müssen. Viele Unternehmen setzen am Rand ihres industriellen Netzwerks eine Perimeter-Firewall ein, um die Soft Targets in ihren industriellen Anwendungen zu schützen. Obwohl dies ein unabdingbarer Schritt ist, umfasst Netzwerksicherheit weit mehr als diese Perimeter-Sicherheit.

Netzwerksicherheit realisieren

Entsprechende Konzepte für eine umfassende Netzwerksicherheit sollten sowohl unterschiedliche Angriffsmethoden als auch verschiedene Typen von Angreifern berücksichtigen. Dazu gehören etwa Szenarien, in denen die erste Verteidigungslinie bereits überwunden wurde, also die Firewall am Übergang vom Produktionsnetz zum Office-Netzwerk oder dem Internet. Sobald ein Angreifer in ein Netzwerk eingedrungen ist, kann er schnell großen Schaden anrichten. Beispielsweise dann, wenn die Architektur und die Konfiguration dieses Netzwerks ohne Berücksichtigung notwendiger Sicherheitsaspekte gewählt wurden. Die gute Nachricht: Ein Netzwerk zu realisieren, das einem eingedrungenen Angreifer widersteht, ist nicht so kompliziert, wie es zunächst scheinen mag. Dennoch muss die Sicherheit bereits in der Planungsphase eines Netzwerks berücksichtigt werden.

Sichere industrielle Netzwerke

Es gibt verschiedene Netzwerk-Architekturen, die den Unterschied zwischen einem leicht anzugreifenden Netzwerk und einem widerstandsfähigen Netzwerk ausmachen. Da die Architektur und die Topologie die Grundpfeiler eines sicheren Netzwerks sind, haben industrielle Sicherheitsstandards wie ISO/IEC 62443 entsprechende Richtlinien für den Entwurf von Netzwerken definiert, um Anlagenbetreibern und Systemintegratoren einen Weg hin zu effektiveren Netzwerkstrukturen aufzuzeigen.

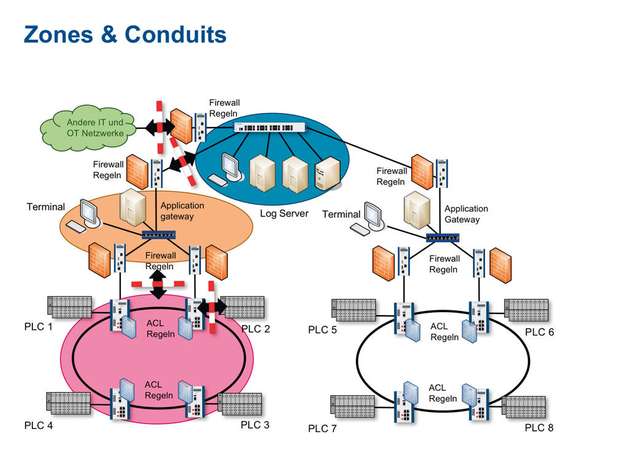

Eine der wichtigsten Leitlinien ist das Prinzip der Zones and Conduits (Zonen und Leitungen). Es sieht vor, dass ein industrielles Netzwerk in verschiedene funktionale Zonen segmentiert wird und die Verbindungen zwischen diesen, also die Leitungen, nur zulässigen Datenverkehr von einer Zone in eine andere weiterleiten. Beispielsweise könnten eine Maschine oder ein Teil einer Maschine eine Zone sein, in der unterschiedliche Geräte ungehindert kommunizieren sollen und können. Dagegen müssen nur wenige Geräte mit Geräten in anderen Zonen (etwa einem Protokollserver) kommunizieren. Deshalb sollte die Kommunikation über die Verbindung mit der nächsten Zone (die Leitung) so eingerichtet werden, dass nur der Datenverkehr zum Protokollserver erlaubt ist, während jede andere Kommunikationen blockiert wird. Die Abbildung auf Seite 103 zeigt eine einfache industrielle Anwendung, die in verschiedene Funktionszonen unterteilt ist.

In den meisten Fällen sind Firewalls das geeignete Mittel, um die Leitungen zwischen den Zonen zu realisieren. Die Definition strenger Firewall-Regelsätze, basierend auf dem Whitelisting-Prinzip (nur bekannter Datenverkehr ist erlaubt), trägt dazu bei, dass der Datenverkehr zwischen den Zonen streng kontrolliert werden kann. Dies behindert einen Angreifer, der in eine benachbarte Zone eindringen konnte, da es für ihn schwierig ist, mit potentiellen Zielen über die Leitungen (also über die Zonengrenzen hinweg) zu kommunizieren. Hier ist die Konfiguration der Firewalls ausschlaggebend für das Zonen- und Leitungen-Prinzip, zumal es eine Reihe von schlechten Entwurfsmustern (Anti-Patterns) gibt, die die Sicherheit eines Systems schwächen können.

Patterns und Anti-Patterns

Firewalls können an verschiedenen Punkten eines Netzwerks platziert werden. Die Platzierung bestimmt oft, ob ein mittels Firewall geschütztes System eine Bedrohung der Anlagen eines Standorts effektiv begrenzen kann. Das erwähnte Whitelisting-Prinzip ist ein gutes Pattern, um danach Firewall-Regelsätze zu erstellen. Das entsprechende Gegenmodell ist Blacklisting, das jeden unbekannten Datenverkehr erlaubt und nur den Verkehr blockiert, der als unsicherer bekannt ist. Neben solchen Modellen für die Erstellung von Firewall-Regeln gibt es auch allgemeine Modelle für die Auslegung der Topologie eines Netzwerks. Die beiden wichtigsten negativen Entwurfsmuster, die berücksichtigt werden müssen, sind das Flat Network- sowie das Screened-Host-Anti-Pattern. Ein deutlich effektiveres Modell ist das Screened-Subnet-Pattern. Diese drei Entwurfsmuster werden in den folgenden Abschnitten vorgestellt.

Flat Network: Das erste Anti-Pattern für die Auslegung einer Netzwerktopologie ist das Flat-Network-Entwurfsmuster. Eine solche Topologie entsteht, wenn Sicherheitsaspekte beim Netzwerkdesign nicht berücksichtigt werden. Ein Netzwerk mit flacher Topologie verbindet alle Geräte unabhängig von deren Funktion und Gefährdungspotenzial. Der offensichtliche Vorteil besteht darin, dass diese Struktur für alle Netzwerke funktional geeignet ist, da es bei den Verbindungen zwischen beliebigen Geräten keine Einschränkungen gibt. Der Nachteil dieses Musters ist ein vollständiger Verlust der Kontrolle über die Kommunikation im Netzwerk. Da jedes Gerät im Netzwerk mit jedem anderen darin kommunizieren kann, muss ein Angreifer lediglich irgendein Gerät eines Flat Networks kompromittieren, um eine Verbindung zu allen Geräten herstellen zu können. Deshalb ist es unmöglich, Soft Targets (anfällige Geräte) oder unternehmenskritische Geräte besonders zu schützen. Trotz der Tatsache, dass dieses Muster offensichtlich gefährlich ist (da es einen Angreifer nicht daran hindern kann, das gesamte Netzwerk zu durchdringen), ist es in Industrieanlagen leider noch immer weit verbreitet.

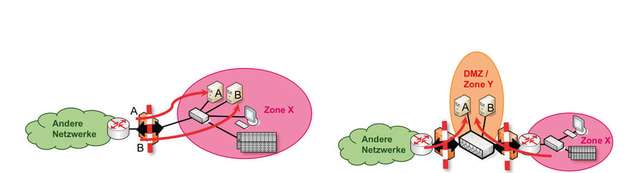

Screened-Host-Anti-Pattern: Ein mögliches Mittel, um das Flat-Network-Modell sicherer zu machen, besteht in der Einrichtung von Zonen und Leitungen, indem das Netzwerk durch Firewalls segmentiert wird (siehe Abbildung oben links). Allerdings führt ein solcher Ansatz oft zu dem zweiten gefährlichen Entwurfsmuster – dem Screened-Host-Anti-Pattern.

Wenn eine Firewall eingesetzt wird, um ein Netzwerk in mehrere Zonen zu unterteilen, muss immer noch bestimmte Kommunikation zwischen den Zonen durch die Firewalls fließen. Dies liegt häufig an Diensten, die Geräte (Hosts) anderen Hosts in anderen Zonen anbieten. Ein Beispiel dafür könnte der oben erwähnte Protokollserver sein. Angenommen, die Aufgabe dieses Servers besteht darin, die Protokolldaten aller Geräte einer Anlage zu konsolidieren, um ein vollständiges Bild über sämtliche Ereignisse in der Anlage zu liefern. Der Protokollserver (Host A) muss von außerhalb seiner Zone (Zone X) erreichbar sein. Um dies zu ermöglichen, kann der Netzwerkadministrator sozusagen ein Loch in die Firewall schlagen, damit Geräte von außerhalb der Zone X nun Host A erreichen können. Vielleicht gibt es einen weiteren Dienst B, der auch von außerhalb der Zone X zugänglich sein muss. Um diesen Dienst zur Verfügung zu stellen, wird ein weiteres Loch in die Firewall geschlagen, indem die Kommunikationsprotokolle und Kommunikationsendpunkte für diesen weiteren Dienst in der Firewall freigegeben werden. In der Theorie ermöglicht die Firewall dann einen Zugriff auf A und B aus anderen Zonen und schützt gleichzeitig die weiteren Geräte (das Terminal und die SPS in Zone X) vor Angreifern. In der Praxis könnte ein Angreifer jedoch eine Software-Schwachstelle in den Diensten A und B ausnutzen, um den Protokollserver A oder den Host B zu übernehmen. In diesem Fall hat der Angreifer nun ein Standbein in Zone X und kann ungehindert über Host A auf die Dienste des Terminals oder die SPS zugreifen, um Schaden anzurichten. Die Schwierigkeit beim Screened-Host-Architekturmodell besteht darin, dass Zone X sowohl erreichbare und gefährdete Dienste (A und B) sowie weitere Dienste, deren Erreichbarkeit nicht gegeben sein sollte enthält. Die Lösung dieses Problems besteht darin, die gefährdeten Dienste A und B durch die Umsetzung des Screened-Subnet-Architekturmodells von den anderen Geräten in Zone X zu trennen.

Screened Subnet: In der IT-Sicherheit besteht eine Best Practice darin, gefährdete Dienste in einer separaten Zone zu isolieren. Diese Zonen werden in der Regel als Demilitarisierte Zone (DMZ) bezeichnet und enthalten Dienste wie Web-, DNS- und Mail-Server. Typischerweise befinden sich diese Zonen am Rande des Unternehmensnetzwerks, also am Übergang in das Internet. Dieses Modell wird als Screened-Subnet-Architekturmodell bezeichnet. Die Dienste A und B sind in der Zone Y isoliert, aber noch aus der Zone X und aus anderen Zonen der Anlage zugänglich. Allerdings ist die Kommunikation von den Diensten A und B zu den Geräten in der Zone X untersagt. Selbst wenn ein Angreifer die gefährdeten Dienste in der DMZ beeinträchtigen kann, sind die SPS und das Terminal in der Zone X immer noch durch eine Firewall geschützt. Die Umsetzung des Screened-Subnet-Modells erfordert eine Firewall, die mehrere Ports für mehreren Zonen unterstützt oder zwei unterschiedliche Firewalls zwischen der DMZ und dem übrigen Netzwerk. Die verbesserte Sicherheit rechtfertigt den zusätzlichen Aufwand in jedem Fall.

Zusammenfassung und Fazit

Die Berücksichtigung der Sicherheit in der Anfangsphase eines Netzwerkdesigns ist ein wichtiger Schritt zu einem sichereren industriellen Steuerungssystem. Jedoch müssen auch bei der Umsetzung von Best Practices, etwa durch den Einsatz von Firewalls sowie des Zonen- und Leitungen-Konzepts, Aspekte wie gefährdete Dienste grundsätzlich mit einbezogen werden. Die Vermeidung der Modelle des Flat-Network- und des Screened-Host-Architekturmusters zugunsten der Screened-Subnet-Architektur begrenzt die Bewegungsfreiheit eines Angreifers innerhalb des Netzwerks und schützt kritische oder anfällige Geräte besser vor gefährdeten Diensten.