Die internationale Standardfamilie IEC 62443 „Industrielle Kommunikationsnetze – IT-Sicherheit für Netze und Systeme“ ist das grundlegende Rahmenwerk für Industrieunternehmen, um ihre IT (Office) und OT (Fertigung) gegen Ausfälle zu schützen. Der vierteilige Standard geht dabei über die reine Cybersicherheit hinaus. Er adressiert auch die Sicherung der Produktivität gegen technische Fehlerzustände und Fehlkonfigurationen. Damit wird auf Ebene der Industrial Control Systems (ICS) ein ganzheitlicher Ansatz im Sinne der Business Continuity notwendig.

Insbesondere die Standardkapitel 3 und 4 definieren technisch-organisatorische Basisanforderungen (sogenannte Foundational Requirements oder FR) an die Systemarchitektur, das Komponentenmanagement und grundlegende Prozesse. Diese werden durch besondere Anforderungen an die Netzwerkzonen und Kommunikationskanäle (Zones and Conduits Requirements, ZCR) konkretisiert.

Welche Risiken birgt Ihr ICS?

Entscheidend bei der Umsetzung der Anforderungen ist dabei nicht nur das Erreichen eines sicheren Status Quo mittels regulärer Sicherheitsmaßnahmen wie Datenverschlüsselung, Sicherung der Netzwerkgrenzen und Nutzeridentifikation. Vielmehr fokussiert die IEC 62443 entsprechend des Konzepts des kontinuierlichen Verbesserungsprozesses auf die Schritte davor und danach. So versteckt sich in den ZCR die für die Umsetzung maßgebliche Risikoanalyse, die als wiederkehrender Prozess betrachtet werden muss. Daraus ergibt sich folglich ein durchgängiges Monitoring der Wirksamkeit der vielschichtigen Maßnahmen.

Hinter beiden Aspekten verbirgt sich nicht weniger, als die vollständige, kontinuierliche Sichtbarmachung der Infrastruktur, Verbindungen und Vorgänge in Echtzeit. In automatisierten Fertigungen mit mehreren Tausenden Komponenten und Geräten, in denen regelmäßig Änderungen und Retrofits stattfinden, wird diese Aufgabe schnell unübersichtlich, wie Analysen von verschiedenen ICS zeigen. So fanden sich bei Stabilitäts- und Sicherheitsaudits sowie Langzeit-Monitoring-Projekten bei deutschen Industrieunternehmen selbst in sehr modernen, gut gepflegten ICS verschiedenste Sicherheitslücken und technische Fehler. Die Gefährdungen waren den Betreibern vorher stets unbekannt. Erst die Analyse, bei der die industrielle Anomalieerkennung Rhebo Industrial Protector zum Einsatz kam, zeigte die versteckten Verwundbarkeiten.

Auf der Sicherheitsseite waren dies unter anderem:

unbekannte Verbindungen ins Internet

Verwendung unsicherer Protokolltypen wie SMB, Telnet, HTTP und NetBIOS

Verwendung von Geräten, Software und Ports, für die nach CVE aktuelle Sicherheitslücken bekannt sind

Während die Geräte mittels Mapping bestimmt werden konnten, wurden die übrigen Gefährdungen erst durch eine kontinuierliche Analyse der Kommunikationsflüsse sichtbar gemacht. Die Stabilität der Echtzeitprozesse und die Anlagenverfügbarkeit wurden zusätzlich durch verschiedene technische Fehlerzustände bedroht. Zu diesen gehörten typischerweise:

TCP-Prüfsummenfehler

Fehlen zyklischer Nachrichten

erhöhte Paketumlaufzeit

Diese versteckten, technischen Fehlerzustände deuten in der Regel auf Probleme bei der Informationsübertragung hin. Gründe sind oftmals defekte Komponenten, Fehlkonfigurationen oder temporäre Überlastzustände.

Industrial Security beginnt im ICS

In der IEC 62443 zieht sich deshalb die Anforderung vollständiger ICS-Transparenz durch alle Kapitel. Alle sieben Foundational Requirements (Identifikation und Authentifizierung, Nutzungskontrolle, Systemintegrität, Vertraulichkeit der Daten, eingeschränkter Datenfluss, rechtzeitige Reaktion auf Ereignisse im ICS, Verfügbarkeit der Ressourcen) zielen auf die Echtzeit-Sichtbarkeit der Zugriffe, Vorgänge und Änderungen im ICS.

Insbesondere das Foundational Requirement 3 „Systemintegrität“ geht in die Tiefe und Breite. Neben dem Schutz vor schädlichem Code werden die Integrität der Kommunikation, Software und Informationen sowie das effiziente Management von Fehlerzuständen gefordert. Diese Aspekte zeigen, dass die Anforderungen nicht durch eine ausschließliche Sicherung der Netzwerkgrenzen beantwortet werden können. Der Blick der IEC 62443 geht bewusst nach innen und betrachtet die Zustände, Eingaben und Vorgänge innerhalb des Industrial Control Systems.

Das gläserne ICS schaffen

Dieser Ansatz des Standards ist aus drei Gesichtspunkten in modernen ICS sinnvoll:

Im Zeitalter von Advanced Persistent Threats und ständig neuer Sicherheitslücken kann und darf die Sicherung der Infrastruktur nicht an den Netzwerkgrenzen stoppen. Unternehmen benötigen Systeme, die versteckte oder erfolgreiche Angriffe über beispielsweise noch unbekannte Sicherheitslücken schnell und lückenlos erkennen. Dafür ist sowohl der Blick hinter die Grenzen wichtig, als auch eine Sensibilität für Kommunikation, die im ICS atypisch ist. Jeder Angriff verrät sich letztlich durch Kommunikation. Weicht die Kommunikation vom Standard des jeweiligen ICS ab (zum Beispiel durch Verwendung anderer Protokolltypen, durch neue Verbindungen und Muster sowie durch veränderte Inhalte), sollte dieses als verdächtig eingestuft und untersucht werden.

Technische Fehlerzustände entstehen innerhalb der Netzwerkgrenzen und werden damit von Grenzwächtern wie Firewalls grundsätzlich nicht erkannt.

Dieser Blick nach Innen ist zugleich Grundlage für eine sinnvolle und von der IEC 62443 geforderten Risikoanalyse, die bei allen Strukturen und Lücken wiederholt bewertet werden soll.

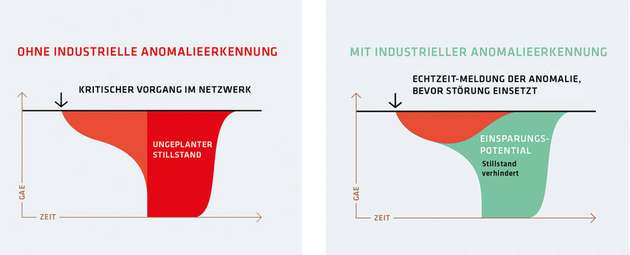

Bei den punktuellen Audits und Langzeit-Monitoring-Projekten hat sich für die Umsetzung der durchgängigen Sichtbarkeit die industrielle Anomalieerkennung bewährt. Die Monitoring-Lösung visualisiert nicht nur die Struktur des ICS, seiner Komponenten, Verbindungen und Vorgänge. Sie analysiert auch kontinuierlich jeglichen Kommunikationsvorgang im ICS auf Inhaltsebene und meldet in Echtzeit Abweichungen vom zu erwartenden Kommunikationsmuster als Anomalie. Unternehmen erhalten damit eine fundierte Basis für die Planung, Umsetzung und kontinuierliche Überwachung ihres ICS nach den Anforderungen von IEC 62443 und ein Werkzeug, um schnell auf Gefährdungen zu reagieren.

.jpg)