Die deutsche Industrie verharrt spätestens seit „WannaCry“, „Industroyer“ und „NotPetya“ unter einem Damoklesschwert: Plötzlich stehen mit Industrie 4.0 die Verfügbarkeit, Produktivität und Kontinuität auf dem Spiel. 300 Millionen soll der Schaden betragen, den die Malware „NotPetya“ beim Weltkonzern Maersk dieses Jahr gefordert hat. Die Malware legte unter anderem die IT-Infrastruktur der Reederei und einiger seine Bohrinseln sowie des Hafenbetreibers APM Terminals lahm. Grundlegende Betriebsabläufe wie das Löschen von Schiffen und das Fördern von Öl wurden gestört. Schlagartig ging die Anlagenverfügbarkeit auf Null. Neben Maersk waren auch Industrieunternehmen wie Beiersdorf, Merck und Reckitt Benckiser von „NotPetya“ betroffen.

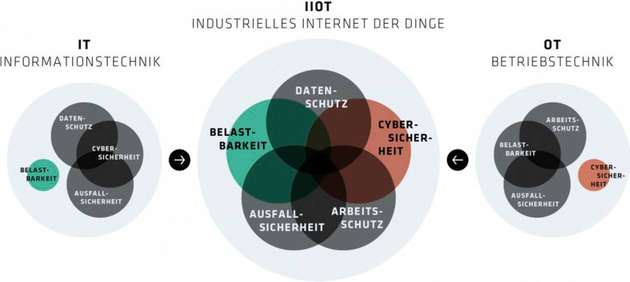

Angriffe wie diese zeigen, wie anfällig die gängigen IT-Sicherheitslösungen gegenüber modernen Gefahrenvektoren sind. Doch der Trend zu Industrie 4.0 und dem IIoT bringt weitere Herausforderungen mit sich. So wächst aufgrund der zunehmenden Vernetzung und Komplexität der Fertigungszellen die Unübersichtlichkeit der aktiven Komponenten und Kommunikationsstrukturen. Eine Vielzahl von Funktionen wird durch Geräte verschiedener Hersteller mit unterschiedlichen Konfigurationen ausgeführt. Das erhöht die Gefahr von Netzwerkproblemen. Hier ist daher Transparenz und ein Cyber-Asset-Management angesagt. Mit Hilfe des Cyber-Asset-Managements lassen sich Komponenten und Kommunikationsaktivitäten priorisieren und in einer Risikolandkarte abbilden, somit ist eine fundierte Risikoeinschätzung möglich. Weiterhin erfordern Symbiose-Effekte und Big Data sowie fehlendes Fachpersonal eine zunehmende Integration der Steuerungssysteme (Operational Technology, OT) in die Unternehmens-IT, wofür Brückenfunktionen gefragt sind. IT-Sicherheitsexperte Dr. Sandro Gaycken vom Digital Society Institute, ESMT Berlin, bemängelte jüngst, dass alles, was konventionell am IT-Sicherheitsmarkt erhältlich ist, nicht richtig funktioniert. Im Umfeld industrieller Steuernetze sei deren Funktion noch fragwürdiger. Was aber genau leisten die verschiedenen Technologien in industriellen Umgebungen?

Firewalls

Das Ziel von Firewalls ist die Cybersicherheit. Ihr Einsatzgebiet ist der Perimeterschutz und das Absichern der Ebene 1 gegen externe Bedrohungen. Firewalls sollen bekannte externe Gefahren abwehren, die auf einer Gefahrenliste von Sicherheitsdienstleister basieren. Die Reportingfunktion ist eher gering. Firewalls benötigen kontinuierliche Updates. Dafür sind die Kosten im mittleren Bereich angesiedelt. Es gibt keine Spezialisierung auf industrielle Umgebungen, keine Meldung von Anomalien wie Netzwerkengpässe, fehlerhafte Kommunikation und Konfigurationsprobleme. Als Datenempfänger und Exekutive, zum Beispiel Management neuer Vorfällen aus Anomalieerkennung, lassen sich Firewalls in die IT/OT integrieren.

Intrusion Detection System

Das Ziel von Intrusion Detection Systemen ist die Cybersicherheit. Eingesetzt werden sie im Management von Autorisierungen in der Unternehmens-IT. Sie sollen bekannte Zugriffsmuster, Signaturen, in und außerhalb von Netzwerken abwehren. Auch hier basiert die Gefahrenabwehr auf einer Gefahrenliste der Sicherheitsdienstleister. Im Gegensatz zur Firewall gibt es bei Intrusion Detection Systemen ein detailliertes Reporting, was allerdings häufig falsch-positiv- sowie falsch-negativ-Meldungen ausgibt. Hinzu kommt, dass spezifisches Fachwissen benötigt wird, was zu hohen Kosten führt. Auch hier gibt es wie bei der Firewall keine Spezialisierung auf industrielle Umgebungen, keine Meldung von Anomalien wie Netzwerkengpässe, fehlerhafte Kommunikation und Konfigurationsprobleme. Als Datenempfänger und Exekutive, zum Beispiel zum managen neuer Signaturen aus Anomalieerkennung, lassen sich Intrusion Detection Systeme in die IT/OT integrieren. Zu bedenken ist, dass sie eine geringe Kompatibilität mit OT-Umgebungen aufweisen.

Security Information and Event Management System

Ziel eines Security Information and Event Management Systems ist die Cybersicherheit und das Network Monitoring. Sie sollen komplexe Netzwerke in der Unternehmens-IT überwachen. Ihre Funktion ist die langfristige Analyse der Kommunikationsstruktur und die Identifikation von Sicherheitslücken sowie Gefahren im Netzwerk. Verdächtige Aktivitäten werden dabei grafisch und statistisch visualisiert. Zudem gibt es ein sehr detailliertes Reporting. Security Information and Event Management Systeme haben eine aktive Datenzuleitung und hohen Konfigurations- sowie Speicheraufwand. Es wird für sie spezifisches Fachwissen benötigt, zudem fordern sie lange Lernzyklen. Das alles führt zu sehr hohen Kosten. Auch für diese Systeme gibt es keine Spezialisierung auf industrielle Umgebungen, keine Meldung von Anomalien wie Netzwerkengpässe, fehlerhafte Kommunikation und Konfigurationsprobleme. Sie lassen sich als Sammelstelle für Big Data von Sicherheitsvorfällen aus anderen Systemen in IT/OT integrieren. Wobei das Logging von SCADA-Systemen an SIEMS häufig nicht unterstützt wird. Die Kompatibilität mit OT-Umgebungen ist auch hier gering.

Industrielle Anomalieerkennung

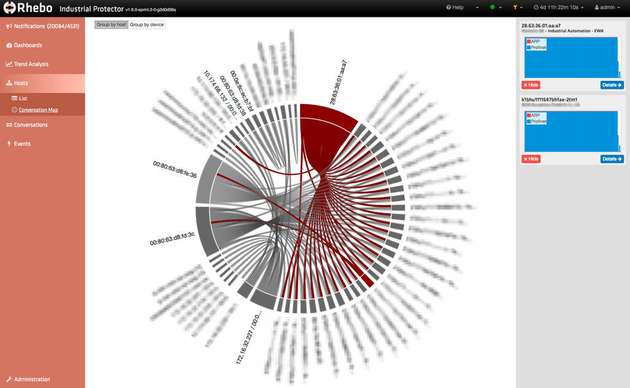

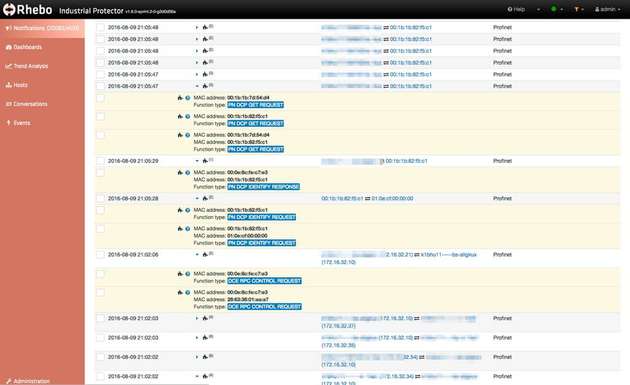

Das Ziel der industriellen Anomalieerkennung ist die Cybersicherheit, Network Monitoring sowie die Gewährleistung der Anlagenverfügbarkeit und Produktivität. Ihre Einsatzgebiete sind ein kontinuierliches Network Condition Monitoring komplexer OT-Netze mit deterministischen Kommunikationsmustern und das Absichern der Ebene 2 gegen externe Bedrohungen. Sie detektieren alle Abweichungen vom Standardkommunikationsmuster, ob bekannt oder unbekannt, und machen Kommunikationsmuster transparent. Zudem hat die industrielle Anomalieerkennung die Funktion eines Cyber Asset Managements. Verdächtige Aktivitäten werden grafisch und statistisch visualisiert und zwar unabhängig von Gefahrenlisten der Dienstleister. Je nach Ausführung ist ein sehr detailliertes Reporting für forensische Analysen möglich, zum Beispiel die Rohdaten-Bereitstellung mittels Deep Packet Inspection. Die industrielle Anomalieerkennung hat eine rückwirkungsfreie, passive Datenzuleitung und einen geringen Konfigurations- und Speicheraufwand. Beim Einsatz maschinellen Lernens sind die Lernzyklen kurz. Die Kosten für solche Systeme sind jedoch hoch.

Im Gegensatz zu den anderen aufgeführten Technologien gibt es bei der industriellen Anomalieerkennung eine Spezialisierung auf industrielle Umgebungen und eine Meldung von Anomalien wie Netzwerkengpässe, fehlerhafte Kommunikation und Konfigurationsprobleme. Je nach Anbieter gibt es Risk Scoring von Meldungen auf Basis priorisierter Aktivitäten und Assets. Sie lassen sich abhängig von der Ausführung voll in die IT/OT integrieren. Auch bilden sie Brücken zwischen Leitstand, MES, SAP und Sicherheitstechnologien der Unternehmens-IT. Die industrielle Anomalieerkennung dient als Lieferant von Netzwerk-Daten für die Qualitätssicherung, Cyber Security und Predictive Maintenance.

Beste Lösung wählen

Unternehmen sollten sich im ersten Schritt bewusst werden, was sie von einer Monitoring- und Cybersicherheitslösung für ihre Industrie-4.0-Umgebung erwarten. Reicht eine einfache Absicherung nach außen oder sollen die Fertigungszellen vollständig in die IT-Strategie integriert werden? Insbesondere das Zusammenspiel verschiedener Ansätze, zum Beispiel eine Firewall als Ebene-1-Absicherung und die industrielle Anomalieerkennung als Ebene-2-Monitoringlösung, erlaubt hierbei eine optimale Integration von OT und IT.