Den meisten Informationssicherheitsbeauftragten ist die Meldepflicht vor allem ein bürokratisches Hindernis. Es schmeckt nach staatlicher Kontrolle und Aufwand. Wer meldet schon gerne freiwillig einer Behörde, wenn im eigenen Unternehmen etwas nicht ganz nach Plan läuft?

Das Damoklesschwert, dass Nachfragen entstehen oder eine behördliche Überprüfung vor Ort stattfindet, schwinkt unangenehm mit jedem meldepflichtigen Vorfall mit. Und es ist der Informationssicherheitsbeauftragte, der darunter sein bestes versucht, die Sicherheit der Netzleittechnik und damit die Versorgungssicherheit zu gewährleisten. Es ist in gewisser Weise eine Schlacht, die nur verloren werden kann. Wer meldet, wird mitunter kritisch beäugt und hat die Mehrarbeit. Wer nicht meldet, macht sich strafbar und trägt vielleicht sogar zur Ausbreitung der Bedrohungslage bei.

Es wird Zeit, die Meldepflicht aus einer anderen Perspektive zu betrachten. Einem Blickwinkel, der stärker die darunter liegenden Anforderungen fokussiert. Denn die Meldepflicht, wie sie sich das Bundesamt für Sicherheit in der Informationstechnik (BSI) vorstellt, fußt auf Annahmen, von denen die wenigsten in Kritischen Infrastrukturen (Kritis) so gelebt werden: vollständige Sichtbarkeit aller Vorfälle und eine nachvollziehbare, saubere Datenlage, die Aufklärung und Prävention erst ermöglicht.

Bislang scheitern die KRITIS- Unternehmen

Die Diskrepanz zwischen Anspruch und Wunsch des BSI auf der einen Seite sowie des Mitwirkens und der Fähigkeit seitens der Kritis-Betreiber zeigt sich nicht zuletzt im aktuellen BSI-Bericht zur »Lage der IT-Sicherheit in Deutschland 2018«.

Demnach wurden zwischen Juni 2017 und Mai 2018 in den Branchen Energie und Wasser nur 46 Meldungen an das BSI übermittelt. Bei derzeit 800 Millionen Schadprogrammen weltweit (Steigerungsrate zum Vorjahr von 30 %) und täglich knapp 400.000 neuen Varianten wirkt die Zahl euphemistisch. Bleibt zu fragen: Wird zu wenig gemeldet? Werden Vorfälle übersehen oder falsch eingeschätzt?

Auf Letzteres lassen zumindest unsere Erfahrungen sowohl aus Monitoringprojekten als auch aus Stabilitäts- und Sicherheitsaudits der Leitsysteme und Netzleittechnik Kritischer Infrastrukturen rückschließen. Die bei diesen Audits und Langzeitmonitoring zum Einsatz kommende industrielle Anomalieerkennung Rhebo Industrial Protector hat bislang in jeder Netzleittechnik innerhalb der ersten 14 Tage im Durchschnitt zwei Dutzend Vorgänge identifiziert, welche die Sicherheit und Effizienz der Netzleittechnik potentiell beeinträchtigen. Nicht immer erscheinen die identifizierten Vorgänge als die großen Explosionen, als welche die Sicherheitsvorfälle gerne gezeichnet werden. In der Regel deuten sie auf langwierige Sicherheitslücken im System, fehlerhafte Konfigurationen und technische Fehlerzustände. Und spiegeln damit genau den toten Winkel wider, der bei Netzwerksicherheit häufig vernachlässigt wird.

Das Unsichtbare identifizieren

Denn genau diese Vorgänge sind es, die im Rahmen der Meldepflicht erst interessant werden. So fordert das IT-Sicherheitsgesetz (und damit das EnWG, AtG und BSIG) die Meldung von „erheblichen Störungen der Verfügbarkeit, Integrität, Authentizität und Vertraulichkeit ihrer informationstechnischen Systeme, Komponenten oder Prozesse, die zu einem Ausfall oder einer Beeinträchtigung der Funktionsfähigkeit der von ihnen betriebenen Kritischen Infrastrukturen führen können oder geführt haben.“

Das klingt im ersten Moment eindeutig. Der Teufel steckt jedoch bekanntlich im Detail. Informationssicherheitsbeauftragte sollen demnach auch Vorfälle identifizieren, die (mitunter erst langfristig) zu einer Beeinträchtigung führen könnten. Gleich zwei Unschärfen stecken in dieser Herausforderung: die Langfristigkeit und die Bewertung als reine Möglichkeit. Eine Infektion mit einem bekannten Virus ist eine eindeutige Sache. Wie jedoch mit dem „führen können“ umgehen? Nach welchen Kriterien soll das eingeschätzt werden? Vergangene mehrstufige Attacken (oder Advanced Persistent Threats) wie Dragonfly 2.0 oder Industroyer wurden erst wahrgenommen, als es längst zu spät war.

Zudem sollen nur erhebliche Störungen gemeldet werden. Wie kann Erheblichkeit bewertet werden und was bedeutet erheblich unter dem Aspekt der vagen Wahrscheinlichkeit eines Effekts? Das kann selbst das BSI nicht beantworten. In den FAQ zur Meldepflicht heißt es zur Frage Wann ist eine IT-Störung erheblich?: „Eine eindeutige, umfassend geltende Antwort, wann eine Störung erheblich ist, ist nicht möglich. Stattdessen ist es erforderlich, dass die Verantwortlichen in KRITIS-Unternehmen Einzelfallentscheidungen treffen“. Nur blind lässt sich schlecht entscheiden.

Auch beim Thema der Advanced Persistent Threats wird nur darauf verwiesen, wenn „Angriffe auf die Kritische Infrastruktur unter Verwendung von neuartigen, außergewöhnlichen, zielgerichteten oder aus technischer Sicht bemerkenswerten Angriffsverfahren entdeckt [werden], muss davon ausgegangen werden, dass eine Einwirkung auf die Kritische Infrastruktur möglich ist, sobald sich die Angreifer dazu entschließen“.

Was brauchen Betreiber?

Betreiber benötigen somit ein Sicherheitssystem, das Vorgänge identifiziert und meldet, die mit üblichen IT-Sicherheitswerkzeugen übersehen werden. Das betrifft vor allem mehrstufige Angriffsszenarien, aber auch alle Vorgänge, die innerhalb der Netzleittechnik stattfinden und die von der Firewall überwachten Netzwerkgrenzen nicht tangieren oder zu überbrücken wissen. Und Betreiber dazu befähigen, Vorgänge dahingehend zu bewerten, ob diese überhaupt Beeinträchtigungen hervorrufen könnten, und ob diese Störung dann erheblich für die eigene Kritische Infrastruktur wäre.

Betreiber Kritischer Infrastrukturen können hierbei von der äußerst deterministischen Kommunikationsstruktur ihrer Netzleittechnik beziehungsweise Leitsysteme profitieren. Diese ermöglicht, dass zum Beispiel mit einer industriellen Anomalieerkennung, die auch spezielle Protokolle wie IEC 104 berücksichtigt, alle Vorgänge detektiert werden können, die in irgendeiner Form vom deterministischen Muster abweichen. Die während der Audits und Monitoringprojekten eingesetzte deutsche Anomalieerkennung Rhebo Industrial Protector beispielsweise wird dafür so integriert, dass sie den notwendigen Blick in die Netzleittechnik erhält. So kann sie auch erkennen, was von gängigen Sicherheits- und Monitoringlösungen übersehen wird, unter anderem:

neue Kommunikationsbeziehungen;

neue Netzteilnehmer;

neue Protokolle;

neue Befehlsstrukturen sowie

Netzwerkscans.

Hinzu kommen IT-Störungen, die zwar keine IT-Sicherheitsvorfälle sind, aber dennoch an das BSI gemeldet werden müssen. Denn auch das ist ein Aspekt, der bei der Meldepflicht schnell übersehen wird.

Mit Anomalieerkennung Licht ins Dunkel bringen

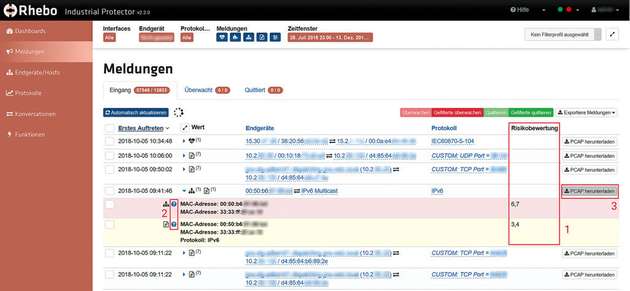

Gefährdungen jeglicher Form werden somit in ihrem frühesten Stadium erkannt und in Echtzeit gemeldet. Die Bewertung eines Vorfalls wird durch die Anomalieerkennung über verschiedene Stufen ermöglicht. Zum einen wird jede Meldung der IT-Sicherheit oder Netzwerkqualität zugeordnet. Jede Meldung erhält zudem ein vom Kommunikationsvorgang und den betroffenen Komponenten abhängige Risikobewertung. Für eine schnelle forensische Analyse werden alle Vorfallsdaten als frei exportierbares PCAP gespeichert.

Betreiber erhalten damit das, was der Gesetzgeber mit der Meldepflicht als gegeben annimmt:

Sichtbarkeit aller Vorfälle - unabhängig ob diese akut, langfristig oder potentiell zu Beeinträchtigungen führen können;

eine Bewertung der Erheblichkeit jedes Vorfalls;

eine saubere Datenlage zu jedem Vorfall.

Ob damit in Zukunft mehr IT-Vorfälle an das BSI gemeldet werden, liegt zwar weiterhin in der Verantwortung jedes Einzelnen. Eine industrielle Anomalieerkennung stellt zumindest sicher, dass die Basis geschaffen ist, um überhaupt Aussagen zur Sicherheit und Stabilität der Netzleittechnik treffen zu können.