Die Energieversorgung hat ein IT-Sicherheitsproblem. Zwar haben Hackerattacken bisher keinen Stromausfall ausgelöst, die Angreifer arbeiten sich aber immer weiter vor: Stuxnet legte nur Einzelprojekte lahm und diente der Spionage, doch es gibt darüber hinaus weitere Angriffspunkte. Das zeigen etwa die Aktivitäten von Dragonfly. Das „Computer Emergency Resistance“-Team, eine Unterabteilung der Homeland Security in den USA, verzeichnete im Geschäftsjahr 2014 79 Attacken [1]. Andere Beobachter belegen, wie sich Hacker Zugang auf Turbinen und Controller verschafften.

Weitere Angriffspunkte entstehen mit der zunehmenden Intelligenz von Smart-Grid-Netzwerken. Experten rechnen bei rund 15,9 Millionen Programmzeilen für den neuen Linux-Kernel und einem Fehler pro 2000 Programmzeilen mit einem enormen Bug- und damit Risikopotenzial [2]. Dies betrifft allein die klassische IT-Security, doch auch Geschäftsprozesse und Unternehmenswissen, die oft durch SAP-Applikationen und letztlich SAP-Utilities geregelt werden, sind ein lohnendes Angriffsziel. SAP-Sicherheit wird deshalb immer wichtiger.

Wie sicher ist Software für Geschäftsprozesse?

SAP-Systeme sind von unbestrittener Relevanz für Know-how, Geschäftsprozesse und Versorgungssicherheit. SAP for Utilities (SAP IS-U) etwa verwaltet für Elektrizitäts-, Gas- und Wasserversorgungsunternehmen und die Entsorgungsindustrie alle Stammdaten und Geschäftsprozesse. Dazu gehört die Verwaltung von Kundenstammdaten, die Abrechnung von Energiedienstleistungen oder Netznutzungsentgelten, Gerätemanagement (Strom-, Gas-, Wasserzähler), aber auch Instandhaltung und Betrieb, Verkaufsabwicklung, Kundenservice und Kontokorrentbuchhaltung.

Die Digitalisierung dieses Marktes schafft immer mehr Probleme: Mit Smart Grids wird die Kundendatenverwaltung immer komplexer und ist durch das Internet neuen Risiken ausgesetzt. Damit steigt die Gefahr durch geschäftsschädigende Sabotage. Auch Lösungen zum Einspeisemanagement in ein Netz, das auf verschiedene Energiearten unterschiedlicher Anbieter ausgerichtet ist, werden immer komplexer. Da sie abrechnungsrelevant sind, bieten auch sie ein Feld für Betrug im großen Maßstab. Jedes SAP-System muss daher seine Regelkonformität mit verschiedenen Vorgaben dokumentieren. Das betrifft in Deutschland die Vorgaben der Bundesnetzagentur und der europäischen Energiebehörde zur ISO-27000-Familie. Wer die Einhaltung dieser Kriterien nachweisen kann, sorgt nicht nur für Sicherheit, sondern bürdet im Fehlerfall der Bundesnetzagentur die Beweislast auf.

Wie steht es aber um die SAP-Sicherheit? Die Antwort fällt ernüchternd, wenn nicht gar besorgniserregend aus – allen vorbildlichen Anstrengungen des Softwareherstellers, der Partner sowie großer Anstrengungen im Bereich Governance, Risk & Compliance (GRC) zur Gestaltung und Überprüfung der Security Policy zum Trotz. Denn auf Anwendungsebene und gerade im SAP-Umfeld wird Sicherheit lediglich als Synonym für Segregation of Duties (SoD) verstanden. Das heißt: Wer Stammdaten von Stromzulieferern anlegen darf, soll dafür keine Rechnung schreiben und so etwa Abrechnungen fälschen können.

Doch der Ansatz auf Anwendungsebene genügt nicht: SAP IS-U ist – auch oder gerade weil es hier vor allem um Kundenverwaltung und Abrechnung geht – eine sicherheitsrelevante Instanz für Unternehmen. Es basiert aber wie alle ERP-Anwendungen und Applikationen in wichtigen Teilen auf der Transaktion von Daten und der Verwaltung von Zugangsdaten auf dem Transaktionslayer von SAP und damit auf Technologien wie Netweaver, Hana oder Business Objects. Zugriffsrechte etwa für die Abrechnung, aber auch der Austausch von Daten zwischen Instanzen werden auf diesem Transaktionslayer verwaltet.

Penetration-Tests von Onapsis zeigen, dass auf Netweaver-Ebene allgemeine Unsicherheit herrscht. Ausgestattet lediglich mit einigen IP-Nummern von SAP-Servern, einem gewöhnlichen Anwender-Zugang auf das SAP-System und ohne Authentifizierung zeigen sich Unsicherheiten in rund 95 Prozent der untersuchten Systeme. Oft lassen sich SAP-Landschaften beliebig manipulieren – etwa durch die Anlegung eines „SAP_All-Nutzers“, der sich alle Rechte zuschreibt und als tatsächlich nicht existierender User nicht mehr im Rahmen eines Audits überprüft wird.

Solche Risiken werden heute oft nicht berücksichtigt, sind aber nicht weniger gefährlich als Stuxnet oder andere Attacken aus der Nicht-SAP-IT-Security-Welt. Dennoch fristen sie angesichts der schlagzeilenträchtigen Angriffsszenarien auf Scada-Systeme nur ein Schattendasein. Dabei ermöglichen sie nicht nur Betrug, sondern auch Spionage von Unternehmenswissen oder gar den Shut-down kompletter Systeme – letztlich also die Aushebelung der Kontrolle der Stromverteilung.

Angriffe auf der Transaktionsebene, etwa auf Netweaver, haben enorme Auswirkungen, weil sie alle Geschäftsprozesse der SAP-Umgebung betreffen. Dabei gelten bei solchen Attacken dieselben grundlegenden Mechanismen wie in der klassischen Welt der IT-Security oder der Scada-Sicherheit: Das Anlegen falscher oder Modifizieren vorhandener User-Accounts, Authentifizierungen, unerlaubte und ungesicherte Verbindungsaufnahmen, Anmeldung nicht erlaubter Anwendungen und User an Servern, Abfangen von Datenverkehr, Anmaßung von Privilegien – also die Kontrolle über den Datenzugriff und den Datenfluss sowie im nächsten Schritt auf Applikationsebene über die Auslösung von Geschäftsprozessen.

Die unabhängige Sicherheitsorganisation Bizec analysiert die elf wichtigsten Risiken, die sich lesen wie die Übertragung der IT-Security-Diskussion im Nicht-SAP-Umfeld auf die SAP-Ebene. An der Spitze steht verwundbare Software durch nicht eingespielte Upgrades. SAP ist hier bereits aktiv, aber eine Entwicklung von Security-Patches und deren Implementierung in einer komplexen SAP-Plattform mit oft Hunderten von Instanzen ist enorm langwierig und so vergehen im Schnitt oft 18 Monate bis zur Schließung solcher Lücken.

Die Gefahrenlage steigt, denn SAP-Plattformen sind ein lohnendes Ziel. Die meisten der Sicherheitsrisiken entstehen dabei durch eine fehlerhafte Konfiguration von SAP-Servern – etwa eine ungeprüfte Erlaubnis zur Kommunikation und Verbindungsaufnahme – häufig allein schon durch nicht installierte Patches für bestehende Sicherheitslücken.

Sicherheit checken, Maßnahmen identifizieren

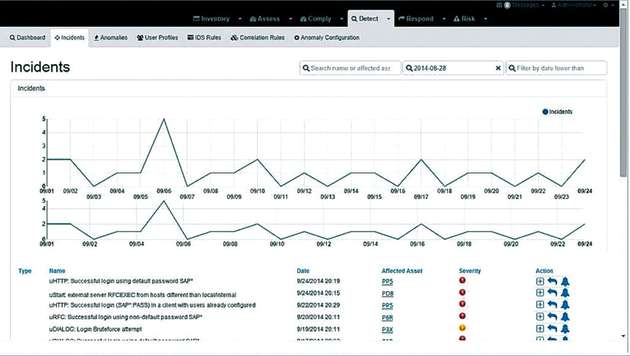

Ein wirksamer Sicherheitsansatz muss deshalb die gesamte Infrastruktur und Plattform in ihrer Einbindung an die Transaktionsebene betrachten. Jedes Modul eines SAP-Systems (ERP, CRM und SCM), jeder Client und jeder App-Server – auch von Entwicklungs-, Test- und Qualitätssicherungs-Umgebungen – muss genauso untersucht werden wie die über 1500 Konfigurationsparameter von SAP-Instanzen. Wichtig ist in einem ersten Schritt die automatische Erfassung aller SAP-Elemente eines Systems. Ein tiefgehendes Assessment der Sicherheitsrisiken ist durch leistungsstarke Assessment-Tools realisierbar. Eine solche Lösung identifiziert unter anderem Benutzer mit gefährlichen Berechtigungen und findet autorisierte Anwender mit kritischen Zugangsberechtigungen. Zudem kann sie Schritte simulieren, die ein echter Hacker in einem SAP-System durchführen würde. Schwachstellen werden so nachvollzogen, validiert und priorisiert. Templates vergleichen das Compliance-Niveau der eigenen SAP-Plattform mit regulatorischen Compliance-Initiativen. So werden auch die Vorgaben der ISO-27000-Gruppe unterstützt. Zudem lassen sich Richtlinien für interne Sicherheitsstandards definieren.

Wichtig ist auch die Identifizierung neu entstehender Risiken in Echtzeit. Überwachungslösungen fahnden dabei auch nach ungewöhnlichem Benutzerverhalten – etwa wenn ein User, der sich bisher nur um die Beziehung zu Zulieferern kümmerte und dessen Aktivität im SAP-System sich vor allem auf Aktualisierung von Stammdaten beschränkte, sich plötzlich mit Abrechnungen befasst. Basierend auf der Verhaltensanalyse beschreiben Analyseberichte detailliert die Wahrscheinlichkeit und Auswirkungen von Bedrohungen, die SAP-Exploits ausnutzen.

Zudem erkennt das Modul Systemänderungen, die eine Organisation eventuell verwundbar gegenüber Angriffen machen. Wichtig ist aber auch ein Echtzeitschutz gegen unbekannte Bedrohungen. Hier erhalten Kunden proaktiv Informationen über Attacken – wobei deren Veröffentlichung mit SAP abgestimmt ist. So erhalten die Kunden automatisch Schutz gegen Zero-Day-Angriffe auf SAP-Systeme, die von den herkömmlichen Sicherheitstools nicht abgedeckt werden. Das reduziert das Zeitfenster der Verwundbarkeit von Monaten auf Stunden.

Trotz solcher Lösungen gibt es in der Praxis oft unsichere IT-Systeme, weil keine Abteilung sich zuständig fühlt: Die Entwickler in der Anwendungsabteilung kümmern sich um SAP-Utilities, GRC und SoD, der klassische Systemadministrator um die IT. SAP Netweaver ist der große, blinde, zeitaufwendige und kostenintensive Fleck dazwischen. Ohne Lösungen zu automatischem Assessment und Echtzeitbekämpfung von Sicherheitslücken wird die SAP-Sicherheit vernachlässigt, weil kaum jemand hierfür finanzielle oder zeitliche Ressourcen aufbringt. Mit neuen Lösungen für SAP-Sicherheit in Echtzeit überzeugt diese Begründung nicht mehr. SAP-Sicherheit muss und darf nicht länger vernachlässigt werden – sie regelt schließlich alle Geschäftsprozesse in der Energieversorgung.

Weitere Informationen:

[1] Artikel bei CNN: http://goo.gl/1CJeAh

[2] Artikel zu IT-Sicherheit: http://goo.gl/IxYv24