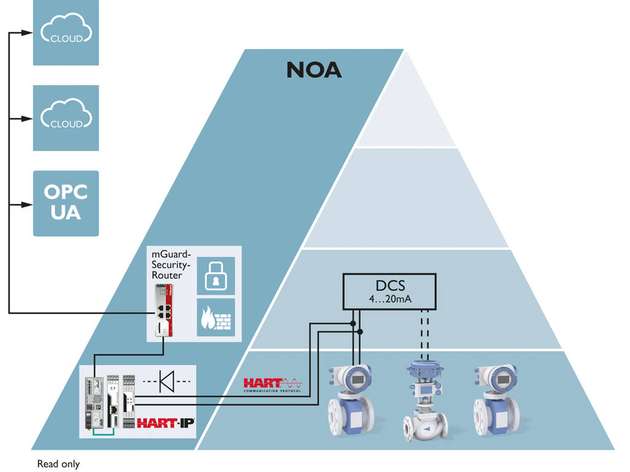

Um Industrie-4.0-Technologien in einer vorhandenen prozesstechnischen Anlage einsetzen zu können, sind im ersten Schritt Daten aus ihrem Betrieb zusammenzutragen. Ziel dabei ist es, die existierende Anlage nicht wesentlich zu modifizieren. Deshalb wird die Automatisierungspyramide im NOA-Konzept um einen Seitenkanal erweitert, der einen horizontalen, sicheren und rückwirkungsfreien Zugriff auf die Prozessdaten aller Ebenen erlaubt.

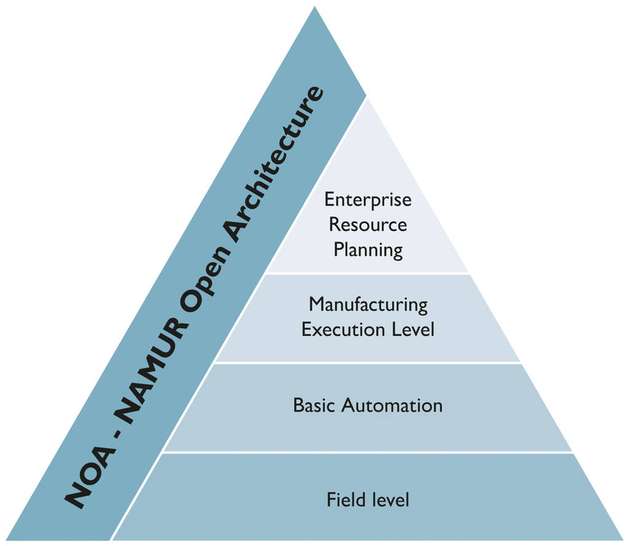

Die bekannte Automatisierungspyramide besteht aus vier Ebenen. Zwischen der unteren Sensor-/Aktorebene und der oberen Leitebene gibt es jedoch keine Möglichkeit einer Querkommunikation. Das NOA-Konzept ergänzt den bislang verwendeten Automatisierungsansatz daher um einen Seitenkanal. Über ihn lässt sich eine Querkommunikation umsetzen, sodass der Betreiber die von den Feldgeräten erfassten Daten auswerten kann.

Neue Analyse- und Überwachungsmethoden sind einfacher nutzbar, wenn der volle Zugriff auf die Daten der Prozessanlage vorhanden ist, die auf Basis von NOA sicher aus der Anlage geführt werden. Hier kommt die symbolische Datendiode zur Anwendung. Mit ihr lassen sich Daten aus der Anlage entnehmen, wobei kein Zugriff auf die Prozesse möglich ist.

Die so auf einfache Weise zur Verfügung stehenden Daten bilden die Grundlage für jegliche Überprüfung. Sie können auf Servern oder in einer Cloud gespeichert und an die Stellen weitergeleitet werden, an denen eine Auswertung stattfindet. Das kann durch interne Spezialisten oder externe Dienstleister erfolgen.

Richtlinien und Normen für IT-Security

Dem Betreiber verschafft das beschriebene Konzept aber nur dann Vorteile, sofern sich der Datenzugriff sicher und rückwirkungsfrei gestaltet. Darüber hinaus muss sich der Ansatz in das in der ISO 27000 verankerte ISMS (Informations-Sicherheits-Management-System) einfügen, das schon heute vom IT-Sicherheitsgesetz für kritische Infrastrukturen gefordert wird.

Ein solches System kommt bereits häufig in nicht-kritischen Anlagen zum Einsatz, um für einen sicheren Betrieb zu sorgen. In Kooperation mit dem ZVEI hat die Namur deshalb neue Arbeitskreise gegründet, die sich schwerpunktmäßig mit IT-Security und der Realisierung der Datendiode in echter Hardware beschäftigen.

Für die Automatisierung von Anlagen gibt es verschiedene Richtlinien und Normen, in denen der aktuelle technische Stand der IT-Security auf unterschiedlichen Ebenen definiert wird. Hier seien beispielsweise der IT-Grundschutz des BSI und die Norm IEC 62443 „IT-Sicherheit industrieller Automatisierungssysteme“ genannt.

Security-by-Design-Ansatz

Bei der Normenreihe IEC 62443 handelt es sich um den allgemeinen Security-Standard für industrielle Automatisierungssysteme. Er setzt sich aus 13 Teilen zusammen, in denen die Security-Anforderungen an Prozesse, die funktionalen Maßnahmen sowie der Stand der Technik festgeschrieben werden. Die aus NOA-Sicht wesentlichen Teile sind:

IEC 62443 Teil 2-1 – Anforderungen an ein Security-Managementsystem für Betreiber industrieller Automatisierungssysteme,

IEC 62443 Teil 2-4 – Anforderungen an das IT-Sicherheitsprogramm von Dienstleistern für industrielle Automatisierungssysteme,

IEC 62443 Teil 3-3 – Systemanforderungen zur IT-Sicherheit und Security-Level für Automatisierungssysteme,

EC 62443 Teil 4-1 – Anforderungen an den Lebenszyklus für eine sichere Produktentwicklung industrieller Automatisierungssysteme,

IEC 62443 Teil 4-2 – Technische IT-Sicherheitsanforderungen an Komponenten von Automatisierungssystemen.

Bei der Entwicklung eines Geräts mit Datendiode-Funktionalität erweist es sich als sinnvoll, einen Security-by-Design-Ansatz für die Hard- und Software zu verwenden. So kommen die notwendigen Security-Prozesse und funktionalen Maßnahmen für Gerätehersteller, Systemintegratoren sowie Betreiber von Maschinen und Anlagen zum Tragen.

Nachvollziehbarkeit ist ein zentrales Element

Die IEC 62443-4-1 beschreibt den Produktentwicklungsprozess für Automatisierungsgeräte. Das zentrale Element stellt ein Prozess dar, mit dem sicher nachvollzogen werden kann, dass alle Security-Anforderungen implementiert und überprüft worden sind.

Dieser Prozess wird durch weitere Eigenschaften zur Umsetzung der Security vervollständigt. Dazu gehören exemplarisch eine Bedrohungsanalyse auf Basis des Security-Kontextes – also des Einsatzszenarios des Produkts –, das Konzept der Defense in Depth sowie ein Security-Schwachstellenmanagement, das heute in der Regel durch ein Product Security Incident Response Team (PSRIT) ausgeführt wird.

Festlegung von Security-Leveln

Die IEC 62443-4-2 definiert die technischen Anforderungen an industrielle Automatisierungsgeräte. Anhand der Security-Bedrohungen werden Security-Level (SL) von 0 bis 4 festgelegt, die auf die Fähigkeiten des Angreifers angepasst sind. Je nach Angriffsvektor und Security-Level ergeben sich dadurch unterschiedliche funktionale Anforderungen an die Produkte.

Die Implementierung der funktionalen Maßnahmen ist jedoch nicht isoliert zu betrachten. Ein SL lässt sich lediglich dann erzielen, wenn die Rahmenbedingungen des Teils 4-1 an den sicheren Entwicklungsprozess auch wirklich erfüllt sind. Ein Gerät oder System mit Security-Level kann somit nur durch die Kombination von Prozess und funktionalen Maßnahmen erreicht werden.

In der IEC 62443-3-3 sind die funktionalen Security-Anforderungen an die Fähigkeiten von Automatisierungssystemen beschrieben. Dabei wird bewertet, inwieweit die Komponenten den funktionalen Ansprüchen des Betreibers gerecht werden. Zusätzlich legt dieser Teil der Norm die Schnittstelle zwischen Systemintegrator und Gerätehersteller fest. Auf einer solchen Grundlage lassen sich die Geräte auswählen, die zur Realisierung des durch den Betreiber definierten Security-Levels erforderlich sind.

Anforderungen an Dienstleistungen

Die IEC 62443-2-4 legt die Anforderungen an die Fähigkeiten im Hinblick auf die IT-Sicherheit von Dienstleistungen für industrielle Automatisierungssysteme fest. Hier werden die Schnittstelle zwischen dem Betreiber und Systemintegrator sowie die wesentlichen Prozesse bei der Integration, Inbetriebnahme und Wartung erörtert. Dazu zählen zum Beispiel die Architektur und Konfiguration der Automatisierungslösung, Verwaltung von Nutzerkonten, Behandlung von Ereignissen und das Patch-Management inklusive Sicherung und Wiederherstellung der Automatisierungslösung.

Die IEC 62443-2-1 befasst sich mit den Ansprüchen an ein IT-Sicherheitsprogramm für den Betreiber. Anhand einer Tabelle werden die Anforderungen fixiert, die prinzipiell den Übergang zum ISMS der ISO 27000 ermöglichen sollen. Darüber hinaus beschäftigt sich dieser Normenteil auch mit der Bestimmung des Security-Levels der Anlage mittels einer Bedrohungsanalyse.

Aufbau mit verfügbaren Geräten

Die Anforderungen zur Umsetzung des NOA-Konzepts werden derzeit noch in verschiedenen Arbeitskreisen definiert. Dort ist auch eine Entscheidung darüber zu treffen, welche Standards, Technologien und Prozesse letztendlich zum Einsatz kommen.

Für eine sukzessive Einführung des Ansatzes ist es wichtig, die sichere Verbindung aus dem NOA-Seitenkanal zu externen Systemen – wie etwa einer Cloud oder einem Server – mit bereits verfügbaren Security-Routern aufzubauen. In weiteren Schritten können dann Geräte genutzt werden, die speziell für die Realisierung der Datendiode entwickelt worden sind.

Zusatz: Kommunikation via OPC UA

Obwohl die Arbeitskreise ihre Tätigkeit gerade erst begonnen haben, lässt sich bereits sagen, dass die OPC-UA-Technologie für das NOA-Konzept zur Anwendung kommt. Bei der Entwicklung des OPC-UA-Standards hat Security-by-Design eine wichtige Anforderung für die Ausgestaltung der Architektur dargestellt. OPC UA verfügt über ein solides Sicherheitsmodell auf Basis von x.509-Zertifikaten. Ein Global Discovery Server übernimmt das Zertifikats-Handling. User-/Passwort-Mechanismen erlauben die standardisierte Einschränkung von Zugriffsrechten, sodass bestimmte Benutzerkreise die Daten beispielsweise lediglich lesen können. Für die Kommunikation zwischen Client und Server steht eine signierte und/oder verschlüsselte Datenübertragung mit unterschiedlichen Security Policies zur Verfügung.

-2247127326.jpg)