Der Einsatz des Industrial Internet of Things (IIoT) und die damit verbundene Vernetzung von Geräten wächst unaufhaltsam. Dahinter steckt die wachsende Nachfrage von Unternehmen und Anlagenbesitzern nach verbesserter Betriebseffizienz. Diese lässt sich jedoch nur erzielen, wenn Unternehmen sich der Gefahren durch Security-Bedrohungen bewusst sind: Jedes Gerät, das einem Netzwerk hinzugefügt wird, ist ein potenzieller Schwachpunkt, der Angreifern einen Zugang zum Netzwerk bietet. Folglich dürfen Unternehmen und auch Regierungen das Thema Cybersecurity nicht unterschätzen.

IEC 62443 sensibilisiert

Um das Bewusstsein für die Gefahren aus dem Netz zu schärfen, hat das Europaparlament im Juli 2016 Richtlinien zur Vermeidung von Cyber-Attacken veröffentlicht. Denn jeder Anlagenbetreiber sucht Lösungen, mit denen er sichere Geräte und Netzwerke für seine Industrieanwendungen installieren kann. Die IEC-Norm 62443 ist eine internationale Normenreihe über „Industrielle Kommunikationsnetze – IT-Sicherheit für Netze und Systeme“. Sie beschäftigt sich speziell mit sicheren industriellen Automatisierungs- und Steuerungssystemen und der Sicherheit in der Prozess-, Mess- und Leittechnik, wie sie gerade hierzulande vielfach vorhanden sind.

Im Fokus des Standards steht zum einen die Tatsache, dass handelsübliche IT–Produkte wegen mangelnder Sicherheitsfunktionen nicht für die Automatisierungsumgebung geeignet sind. Zum anderen regelt der Standard auch Managementsysteme. Es ist klar, was sie umfassen sollten, aber nicht, wie sie entwickelt werden sollten. Deshalb adressiert der Standard die Aspekte der verschiedenen Elemente innerhalb eines Cybersecurity-Managementsystems für industrielle Automatisierungs- und Steuerungssysteme und gibt Entwicklungsleitlinien vor.

Die in dem Standard vereinten Normen entwickeln sich fortlaufend weiter. So liefern sie stets aktuelle Sicherheitsrichtlinien und Praxisbeispiele für verschiedene Bereiche des Netzwerks. Die Richtlinie definiert vier Ebenen von Sicherheitsbedrohungen. Level 1 beschreibt den Schutz gegen versehentliche nicht authentifizierte Zugriffe. Level 2 ist die Basisanforderung für die Automatisierungsindustrie.

Es definiert die von Administratoren als meistverbreitete Art des Angriffs beschriebene Variante: Cyberangriffe durch Hacker. Die Level 3 und 4 beziehen sich auf die Absicherung gegen den beabsichtigten Zugriff durch Hacker, die spezifische Fähigkeiten und Werkzeuge einsetzen.

Sicherheitsstandards nach BSI

Das IT-Sicherheitsgesetz wurde im Gegensatz zum IEC-62443-Standard vom Bundesamt für Sicherheit in der Informationstechnik (BSI) erlassen und richtet sich an die Betreiber kritischer Infrastrukturen, wie Energieversorger, Anbieter von Telekommunikationsdienstleistungen, Telemedienanbieter und Unternehmen in der Atomkraft. Es soll den Endverbraucher im Falle von Cyberangriffen oder Manipulationen schützen.

Die IT-Sicherheit muss nach aktuellem Stand der Technik umgesetzt werden – ein nicht allgemeingültig und abschließend definierter juristischer Begriff – und Sicherheitsvorfälle müssen dem BSI gemeldet werden. Um der Anforderung zu genügen, können Betreiber kritischer Infrastrukturen und ihre Verbände branchenspezifische Sicherheitsstandards erarbeiten. Das BSI prüft diese auf Antrag und erkennt sie bei Eignung im Einvernehmen mit den zuständigen Aufsichtsbehörden an.

Fünf Optionen für mehr Sicherheit

Sicherheitsexperten haben sechs Hauptbedrohungen für interne Netzwerke definiert, darunter nicht autorisierter Zugriff, unsichere Datenübertragung, unverschlüsselte wichtige Daten, unvollständige Ereignisprotokolle, ein Mangel an Sicherheitsüberwachung und Störungen, die durch menschliche Fehler bei der Einstellung entstehen. Um diese Sicherheitsrisiken zu neutralisieren, haben Unternehmen fünf Optionen.

Eindringen und Angriffe verhindern: Der erste Schritt, um nicht autorisierten Zugriff zu verhindern, ist die Einführung einer Passwortrichtlinie. Während diese bis zu einem gewissen Grad bei steigender Anzahl von Netzwerknutzern effektiv ist, wächst damit auch die Gefahr durch nicht autorisierte Zugriffe auf industrielle Steuerungssysteme. Mehr Sicherheit bietet eine zusätzliche Identifier-Management-Richtlinie. Sie stellt sicher, dass Accounts nur von den Anwendern genutzt werden können, für die sie erstellt wurden, und dass Anwender nur Zugriff auf die Teile des Netzwerks haben, mit denen sie wirklich arbeiten müssen. Die im Netzwerk installierten Geräte sollten in der Lage sein, User aus Accounts auszuloggen, für die sie keinen Zugang haben, und den Netzwerkadministrator über Zugangsverletzungen zu informieren.

Sensible Daten schützen: Werden Daten über ein Netzwerk gesendet, müssen alle dort verwendeten Geräte die Datenverschlüsselung unterstützen und umsetzen. Das eliminiert das Risiko des Datendiebstahls während der Übertragung nahezu vollständig. Datenintegrität ist wichtig: Sie garantiert, dass die Daten akkurat sind und bei Bedarf zuverlässig und sicher verarbeitet und abgerufen werden können. Ist die Datenintegrität nicht abgesichert, kann der Netzwerkadministrator die Korrektheit der Daten nicht bewerten, die damit nicht mehr nutzbar sind. Im schlimmsten Fall sind die Daten manipuliert und liefern falsche Informationen. Der Administrator trifft möglicherweise auf Basis dieser Daten falsche Entscheidungen, die das Netzwerk weiter schädigen. Neben den Gerätedaten werden in IIoT-Netzwerken auch Konfigurationsdaten gehostet. Ist die Konfiguration von Netzwerkgeräten fehlerhaft oder korrumpierbar, kann sie den Netzwerkbetrieb lahmlegen. Deshalb müssen Geräte die Konfigurationsverschlüsselung unterstützen und umsetzen.

Sicherheits-Ereignisse prüfen können: Netzwerke müssen fortlaufend überwacht werden. Jedes Ereignis sollte für die eventuell später notwendige Analyse aufgenommen werden. Zwar lassen sich zahlreiche Maßnahmen gegen Cyberangriffe ergreifen. Dennoch ist ein Angriff in Echtzeit nur schwer erkennbar. Mit Hilfe von Datenprotokollen können Administratoren nachverfolgen, welche Ereignisse vor einem Angriff stattgefunden haben und diese Daten analysieren. Diese wertvollen Informationen helfen dem Netzwerkadministrator dabei, den Entwurf und die Sicherheit des Netzwerks zu verbessern und zukünftige Störungen zu vermeiden. Weitere Sicherheitsmaßnahmen sind die Möglichkeit, Nutzer auszuloggen, Accounts zu löschen und Geräte neu zu starten.

Den Sicherheitsstatus des Netzwerks visualisieren: Software, die das Netzwerk visualisiert, ermöglicht es Administratoren, unübliche oder potenziell schädliche Aktivitäten im Netzwerk zu überwachen. Zusätzlich lassen sich damit Probleme verhindern, bevor sie entstehen: indem Netzwerkadministratoren auf einen Blick sicherstellen können, dass jedes Gerät korrekt eingestellt ist. Ist ein Gerät nicht so abgesichert, wie es sein sollte, lässt sich das Problem identifizieren und das Risiko, das von der Angreifbarkeit ausgeht, reduzieren. Sicherheitsfunktionen, die dazu eingesetzt werden, sind Passwortrichtlinien, Verschlüsselung, Log-in-Berechtigungsnachweise und die Integrität der Daten.

Korrekte Konfiguration: Menschliche Fehler passieren üblicherweise dann, wenn Netzwerkadministratoren versehentlich falsche Einstellungen vornehmen. Unvollständige Netzwerkfunktion, Datenverlust oder plötzliche Angreifbarkeit können die Folge sein. Sind die Konfigurationen nicht korrekt, kann das Netzwerk von Mitarbeitern manipuliert oder von außen geschädigt werden. Bei Cyber-Angriffen, die aufgrund menschlicher Fehler erfolgreich sind, wird dem Administrator noch lange Zeit nach dem Verstoß nicht bewusst, dass diese überhaupt passiert sind. Viele Netzwerke werden auf diese Weise beschädigt – also sollte besonders diese Tatsache beachtet werden.

Gerätepaket beachtet IEC-Regelwerk

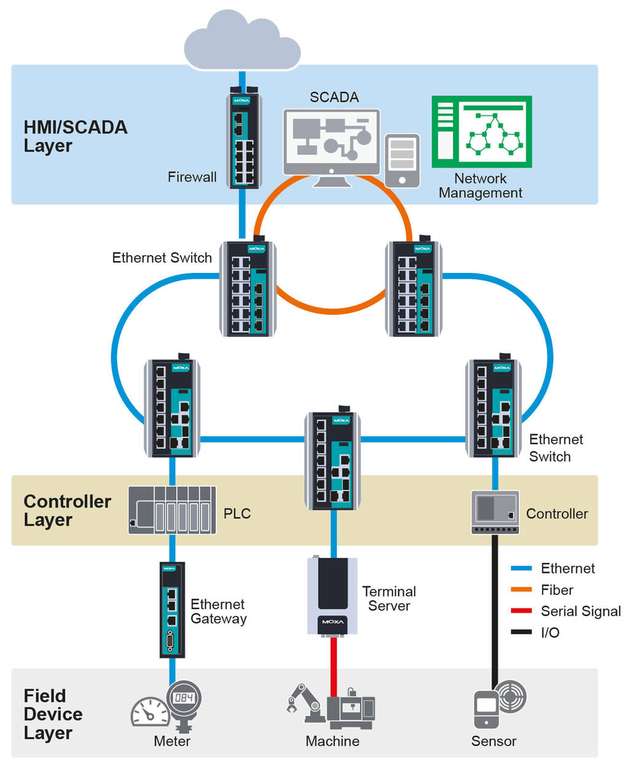

Viele Systemintegratoren fordern, dass die Produkte ihrer Lieferanten mit dem Unterabschnitt IEC 62443-4-2 des IEC-62443-Standards konform sind. Dieser betrifft speziell die Sicherheit von Endgeräten und setzt sich aus grundlegenden Anforderungen zusammen. Dazu gehören die Identifizierungs- und Authentifizierungsprüfung, Einsatzprüfung, Datenintegrität und -vertraulichkeit sowie Back-up für Ressourcenverfügbarkeit. Denn um Netzwerke zu schützen, sollte als erstes die Sicherheit der Switches und der Seriell-zu-Ethernet-Lösungen sichergestellt sein.

Moxa bietet Lösungen, die dem IEC62443-4-2-Level-2-Standard entsprechen. So verfügen die Industrial Ethernet Switches des Unternehmens über die neue Firmware Turbo Pack 3. Außerdem bieten sie sowohl MAC-Adress- als auch Radius-Authentifizierung. Für die Seriell-zu-Ethernet-Konnektivität bietet Moxa industrielle Secure Terminal Server und sichere Geräteserver sowie Sicherheits-Gateways.

Moxas industrielle Netzwerkmanagement-Suite MXstudio umfasst Funktionen, mit denen Anwender den Sicherheitsstatus ihres Netzwerks visualisieren und somit Ereignisse überwachen und Massenkonfiguration durchführen können. Die Software besteht aus einer Netzwerkmanagement-Software und einem Werkzeuge für eine Massenerstinstallation. Ein weiteres Feature ist ein Netzwerk-Schnappschuss-Werkzeug für die schnelle Fehlersuche und -behebung.

Mit nur einer Software-Suite ist der Administrator somit in der Lage, jede Stufe des Netzwerkmanagement-Lebenszyklus zu bewältigen, einschließlich Installation, Betrieb, Wartung und Diagnose. Zusätzlich dazu können Automatisierungsingenieure dank der intuitiven Benutzerschnittstelle hochverfügbare Netzwerke einfach betreiben und dadurch die Gesamtbetriebskosten senken.