Der Wettbewerb am Markt für tragbare Medizingeräte zwingt die Hersteller, Geräte mit möglichst vielen Funktionen möglichst schnell herauszubringen. Dieser Druck der immer kürzeren Designzyklen lenkt die Konzentration der Hersteller davon ab, ihre Neuentwicklungen auch sinnvoll abzusichern.

In der Medizinbranche ist es jedoch von entscheidender Bedeutung, personenbezogene Daten in einem Format zu speichern und zu übertragen, das Echtzeitzugriff ermöglicht und gleichzeitig starke Sicherheitsmaßnahmen bietet, die unbefugten Zugriff und widerrechtliche Benutzung verhindern.

Was Medizin-Wearables über uns verraten

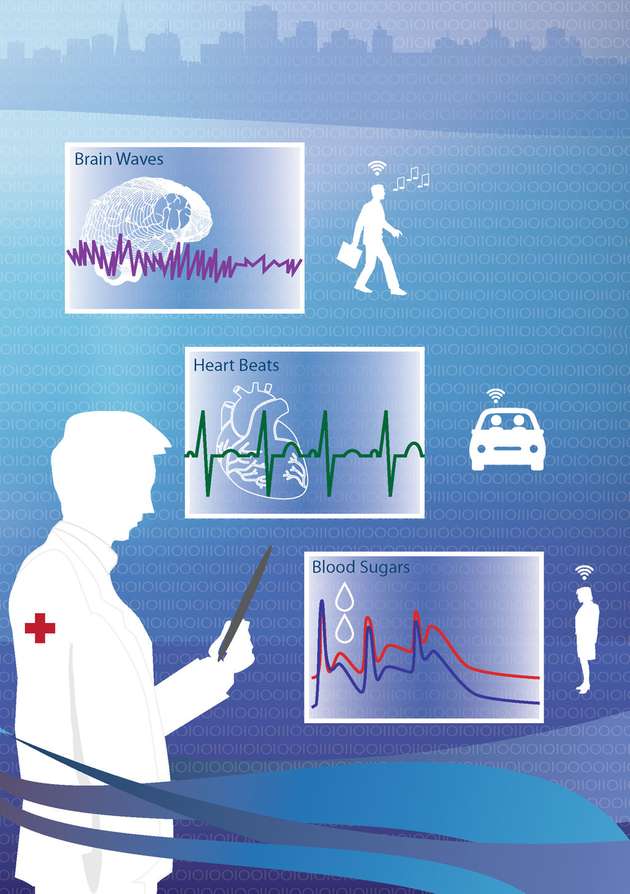

Tragbare medizinische Geräte versetzen Mediziner in die Lage, die Vitaldaten eines Patienten rund um die Uhr aus der Ferne zu überwachen. Das reicht von der Hirnaktivität am Morgen über die Herzaktivität beim Fahren im Nachmittagsverkehr bis hin zum Blutzuckerwert während eines leichten Abendessens.

Tragbare Medizingeräte kontrollieren heute eine Reihe von Metriken wie Temperatur, Herzfrequenz, Puls, Blutdruck, Glukose, Atmung, pH-Wert, Alkoholkonsum, Nikotinaufnahme und vieles mehr. Aber tragbar ist erst der Anfang: Geräte können sogar in den menschlichen Körper implantiert werden. Das ermöglicht die Überwachung und Speicherung praktisch aller physiologischer Metriken. Die Daten liefern nicht nur ein klares Bild des täglichen Verhaltens, sie bieten auch eine historische Momentaufnahme vom Gesundheitszustand des Benutzers.

Sicherheitsrisiken bei Wearables

Leider können diese Daten auch missbraucht werden, wenn sie Cyberkriminellen in die Hände fallen. Aber auch Versicherungsgesellschaften können sie als Grundlage nutzen, um ihre Beiträge anzupassen. Darüber hinaus bieten tragbare Geräte Cyberkriminellen die Möglichkeit, in private Netzwerke einzudringen und auf andere Geräte in diesen Netzwerken zuzugreifen.

Cybergefahr auf mehreren Ebenen

In den Vereinigten Staaten nutzten Cyberkriminelle durchgesickerte E-Mail-Adressen und Passwörter, um sich in Benutzerkonten eines tragbaren Geräts einzuloggen. Die Angreifer änderten die Account-Details und versuchten das Unternehmen zu betrügen, indem sie anhand der Gewährleistungsansprüche von Kunden Ersatzartikel bestellten.

In diesem Fall wurden die Geräte zwar selbst nicht gehackt, aber der Vorfall untermauert den Sicherheitsbedarf, der über die Benutzernamen und Passwörter hinausgeht. Schwachstellen in tragbaren Geräten können diese beeinträchtigen oder andere Geräte, mit denen sie zum Datenaustausch verbunden sind. So haben Forscher aufgedeckt, dass man sich über eine Schwachstelle bei Bluetooth in ein tragbares Gerät hacken kann. Sie konnten dort nicht nur die gespeicherten Daten manipulieren, sondern mit dem Gerät auch Code an einen Computer senden, um den Hack auf die nächste Ebene zu heben.

Im Zusammenhang mit der Sammlung persönlicher Daten fordern staatliche Stellen und Verbraucher zunehmend höhere Sicherheitsstandards für diese Geräte. Die Bürde liegt beim Geräteentwickler, der nun Schutz gegen gängige Angriffe implementieren muss, der Abhören, Datenänderung und Geräteimitation umfasst.

Security beginnt bei den Bauelementen

Die Entwicklung eines tragbaren Geräts erfordert die Auswahl des richtigen Halbleiter-Bausteins. Bei den engen Entwicklungszyklen, die die eh schon begrenzte Zeit für die Entwicklung von Sicherheitsmerkmalen weiter einschränken, schaffen Prozessoren mit integrierten Sicherheits-IP-Blöcken die Grundlage, um die Geräte- und Datensicherheit zu maximieren. Beim Prozessor muss auf Sicherheitsmerkmale wie sicheres Booten, Boot-Sicherungen (Fuses), Krypto-Engines sowie Gerätepartitionierung geachtet werden.

Die heutigen System-on-Chip- (SoC) Prozessoren für tragbare Geräte beinhalten die Hardwarefunktionen zur

Authentifizierung der Software vor der Ausführung,

Verschlüsselung der gespeicherten Daten,

Signierung von Daten, um deren Integrität zu erhalten,

Partitionierung des Geräts, um das Eindringen von Malware in das System zu verhindern.

Verschlüsselung und Authentifizierung

Ein wichtiger Aspekt für ein sicheres Gerät ist das Speichern von Sicherheitsschlüsseln für Verschlüsselung/Entschlüsselung und Hash-Funktionen auf dem Halbleiter. Um sicherzustellen, dass die Software nicht manipuliert wurde, müssen Softwaremodule vor der Ausführung authentifiziert werden.

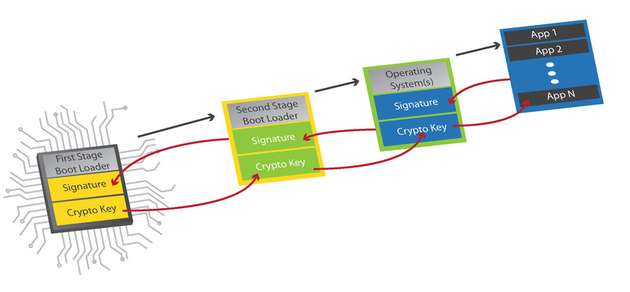

Dies beginnt mit der Authentifizierung des Boot-Codes und geht über das Betriebssystem, Middleware und Applikation hinaus, um eine hierarchische Vertrauenskette zu bilden.

Was ist eine Vertrauenskette?

Bei einer Vertrauenskette werden verschiedene Softwareschichten zur Validierung der Integrität authentifiziert, bevor die Kontrolle an die Ausführung übergeben wird. In einigen Fällen müssen Daten zusätzlich zur Integritätsprüfung entschlüsselt werden.

Die Authentifizierung und Entschlüsselung von sicheren Daten erfolgt auf der Basis von sicheren Schlüsseln, die in das sichere Speichermedium eines Geräts einprogrammiert sind. Moderne SoCs für tragbare Geräte bieten für diesen Zweck Funktionen zum Speichern von Sicherheitsschlüsseln.

Um Manipulationen durch die Verwendung von Boot-Sicherungen zu verhindern, können während der Fertigung Sicherheitsschlüssel fest in spezielle sichere Speicher programmiert und isoliert werden. Bei den verwendeten Geräten können Boot-Modi so gesteuert werden, dass das System immer im sicheren Modus bootet und die Authentifizierung und Validierung aller geladenen/gebooteten Softwaremodule gewährleistet.

Mit Krypto-Engines Hacker aussperren

Den höchsten Schutz bietet das Verschlüsseln der Daten während des Ruhezustands und der Übertragung. Für effiziente Kryptographie sollten SoCs mit Krypto-Engines in Betracht gezogen werden.

Die Krypto-Engine ist ein eigenständiges Modul, das dem Prozessor die Verschlüsselungs-/Entschlüsselungsarbeit abnimmt. Als eigenständiger IP-Block erschwert die Krypto-Engine es Hackern, Techniken für den Zugriff auf den Verschlüsselungsprozess auszuforschen. Der Einsatz einer Krypto-Engine hat großen Einfluss auf die Fähigkeit einer Anwendung, Daten schnell und effizient zu sichern.

Geräte-Partitionierung nicht vergessen!

Die ARM TrustZone (oder sicherer Speicher) kann zur Partitionierung der Systemressourcen verwendet werden. Auf diese Weise lassen sich Sicherheitsschlüssel speichern, die den Zugriff durch unerwünschte Anwendungen oder Malware verhindern. Die Isolierung der Hardware kann über den Systemspeicher hinaus ausgedehnt werden, um E/A-Bereiche von Geräten mit einzubeziehen, die im Speicher abgebildet sind. Systemressourcen können als „sicher“ maskiert werden, so dass nur auf diejenigen sicheren Anwendungen zugegriffen werden kann, die in der sicheren Domäne ausgeführt werden.

Security steht und fällt mit der Software

Ohne die richtige Software erfordern die verwendeten Hardware-Sicherheitsfunktionen unter Umständen die Entwicklung zusätzlichen Codes, der nur die Entwicklungskosten, Zeit und Komplexität in die Höhe treibt. Im schlimmsten Fall kann die falsche Software dazu führen, dass Sicherheitsmerkmale ganz weggelassen werden. Entscheidend ist es, ein Betriebssystem mit einem Framework zu verwenden, das sowohl Sicherheits-IP-Blöcke einschließlich Krypto-Engines und sicheres Booten im Halbleiter unterstützt als auch gemeinsame Algorithmen und Chiffren.

Daten an mehreren Stellen schützen

Das richtige Betriebssystem enthält ein Framework, mit dem sich eine Vertrauenskette für die Software-Authentifizierung vor der Code-Ausführung aufbauen lässt. Diese wird benötigt, um nicht modifizierte Software zu verifizieren. Da Informationen über den persönlichen Gesundheitszustand lebenswichtig und vertraulich sind, sollte auch ein Betriebssystem berücksichtigt werden, das Daten in sicheren Dateien speichert. Dies geht über den Passwortschutz hinaus.

Zusätzlichen Schutz bietet die Datenverschlüsselung. Sie gewährleistet, dass Daten nur von autorisierten Personen gelesen und modifiziert werden können, was für die Sicherheit von Geräten wesentlich ist. Da tragbare Geräte üblicherweise eingeschränkte Ressourcen haben, besteht Notwendigkeit an Krypto-Bibliotheken mit kleinem Speicherbedarf, die eine zu OpenSSL gleichwertige Funktionalität bieten.

Aufgrund der begrenzten Speicherkapazität muss die Betriebssystemumgebung sowohl für die Laufzeit als auch für das Dateisystem executing-in-place und dynamisches Laden unterstützen. Um die Daten vor Beeinträchtigungen zu schützen, müssen innerhalb des Dateisystems Verschlüsselungs- und Hash-Funktionen vorhanden sein.

Mit Updates und Upgrades den Schutz aktuell halten

Eine wichtige Voraussetzung für tragbare Medizingeräte ist die Möglichkeit, das Gerät mit den neuesten Sicherheits-Patches zu aktualisieren. Aufgrund des Drucks bei der Time to Market bestücken SoC-Anbieter ihre Chips regelmäßig mit freien Echtzeit- oder Linux-Betriebssystemen sowie mit anderen Open-Source- und proprietären Komponenten und Treibern.

Die Hersteller von tragbaren Geräten wählen die Halbleiter anhand der Preise und Funktionsmerkmale aus, die die begleitende Software bietet. Das Risiko hierbei: Bei einem Sicherheitsproblem besitzt keine Einheit das Know-how oder die Fähigkeit dazu, die Software nach ihrer Auslieferung zu patchen. Der Chiphersteller ist mit der Lieferung der nächsten Chip-Version beschäftigt und hat vielleicht nicht die Möglichkeit, ältere Softwareversionen zu aktualisieren und zu patchen. Und die Betriebsumgebung bietet nicht das Framework, um bei Bedarf ein Softwaremodul oder die gesamte Betriebsumgebung dynamisch zu aktualisieren.

Ein kommerzielles Betriebssystem mit Funktionen, die zum Zeitpunkt ihrer Entstehung Software-Upgrades und -Updates zum Patchen von Sicherheitsfragen unterstützen, ist daher entscheidend für die Sicherheit von medizinischen Wearables.

Skalierbare Security

Da Hardwareanbieter mehr Sicherheitsfunktionen in neue SoCs integrieren, müssen Softwareentwickler ein hoch skalierbares Betriebssystem mit umfassenden Fähigkeiten auswählen. Nur durch Skalierbarkeit kann es die Anforderungen erfüllen, die Geräte mit eingeschränkten Ressourcen stellen.

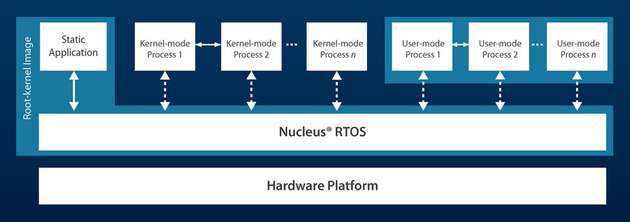

Das gleiche Betriebssystem muss auch über ein Sicherheits-Framework verfügen, das es Entwicklern erlaubt, die Gerätesicherheit zu verbessern. Mentor Graphics Nucleus Echtzeitbetriebssystem (RTOS) mit Prozessmodell-Framework ist ein RTOS, mit dem sich diese eingebetteten System- und Sicherheitsanforderungen erfüllen lassen. Dieses Betriebssystem unterstützt laut Hersteller Entwickler dabei, die Sicherheit von tragbaren Medizingeräten zu verbessern.