Als Lieferant von Produkten und Systemen für die Automation hat sich Phoenix Contact deshalb im Rahmen seiner Security-Strategie gemäß der Norm IEC 62443 zertifizieren lassen. Das IT-Sicherheitsgesetz 2.0, das seit dem 28.05.2021 in Kraft ist, sowie die kommende europäische NIS-Richtlinie (Netz- und Informationssicherheit) nehmen auch alle anderen Wirtschaftsunternehmen in die Pflicht. Die großen europäischen Betreiber und Produktionsunternehmen arbeiten ebenfalls an ihren Security-Standards. Sie informieren derzeit ihre Lieferanten, dass in neuen Projekten nur noch die Produkte berücksichtigt werden können, die Security-Standards erfüllen.

Die Anwendung neuer Security-Regulierungen und -Gesetze ist meist mit einer Übergangsfrist von zwei bis drei Jahren versehen, aber angesichts der hohen Investitionen in Security-Know-how, neue Prozesse und Produkte sowie geänderte Fertigungsstandards erweist sich dieser Zeitraum als sportlich. Zudem müssen die Betreiber die neuen Regelungen zum Zeitpunkt ihres Inkrafttretens einhalten. Für die Lieferanten bedeutet dies zum Teil sehr kurze Übergangsfristen von ein bis eineinhalb Jahren, um Security-konforme Produkte und Systeme zu entwickeln.

Im Security-Umfeld nimmt die IEC 62443 „IT-Sicherheit für industrielle Automatisierungssysteme“ eine herausragende Rolle ein, da sie die Security aus der Perspektive des Betreibers, Systemintegrators und Geräteherstellers ganzheitlich betrachtet. Darüber hinaus schlägt die Norm eine Brücke zur ISO 27001, und einige der Anforderungen des Informationssicherheits-Managementsystems (ISMS) lassen sich bis zu den eingesetzten Geräten nachweisen.

Strategie der 360-Grad-Security

In der Phoenix Contact-Gruppe spielt das Thema Cyber Security eine wesentliche Rolle: Die Security Appliances FL mGuard schützen Produktionsanlagen schon seit vielen Jahren als Firewall oder VPN-Gateway vor unberechtigten Zugriffen sowie Attacken. Aufgrund der Gültigkeit des IT-Sicherheitsgesetzes 1.0 sowie der immer häufiger auftretenden Angriffe auch auf Fertigungsanlagen hat das Blomberger Unternehmen eine 360-Grad-Security-Strategie erarbeitet. Dabei handelt es sich um einen übergreifenden Ansatz, der den Sicherheitslebenszyklus von den Entwicklungsprozessen bis zur Wartung im Feld ganzheitlich definiert.

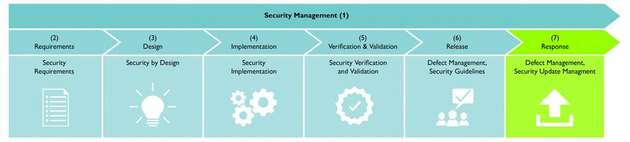

Als wichtige Leitlinie formuliert die Strategie, dass Phoenix Contact standardisierte Security in Produkten, Industrielösungen und Dienstleistungen für den zukunftssicheren Betrieb von Maschinen, Anlagen und Infrastrukturen anbietet. IT-Sicherheit ist im gesamten Lebenszyklus der Produkte und Lösungen verankert. Die Umsetzung dieses Security-Konzepts wird durch die IEC 62443-Zertifikate des TÜV Süd belegt:

sicherer Entwicklungsprozess nach IEC 62443-4-1

zertifizierte Dienstleistungen gemäß IEC 62443-2-4

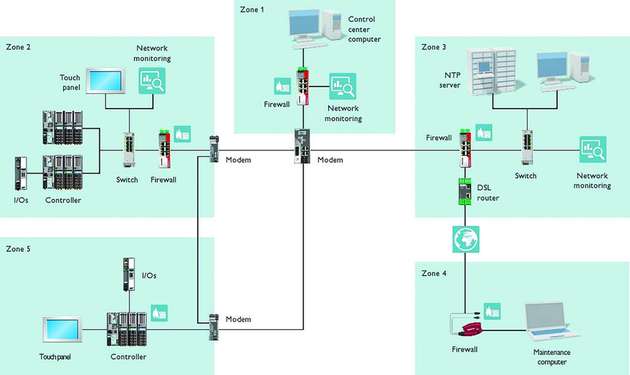

zertifizierte Referenzarchitekturen und kundenspezifische Lösungen nach IEC 62443-3-3

zertifizierte Produkte gemäß IEC 62443-4-2

Als wesentliche Grundlage für die langjährige Verfügbarkeit der Produkte fungiert das Product Security Incidence Response Team (PSRIT), das Security-Schwachstellen in den eigenen Produkten beobachtet und entsprechende Updates sicher zur Verfügung stellt.

Am Anfang steht der Prozess

Als eines der ersten Produkte, die auf Basis dieser Strategie entwickelt worden sind, wird die PLCnext-Steuerung derzeit nach IEC 62443-4-2 zertifiziert. Dies geschieht auf der Grundlage des Prüfschemas des TÜV Süd. Im Rahmen der Produktzertifizierung steht die Realisierung des sicheren Entwicklungsprozesses gemäß IEC 62443-4-1 an erster Stelle, den sämtliche Security-Funktionen vollständig erfüllen müssen. Nachfolgend eine kleine Auswahl wichtiger 4-1-Anforderungen, die bei der Erstellung eines Security-Kontextes zu beschreiben sind:

Einsatzumgebung und Betrieb

kritische Daten und Datenflüsse sowie Zonen und deren Kommunikationsbeziehungen

Bedrohungsanalyse auf Basis des Security-Kontextes

Design der Security-Architektur für Hard- und Software unter Verwendung der Least Privilege- und Defense-in-Depth-Strategie

Festlegung der Härtungsanforderungen und des Security-Levels

Generierung eines Security-Handbuchs, das die Konfiguration des Geräts ebenso wie die Einbindung in die sichere Netzwerkarchitektur erläutert

Funktionale Produktanforderungen und deren Härtung

Aus den Anforderungen des Security-Kontextes, der Bedrohungsanalyse und des zu erreichenden Security-Levels (SL) lassen sich die funktionalen Produktanforderungen und deren Härtung ableiten. Hierzu gibt die IEC 62443-4-2 einen guten Überblick: Sie definiert in mehr als 50 Component Requirements (CR) die notwendigen Security-Features. Die Basis der Security stellen stets die Integrität und Authentizität der Geräte aus Hersteller- und Betreibersicht dar. Um dies sicherzustellen, müssen die entsprechenden Maßnahmen – beispielsweise Trusted Platform Modules (TPM) oder Secure Elements – bereits beim Hardware-Design berücksichtigt werden

Das hat auch Auswirkungen auf die Fertigung, weil für die Erzeugung des Initial Device Identifier (IDevID) der Geräte typischerweise eine Public-Key-Infrastruktur (PKI) genutzt wird. Weiterhin muss für die sichere Installation der IDevID auf den Geräten gesorgt werden. Außerdem muss sich die Locally Significant Device Identifier (LDevID) des Betreibers bei der Inbetriebnahme installieren und warten lassen. Die Anforderung des Integren-Boot-Prozesses hat meist ebenfalls Auswirkungen auf die Hardware. Die aufgeführten Rahmenbedingungen sind in der IEC 62443-4-2 im Kapitel „Embedded Device Requirement (EDR) zusammengefasst.

Erfüllt das Hardware-Design diese Voraussetzungen, werden aus den Ergebnissen der gemäß IEC 62443-4-1 durchgeführten Bedrohungsanalyse und dem Security-Kontext die jeweiligen Component Requirements (CR) und der Security-Level nach IEC 62443-4-2 als Grundlage für die Implementierung der Firmware ausgewählt. Einen wesentlichen Input stellen dabei die im Security-Kontext beschriebenen Datenflüsse und gespeicherten Daten dar. Die Norm fordert Integrität und Authentizität für „Data in Transition and Rest“ sowie gegebenenfalls auch eine Verschlüsselung wichtiger oder aller Daten.

Aus der Betrachtung nach IEC 62443-4-1 ergibt sich ebenso, ob das Gerät selbst für eine Netzwerksegmentierung sorgen oder an einer Zonengrenze immer durch eine externe Firewall geschützt werden muss. Sollen Geräte einem Security-Level von SL 2 oder höher entsprechen, ist die Implementierung einer getrennten Netzwerkschnittstelle mit einer Firewall erforderlich. Die entsprechenden Anforderungen sind im Kapitel „Network Device Requirements (NDR)“ niedergelegt.

Netzwerkübergreifende Verwaltung

Ist eine Definition dieser grundlegenden Rahmenbedingungen erfolgt, lassen sich anschließend die Gerätefunktionalität sowie das jeweilige User-Interface – häufig ein Webbased Management (WBM) – aus Security-Sicht untersuchen. Hierbei geht es zum Beispiel um Zugriffe auf das Gerät und dessen Daten. Der Zugang kann von einem „Human User“ über Username/Passwort (Crentials) oder per Software-Komponenten und anderen Geräten ausgeführt werden. In diesem Fall wird über Zertifikate abgesichert kommuniziert. Als Beispiele seien HTTPS basierend auf TLS (Transport Layer Security) oder VPN-Verbindungen (Virtual Private Network) genannt. Die entsprechenden Anforderungen sind in den Kapiteln FR 1 „Identifizierung und Authentifikation“, FR 2 „Nutzungskontrolle“ und FR 3 „Systemintegrität“ spezifiziert. Zur Überwachung der Aktivitäten auf den Schnittstellen verlangt die Norm ein Logging-System, das sämtliche Security-relevanten Zugriffe zur Nachvollziehbarkeit der User-/Software-Aktionen speichert. Diese Rahmenbedingungen werden in Kapitel FR 6 „Rechtzeitige Reaktion auf Ereignisse“ beschrieben.

Damit die Security über den gesamten Lebenszyklus des Geräts in der Anlage sichergestellt ist, müssen Updates installierbar sein. In diesem Kontext ist für die Integrität und Authentizität des Updates und des Geräts nach Ausführung des Updates weiterhin vollständig Sorge zu tragen. Werden die Gerätefunktionalitäten jetzt erneut im Security-Kontext betrachtet, wird schnell klar, dass User Management, Zertifikatsverwaltung, Logging oder Updates nicht nur gerätelokal, sondern netzwerkübergreifend zu verwalten sind. Auf diese Themen geht die IEC 62443-4-2 ebenfalls ein.

Einfache Integration in die jeweiligen Systeme

Die internationale Norm IEC 62443 stellt alle Anforderungen hinsichtlich der Entwicklung und Wartung von Security-Geräten und -Systemen zur Verfügung. Ferner werden die Ansprüche der Betreiber eng einbezogen. Der Standard ist jedoch allgemein geschrieben, sodass für den jeweiligen Anwendungsfall Security-Maßnahmen zu erarbeiten sind. Hierbei steht stets die Erfüllung der geforderten Prozesse im Mittelpunkt. Vor dem Projektstart empfiehlt sich eine enge Abstimmung mit der ausgewählten Zertifizierungsstelle, um eine gemeinsame Sicht auf die Prozesse und Security-Funktionen des Geräts zu erarbeiten. Liegt für das Gerät eine Zertifizierung gemäß IEC 62443-4-1/-4-2 vor, lässt es sich einfach in Systeme integrieren, da es sicher entwickelt worden ist und sowohl die zulässigen Anwendungsfälle als auch die Anforderungen an das umgebende System (Netzwerk) definiert sind.

.jpg)