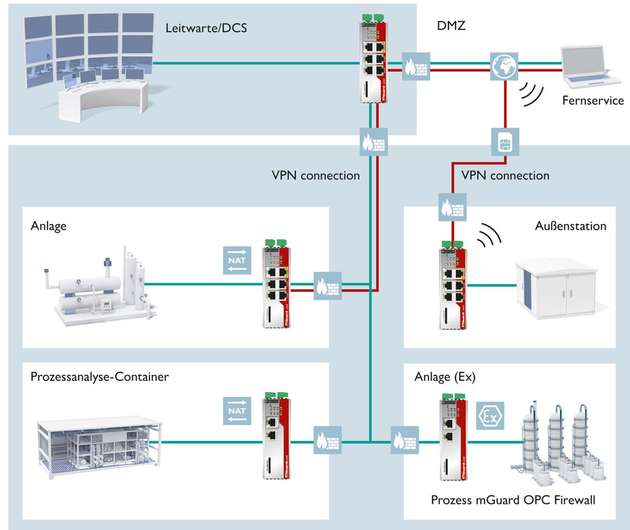

Der wachsende Bedarf an IT-Sicherheit in der Prozess- und Verfahrenstechnik resultiert in erster Linie aus dem aktuellen Trend einer stetig umfangreicheren Vernetzung. Dabei steigt zum einen die horizontale Vernetzung der Anlagen untereinander, aber auch die vertikale Vernetzung von der Feldebene bis in den Office-Bereich. Außerdem wird auf allen Ebenen eine ständig größere Zahl an Ethernet-Komponenten eingesetzt. Durch den erheblichen Vernetzungsgrad erhöht sich die Effizienz bei gleichzeitig sinkenden Kosten. Damit nimmt aber auch das Risiko zu, dass sich Schad-Software schnell über sämtliche Unternehmensbereiche ausbreitet.

Vor diesem Hintergrund sind die prozesstechnischen Anlagen immer wieder durch neu auftretende Sicherheitslücken und eine wachsende Zahl schadhafter Programme bedroht. Das bedeutet, dass die in den industriellen Netzen genutzten Computer und Steuerungssysteme deutlich umfassender vor Angriffen, Schad-Software und unberechtigten Zugriffen geschützt werden müssen als bisher. Allerdings können die in der klassischen Office-IT verwendeten Sicherheitskonzepte in der Regel nicht effizient für industrielle Systeme eingesetzt werden. Es sind also spezielle Schutzmaßnahmen für Industrienetzwerke notwendig. Die im produktiven und im Büroumfeld genutzten IT-Systeme unterscheiden sich im Wesentlichen durch vier Merkmale. Zum einen lassen sich industrielle Systeme typischerweise nicht patchen. Ferner werden hier besondere Protokolle verwendet, welche die Office-Welt nicht einsetzt, beispielsweise OPC Classic (Open Platform Communications). Zudem gibt es in großen Anlagen baugleiche modulare Baugruppen mit identischen IP-Adressen. Und schließlich benötigen die Anlagen im Produktivbetrieb, während der Instandhaltung und im Fall einer Fernwartung oftmals unterschiedliche Firewall-Regelwerke.

Netzwerk schützen

Zumeist werden auf den Büro-PCs in regelmäßigen Abständen Virenscanner installiert oder Sicherheits-Updates durchgeführt. Diese Maßnahmen lassen sich für industrielle Systeme in der Regel nicht anwenden. Denn in der Industrie kommen mitunter Betriebssysteme und Applikationen zum Einsatz, für die der Hersteller keine Sicherheits-Updates mehr zur Verfügung stellt. Außerdem müssten vor jeder Aktualisierung von Betriebssystemen, Antiviren-Software und Anwendungen Testmaßnahmen auf den Industrie-PCs ausgeführt werden, was unter betriebswirtschaftlichen Gesichtspunkten nicht effizient umgesetzt werden kann.

Durch die Nutzung spezifischer Industrie-Firewalls lassen sich diese nicht patchbaren Systeme trotzdem vor Angriffen aus dem Netzwerk schützen. Dazu werden Hardware-basierte Firewall Appliances vor die jeweiligen Industrie-PCs geschaltet. Die Auslagerung der Sicherheitsfunktion auf eine externe Hardware bietet darüber hinaus den Vorteil, dass die Ressourcen der abzusichernden Systeme nicht für Sicherheitsaufgaben in Anspruch genommen werden müssen.

Netzwerk-Kommunikation beschränken

Bei den Firewalls kann der Anwender konfigurieren, über welche Protokolle und Ports auf die zu schützenden Systeme zugegriffen werden darf. So lässt sich der Versuch eines Angreifers, über unsichere Ports in das Netzwerk zu gelangen, verhindern oder zumindest einschränken. In diesem Zusammenhang sei der Ansatz einer Stateful Packet Inspection Firewall genannt. Das Konzept filtert ein- und ausgehende Datenpakete in beide Richtungen, also vom externen in das geschützte interne Netzwerk und umgekehrt, anhand von Regeln. Auf Basis der Protokolle, Quelladressen und -Ports sowie Zieladressen und -Ports kann die Netzwerk-Kommunikation gezielt auf ein definiertes, produktiv erforderliches Maß beschränkt werden. Dabei erkennt die Funktion Connection Tracking die Antwortpakete an erlaubte Verbindungen und lässt sie zu.

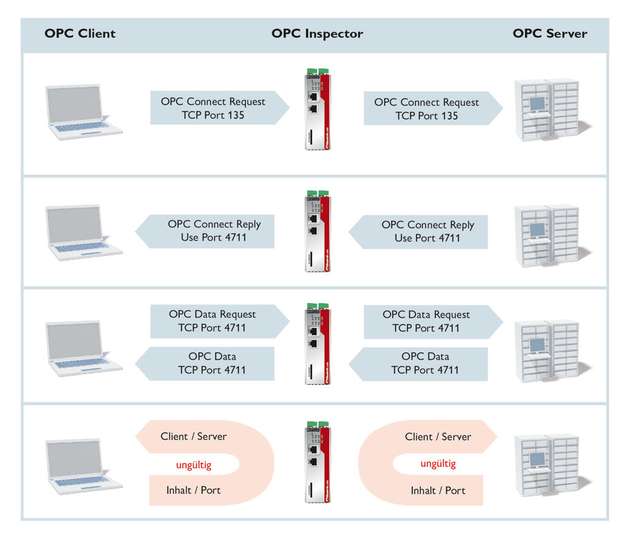

Bei der Auswahl einer geeigneten Firewall ist zu beachten, dass diese die speziell in der Industrie verwendeten Protokolle versteht. Sonst kann kein zuverlässiger Schutz sichergestellt werden. Office-Firewalls unterstützen typischerweise keine industriellen Protokolle wie OPC Classic. Sie können die Applikation somit nicht entsprechend absichern. Während der Datenverkehr via OPC Classic durch konventionelle Firewalls nicht sinnvoll geschützt werden kann, stellen industrielle Varianten – zum Beispiel mit einer Lizenz für OPC Inspector – eine geeignete Lösung zur Verfügung. Auf Grundlage der Deep Packet Inspection prüft die Firewall die Datenpakete der OPC-Classic-Kommunikation und filtert sie präzise. Dazu wird das Stateful-Inspection-Prinzip auch auf OPC-Classic-Daten angewandt. Die Firewall identifiziert also die im OPC-Classic-Protokoll ausgehandelten Port-Änderungen und genehmigt sie dynamisch. Dabei kontrolliert sie, ob ein durch OPC geöffneter Port innerhalb eines Timeouts benutzt wird und der über ihn abgewickelte Datenverkehr dem OPC-Protokoll entspricht. So ist für hohe Zugriffssicherheit gesorgt.

Abbildung auf virtuelle externe Netze

Komplexe Fertigungsabläufe werden üblicherweise in vernetzte, weitgehend eigenständige Zellen strukturiert. Für eine effiziente Gestaltung des Engineering, der Dokumentation und des Zellenbetriebs erweist es sich als vorteilhaft, bei allen Anlagen eines Typs identische IP-Adressen zu verwenden. Wird die gesamte Kommunikation aus den internen Zellennetzen initiiert, können mehrere der identischen Anlagen durch einfache NAT-Router (Network Address Translation) mit Maskierung an das Produktionsnetzwerk des Betreibers angeschlossen werden.

Soll das überlagerte Netzwerk jedoch ebenfalls eine Verbindung zu den einzelnen Zellenknoten aufbauen können, reicht die Lösung nicht aus, da die Zellenknoten hier nicht von außen adressierbar sind. In diesem Fall benötigt der Anwender einen Router, der interne Maschinennetze durch 1:1-NAT ganz oder selektiv auf jeweils eindeutige virtuelle externe Netze abbilden kann. Für diesen Zweck bietet eine industrielle Firewall neben dem reinen NAT-Routing die sogenannte 1:1-NAT-Routing-Funktion. Der bereits genannte OPC-Inspector ermöglicht diese NAT-Funktion speziell für das OPC-Classic-Protokoll. Dies stellt eine Besonderheit im Vergleich zu klassischen Office-, aber auch anderen Industrie-Firewalls dar.

Firewall-Regeln

Häufig sind für verschiedene Situationen unterschiedliche Firewall-Regelwerke vorteilhaft, etwa weil im Produktivbetrieb sowie während der Instandhaltung oder einer Fernwartung der Anlage andere Verbindungen erlaubt respektive unterbunden werden sollen. In der Praxis wird die Aufgabenstellung meist gelöst, indem der Anwender die verschiedenen Anforderungen an die Firewall in einem Regelwerk zusammenfasst. Dieses Vorgehen führt zwangsläufig zu einem geringeren Sicherheits-Level als möglich wäre. Denn die Firewall-Regeln lassen sämtliche Verbindungen zu, die für die unterschiedlichen Betriebszustände notwendig sind, obwohl das gar nicht erforderlich wäre.

Eine industrielle Firewall begegnet der geschilderten Problematik mit der Implementierung einer Conditional Firewall. Mit dieser Funktion lassen sich Firewall-Regelsätze ereignisgesteuert aktivieren oder deaktivieren. Eine Auswahl der entsprechenden Firewall-Regeln kann über einen extern angeschlossenen Taster, einen Schalter, die Schaltfläche in einer Web-Oberfläche, eine API-Befehlszeile sowie beim Auf- oder Abbau einer VPN-Verbindung (Virtual Private Network) ausgelöst werden.

Schutz mit industrieller Firewall

Die Anforderungen des Produktionsbereichs an eine Firewall unterscheiden sich von den jeweiligen Ansprüchen der Office-Welt. Aus diesem Grund unterstützt eine industrielle Firewall mit NAT-Funktion die individuelle und einfache Segmentierung von Netzwerken. Auf diese Weise kann das auf den internationalen Standards ISA-99 und IEC 62443 basierende Defense-in-Depth-Konzept selbst in denjenigen Anlagen umgesetzt werden, in denen das OPC-Classic-Protokoll Verwendung findet.

.jpg)