Insbesondere durch weiter verteilte Systeme, zum Beispiel bei den Energiebetreibern im Bereich der erneuerbaren Energien, können nicht mehr zentrale Sicherheitssysteme die Sicherheit gewährleisten: Im digitalen Zeitalter werden Sabotageakte nicht mehr persönlich vor Ort ausgeführt, sondern können aus sicherer Distanz erfolgen. Diese Angriffe können erhebliche Schäden für die Bevölkerung verursachen und ganze Gesellschaften beeinträchtigen. Aufgrund der Fürsorgepflicht der Staaten steigt somit der Druck solche Angriffe zu erschweren und zu vereiteln. Dieser Druck wird mit unterschiedlichen Maßnahmen, wie z.B. NIS2 oder dem CRA an die Unternehmen weitergegeben.

Neben staatlichen Akteuren rücken auch kommerziell orientierte Angreifer und Hackergruppen vermehrt in den Fokus. Diese handeln aus finanziellen Motiven und versuchen, mittels Ransomware, das Abgreifen geheimer Daten oder durch die Manipulation der produzierten Produkte, Unternehmen zu erpressen. Um sich gegen diese Bedrohungen zu verteidigen, müssen Unternehmen in allen Branchen ihre Systeme sicherer gestalten.

Motivation der EU-Kommission

Um die Frage der Notwendigkeit der Investition in sichere Produkte und den daraus resultierenden sicheren Anlagen zugunsten der Sicherheitsaspekte zu entscheiden, hat sich der Gesetzgeber entschieden hier aktiv zu werden. Durch das Eingreifen des Gesetzgebers in die Produktentwicklung und den Betrieb der Anlagen, stellen diese sicher, dass auch im Ernstfall Anlagen weiter betrieben werden können und die Versorgung der Bevölkerung mit Nahrungsmittel, Energie und Hygieneprodukte durch Cyberangriff nicht beeinträchtigt wird.

Um den Wettbewerb der Firmen auf europäischer Ebene nicht zum Nachteil einzelner Länder zu beeinflussen, findet die Regulierung direkt durch die europäische Kommission und einer Erweiterung der Anforderungen des CE-Kennzeichens statt. Die genauen Anforderungen an die Sicherheit von Produkten werden im Cyber Resilience Act (CRA) beschrieben.

Umfang des Cyber Resilience Act

Der CRA umfasst die Themen Software Bill of Materials (SBOM), Common Vulnerabilities and Exposures (CVE) sowie die verbindliche Berücksichtigung von bestimmten Sicherheitsstandards wie z.B. die IEC62443. Kurz erläutert beschreibt das Thema SBOM, die genaue Listung der einzelnen Komponenten einer Software. Dazu gehören beinhaltete bzw. genutzte Bibliotheken aber auch eigene Komponenten einer Software. Diese müssen im Detail gelistet und verwaltet werden. Zu den notwendigen Informationen gehören die Herkunft, Eigentümer und die genau verwendete Version der Komponente. Dies gilt auch für die wiederum in der Komponente genutzten Komponenten und Bibliotheken.

Für kleinere Softwareprojekte ist diese Zusammenstellung und die Wartung einer solchen Zusammenstellung überschaubar, aber in komplexere Softwaresysteme wie zum Beispiel Controller oder SCADA Systeme wird die Verwaltung und Publizierung dieser Informationen ebenfalls entsprechend komplexer. Das Ziel dieser Anforderung ist, dass ein Nutzer eines Produktes jederzeit Zugriff auf die Information erhält, ob es für die von ihm genutzte Produktversion (oder einer der beinhalteten Komponenten) bekannte Sicherheitsschwachstellen gibt. Dies wird durch die Kombination der SBoM Anforderung mit den CVEs erreicht.

Die CVE beschreibt einen standardisierten Mechanismus, um gefundene Sicherheitslücken zu bewerten und diese zu publizieren. Die Bekanntgabe der Sicherheitslücken wird durch den CRA innerhalb von 24 Stunden nach bekanntwerden in der Firma gefordert. Durch die Kombination beider Systeme kann ein Nutzer für alle genutzten Produkte eine genaue Liste der Sicherheitslücken erhalten und aufgrund dieser bewerten, wie schnell ein Produkt aktualisiert werden muss.

CRA Anforderungen an Produkte

Ein wichtiger Aspekt des CRA besteht in den Anforderungen an die eigentlichen Produkte. Die EU-Kommission hat sich hier glücklicherweise keine eigenen Regeln definiert, sondern wie bei SBoM und CVE auf bereits existierende Standards verwiesen. Beispielsweise verweist der CRA für bestimmte Produkte auf die IEC62443, welche durch Sicherheits- und Industrieexperten bereits erarbeitet und publiziert wurde. Die IEC62443 ist eine Normenreihe, die sich mit der Sicherheit von Industriesteuerungssystemen (ICS) befasst. Hierin werden Anforderungen für den gesamten Lebenszyklus von Produkten und Systeme definiert. Dazu gehören die sichere Entwicklung von Softwarekomponenten und Schnittstellen und die Inbetriebnahme und Wartung dieser Systeme. Im Detail gehören dazu die Risikobewertung, Netzwerksicherheit, Zugriffskontrolle und Incident Response.

OPC UA für die Umsetzung der IEC62443

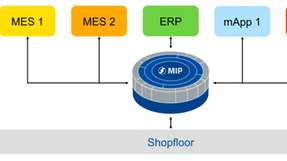

Mit OPC UA für den Informationsaustausch zweier Systeme ist die Umsetzung einiger Anforderungen der IEC62443 leicht umzusetzen. Sicherheitsaspekte wie die Herkunft und Integrität der Daten, Authentifizierung der Applikationen und die Autorisierung der Benutzer sowie im Bedarfsfall eine Verschlüsselung der Daten sind im Standard direkt vorgesehen und können von den Anwendern konfiguriert werden.

Damit ist es möglich die Anforderungen der IEC62443 an den Informationsaustausch zweier Applikationen ohne zusätzliche Tools oder Systeme zu erfüllen. Zum Beispiel ist die Einrichtung einer in einem VPN Tunnel gekapselten Kommunikation nicht notwendig, wenn in OPC UA einer der Sicherheitsmodi Sign oder Sign&Encrypt verwendet wird. Dadurch wird dem Anwender die Verwaltung seines Gesamtsystems erleichtert und kosten eingespart. Eine Liste der IEC62443 Anforderungen auf die OPC UA Sicherheitsmechanismen wird im Annex des Part 2 der OPC UA Spezifikation publiziert.

Wie erwähnt gibt es durch die IEC62443 jedoch nicht nur Anforderungen an den Informationsaustausch, sondern auch Anforderungen an die Verwaltung der Sicherheitsaspekte der Anlagen. OPC UA ist der einzige Standard zum Informationsaustausch, der das Thema Sicherheit nicht nur auf der Ebene der Kommunikation, sondern auch in Bezug auf den Zugriff auf Daten und die Verwaltung dieser Systeme bearbeitet. So liefert OPC UA zum Beispiel einen Mechanismus zum Verwalten der für die Signierung der Daten notwendigen Zertifikate. Dieser Mechanismus ist Protokoll agnostisch und erlaubt nicht nur die Verwaltung der OPC UA bezogenen Zertifikate, sondern auch dieser, die zum Beispiel für eine sichere PROFINET Kommunikation von den Applikationen benötigt werden.

Sicheres Onboarding

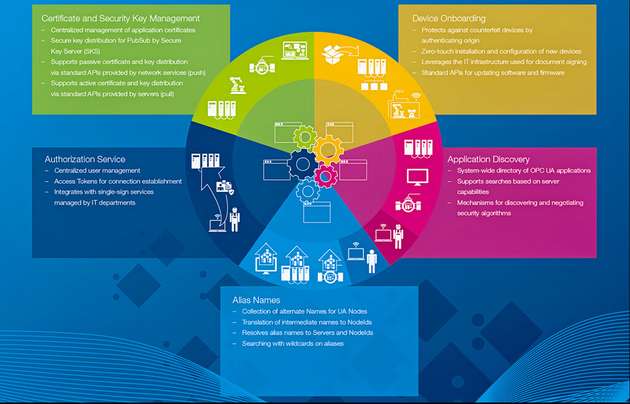

Diese Applikationen zur Verwaltung der Systeme werden häufig als Global Discovery Server (GDS) bezeichnet, da sie das Finden der Datenanbieter sowie die Sicherheitskonfiguration abdecken. Für die sichere Inbetriebnahme von Produkten in einem Netzwerk gibt es ebenfalls eine durch OPC UA standardisierte Lösung. Diese ist in der Onboarding Spezifikation definiert und beschreibt unterschiedliche Aspekte der Inbetriebnahme und deren Reihenfolge. Updates der Software, Sicherstellung der Originalität der Produkte und das Laden der Sicherheitskonfiguration von einem zentralen System des Betreibers wird darin beschrieben. Eine Übersicht der verfügbaren systemweiten Dienste für OPC UA Applikationen ist in der Abbildung dargestellt.

Kooperation mit ANSSI, BSI und FBI

Um diese Komplexität der Sicherheitsfunktionen und deren Details zu verwalten, gibt es bei der OPC Foundation die Security Working Group. In dieser sind über 25 Sicherheitsexperten von Firmen und Instituten vertreten. Die Arbeit dieser Gruppe beschränkt sich nicht nur auf die Spezifikation, um neue Sicherheitsanforderungen oder Funktionalitäten in die Spezifikation zu integrieren. Die Gruppe analysiert auch Cyberangriffe auf Industriesysteme, um etwaige Lücken oder Unklarheiten in der Spezifikation schnell zu bewerten, zu schließen und die Informationen darüber zu Publizieren. Um gegenüber den Angreifern hier nicht ins Hintertreffen zu geraten, arbeitet diese Gruppe auch mit Experten des Bundesamts für Informationssicherheit (BSI) dem Pendant aus Frankreich der ANSSI und auch mit dem FBI in den USA zusammen.

OPC UA kann also für den sicheren Informationsaustausch von Applikationen sowie der Systemverwaltung eingesetzt werden. Damit sind zentrale Anforderungen der IEC62443 direkt umsetzbar was sowohl Kosten als auch komplexere, nachträglich installierte Komponenten erspart. Durch die native Erfüllung der Anforderungen sind Hersteller und Anwender, die bereits auf OPC UA Systeme gesetzt haben, bestens auf die kommenden Anforderungen vorbereitet. Dennoch gibt es für die Erfüllung der gesetzlichen Vorgaben des CRA noch Klärungsbedarf in der Industrie. Da die Verordnung bereits durch die EU-Kommission bestätigt wurde und sich aktuell in der Übersetzung befindet, bevor diese dann für alle Firmen verpflichtend wird, muss sich die Industrie jetzt mit diesem Thema befassen. Das Event OPC UA Security Summit am 5. und 6. Juni 2024 bei Microsoft in München bietet der Industrie ein Forum zur Diskussion der Anforderungen und zum Erfahrungsaustausch.

Dieser ist nicht auf Industriefirmen beschränkt, sondern durch Vorträge der EU-Kommission, des BSI, der IEC62443 Arbeitsgruppe bietet das Event auch den direkten Austausch mit den offiziellen Ansprechpartnern bei den Regulierern. Durch das FBI wird dieses Event nicht nur auf europäischer Ebene, sondern auch international für Firmen, welche ihre Produkte in die USA verkaufen interessante Informationen liefern.

.jpg)