Obwohl Netzwerke in der Fabrik teilweise dieselben Technologien und Geräte nutzen, wie herkömmliche IT-Systeme, unterscheiden sich die Sicherheitsansprüche doch durch drei praktische Aspekten: dem Schutz von Geräten, den zu filternden Inhalte und der Betriebsumgebung. Wer den Diebstahl oder Verlust von geistigem Eigentum oder allgemeine Fehlfunktionen durch Viren oder andere Verursacher verhindern und Cyber-Security sicherstellen will, kommt nicht um den Einsatz von entsprechender Hard- und Software in seinen Steuer- und Regelungsnetzwerken herum.

Mehrstufiger Schutz

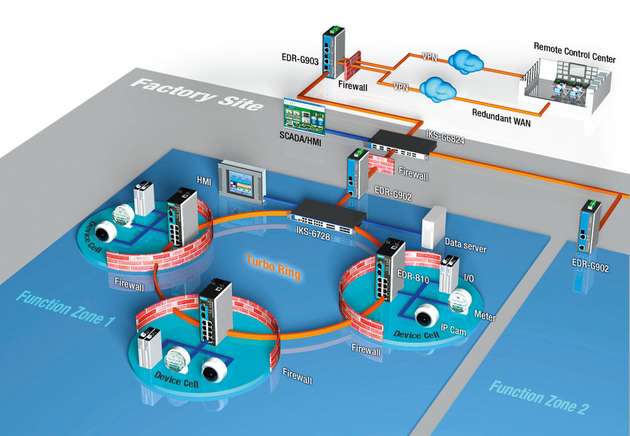

Obwohl kein Gerät alleine vor den cleversten Hackern schützen kann, reduziert der Einsatz der richtigen Hardware in Kombination mit umfassenden Sicherheitsregeln zumindest das Risiko. Eine auf die Bedürfnisse von Steuer- und Regelungsnetzwerken in der Automatisierung abgestimmte Lösung ist das Cell-Zone-Site-Konzept. Es besagt nichts anderes, als eine abgestufte Segmentierung – ein Schottenkonzept. Dabei wird das Fabrik-Netz in Unterbereiche aufgeteilt, die gemeinsam (Zellen in Zonen und Zonen in Sites) noch einmal geschützt werden. So wird es schwieriger, von einer Zelle in die andere zu gelangen oder gar in die gesamte Site.

Das Cell-Zone-Site-Konzept bezieht sich auf den Schutz der verschiedenen Ebenen eines Automatisierungsnetzwerkes:

Site: Auf Fabrikebene wird die gesamte lokale Site

geschützt, und die Datenfernübertragung von den Leitstellen wird abgesichertZone: Innerhalb von Funktionszonen wird die Datenübertragung von verschiedenen Gerätezellen und von kritischen Geräten geschützt

Cell: In den Gerätezellen werden die Daten geschützt, die von verschiedenen Feldgeräten, wie E/As, Messgeräten oder IP-Kameras erfasst werden.

Auf jeder Ebene werden unterschiedliche Industrial-Secure-Router eingesetzt, um die entsprechenden Bereiche zu schützen. Moxa bietet hierfür Hochleistungs-Secure-Router (EDR-G903), kosteneffiziente Secure-Router (EDR-G902) und darüber hinaus auch kombinierte Secure-Router-/Switch-Geräte (EDR-810) an.

Durch den Schutz kritischer Geräte (Critical Device Protection) lassen sich zusätzlich zum Cell-Zone-Site-Konzept die Teilbereiche noch weiter vor absichtlicher oder unabsichtlicher Datenkorrumpierung schützen.

Die meisten Ingenieure in der Industrie sind sich der Wichtigkeit von Netzwerksicherheit bisher nicht bewusst. Aufgrund der jüngsten Ereignissen und Informationen über Regierungen, die Hacker sogar dabei unterstützen, in industrielle Steuer- und Regelungsnetzwerke einzudringen, wissen wir jedoch, dass

Cyber-Sicherheit und Netzwerksicherheit heutzutage absolut kritisch sind. Im Prinzip gibt es fünf wichtige Szenarien im Zusammenhang mit Cyber-Security:

Schutz gegen externe Angreifer, die Störungen hervorrufen wollen,

Schutz gegen externe Angreifer, die Informationen stehlen wollen,

Schutz gegen interne Angreifer, die aus Versehen Störungen hervorrufen,

Schutz gegen interne Angreifer, die Störungen hervorrufen wollen,

Schutz gegen Angreifer, die Informationen stehlen.

Wider Erwarten tritt Szenario Nummer drei am häufigsten ein. Der klassische Fall in der Fabrikautomation ist nicht der bösartige Mensch, sondern es sind einfache Themen wie das Aufspielen neuer Software, die ein Netzwerk lahmlegen können. Der Klassiker: ein simples Update, das sich bis auf Geräteebene ausbreitet und Konfigurationen überschreibt. Jeder, der am Netz arbeitet, ist daher permanent in der Gefahr, etwas falsch zu

machen.

Die meisten Menschen denken, dass die Mehrheit der Hacker unterwegs ist, um allgemeines Chaos zu verbreiten oder Störungen hervorzurufen. Solche Aktionen sind zwar höchst bedenklich, es gibt aber Daten in Industrienetzwerken, die viel wertvoller sind und geschützt werden müssen – nämlich das geistige Eigentum. Wenn Millionen auf dem Spiel stehen, wird das Thema schnell zur Regierungssache. In den USA hat Präsident Obama beispielsweise verfügt, dass Bundesbehörden Informationen über Cyberattacken mit den Unternehmen aus der Privatwirtschaft teilen müssen. Dies ist ein erster Schritt dahingehend, dass sich Privatunternehmen künftigen Gesetzen zur Cyber-Security fügen werden müssen.

Schutz gegen externe Störungen

Viele Hollywood-Streifen zeigen Hacker als Jugendliche, die zum Spaß oder aus Neugier in Computersystemen herumschnüffeln. In der Realität ist es jedoch so, dass eine geringe Anzahl erfahrener Hacker es sich zum Ziel gesetzt hat, sich illegalen Zutritt zu Computersystemen und Netzwerken zu verschaffen. Sie sind im Allgemeinen der Grund warum wir glauben, unsere Router in Industrienetzwerken mit Firewalls schützen zu müssen. Firewalls alleine bieten minimalen Basis-Schutz gegen externe Eindringlinge, und sind keine Option, wenn ein Unternehmen über eine Internetverbindung verfügt. Firewalls und Router leisten gute Arbeit bei der Abwehr von Angreifern, die nur herumschnüffeln, aber dies ist wie gesagt die Minderheit. Obwohl keine Hardware das gesamte System gegen die fortschrittlichsten Hacker schützen kann, kann der Einsetz der „richtigen“ Hardware, gemeinsam mit umfassenden Sicherheitsregeln, das Risiko deutlich senken.

Wir sollten Sicherheitsmaßnahmen ergreifen, die das gesamte Netzwerk schützen, für den Fall, dass es ein Hacker hinter die Frontlinie schafft. Dazu zählen:

Segmentierung mit verschiedenen Firewalls und NAT (Network Address Translation),

Passwort-Verwaltung,

Deep Packet Inspection,

VPN bei Nutzung von Fernzugriff,

Netzwerkmanagement-Software.

Schutz gegen externe Spionage

Um sich nach allen Seiten abzusichern, sollten Sie zumindest eine Firewall beziehungsweise einen Router einsetzen, um das IT-Netzwerk vom Automatisierungsnetzwerk zu trennen. Keiner aus dem Office-Bereich sollte Zugang zu kritischen Daten haben, nicht einmal die IT-Administratoren. Die zweite Abwehr-Ebene ist sicherzustellen, dass jede WAN-Verbindung auch eine Firewall besitzt, die das WAN von der LAN-Seite trennt. Zusätzlich dazu sollte Fernzugriff nur erlaubt werden, wenn mindestens eine 128-Bit verschlüsselte VPN zum Schutz der Daten und für die Zugangskontrolle zum Automatisierungsnetzwerk existiert. Neben Verschlüsselung und Authentifizierung sollte der VPN-Zugang auch mit starken Passwörtern geschützt werden. Diese können z. B. von einem Passwort-Generator abgeleitet werden, der die Passwörter gemäß dem NIST- beziehungsweise ENISA-Standard entsprechend sicher gestaltet.

Schutz gegen interne Störungen

Obwohl die Mitarbeiter eines Unternehmens in der Regel keinen Schaden anrichten wollen kommt es sehr oft vor, dass dies ungewollt passiert. Meist werden Störungen von Geräten hervorgerufen, die nicht korrekt konfiguriert wurden. Der beste Schutz hiergegen ist die Segmentierung von Sub-Netzwerken. Jede Zelle sollte über ihr eigenes, geschütztes Netzwerk verfügen. Genauer gesagt sollte dieses Netzwerk zufällige Zugriffe nur bei zielgerichteter Absicht ermöglichen. Darüber hinaus schützt diese Art der Segmentierung gegen Datenüberflutung oder die Flutung mit Daten, die durch eine Fehlkonfiguration aus dieser Zelle hervorgerufen wurde. Die Segmentierung wird durch den simplen Einsatz eines Routers in jeder Zelle erreicht.

Um kritische Störungen an Geräten zu verhindern, platziert man vor den wichtigsten Geräten außerdem am besten industrielle Firewalls, zum Beispiel zwischen einer Produktions-Zelle und dem Rest des Netzwerks oder einer Gruppe kritischer Steuerungs-SPSen. Wenn an dieser Stelle im Netzwerk eine Firewall platziert wird, werden nur noch industrielle Steuerungsnachrichten durchgelassen. Die Firewall kann zum Beispiel so konfiguriert werden, dass nur EtherNet/IP-Kommunikation erlaubt wird, und diese nur von definierten Absendern. Obwohl dies normalerweise einfach durch Segmentierung des Netzwerks in Sub-Netzwerke erledigt werden kann, ist diese Methode allein nicht annähernd so sicher, wie der gemeinsame Einsatz von Segmentierung und Firewall-Schutz.

Um vor dem Diebstahl geistigen Eigentums zu schützen, ist der Einsatz von Firewalls, die in der Lage sind Deep Packet Inspection durchzuführen, vor den betriebskritischen Geräten sinnvoll. DPI schaut sich im Prinzip die Daten selbst an (wie spezielle Befehle oder Anfragen) um zu entscheiden, ob sie durch die Firewall gelassen werden sollen oder nicht. So lassen sich auf Feldbusebene Datenpakete schützen. DPI ist so aufgebaut, dass SPSen nicht versehentlich Konfigurationen ändern oder Pakete senden können, die nur unnötigen Datenverkehr verursachen. Unschädliche tägliche Anfragen zuzulassen wird im Tagesgeschäft notwendig sein, mit DPI ist es jedoch möglich, das Netzwerk gegen nicht autorisierte Nutzer zu schützen, die Befehle ausgeben, welche sie nicht nutzen sollten. Manche industrielle Firewalls sind bereits DPI-fähig.

Netzwerksicherheit allgemein erhöhen

Industrielle Steuerungsnetzwerke verbinden zahllose Geräte, und diese spielen eine wichtige Rolle in den Sicherheitsvorschriften eines Unternehmens. Die bewährte Vorgehensweise folgt

einem solchen Regelwerk:

An jedem Gerät im Netzwerk Telnet deaktivieren (vorher sicherstellen, dass es eine andere Zugriffsmöglichkeit gibt). Stattdessen SSH nutzen.

Telnet übermittelt Daten als Text. Wenn jemand eine Sniffer-Software benutzt, kann dies ein Sicherheitsrisiko darstellen. SSH-Verbindungen erfüllen die gleiche Aufgabe, aber verschlüsseln die Daten, sodass sie nicht einfach zu lesen sind.In Ethernet-Produkten eingebauten http-Internetzugriff auf Web-Server deaktivieren, und stattdessen HTTPS nutzen.

HTTP ist die Webzugriffsversion von Telnet und sollte aus denselben Gründen nicht genutzt werden, HTTPS ist die Version mit Verschlüsselung.Schnittstellen deaktivieren, die nicht genutzt werden

Wenn an einem Ethernet-Switch Schnittstellen nicht genutzt werden, sollten diese deaktiviert werden, damit dort angeschlossene Geräte nicht übers Netzwerk kommunizieren können.MAC-Adressfilter an Ethernet-Schnittstellen aktivieren

Jeder Ethernet-Switch im Netz sollte mit aktivem MAC-Adressfilter arbeiten. Das bedeutet, dass nur besondere MAC-Adressen zu spezifische Schnittstellen des Switch verbinden können. Nicht autorisierten Geräten, die an den Switch angeschlossen werden, ist es nicht erlaubt, zu kommunizieren.802.1x Authentifizierung aktivieren

Vor der Kommunikation an einem Switch vorbei muss eine Berechtigungsprüfung mit einem Authentifizierungs-Server stattfinden (üblicherweise RADIUS und TACACS). Wer nicht auf der Liste autorisierter Nutzer steht, erhält keinen Zugang zum Netzwerk.Voreingestellte Passwörter ändern, Passwörter nach hohen Sicherheitsstandards vergeben

Die am Gerät voreingestellten Passwörter und Benutzernamen sollten niemals so belassen werden, denn durch eine einfache Internetsuche können diese bereits erkannt werden.

Fazit

Während sichere industrielle Hardware und grundlegende Methoden zur Absicherung hilfreich sein können, sind sie jedoch nicht die einzige Sicherheitsvorkehrung, die man treffen sollte, um sein Steuerungs- und Regelungsnetzwerk zu schützen. Um sich gegen den Zugriff von innen und außen zu schützen, gibt es zahlreiche Maßnahmen. Die erste ist eine umfangreiche Sicherheitsrichtlinie für das gesamte Unternehmen. Diese sollte beinhalten:

Physische Sicherheit: Stellen Sie sicher, dass nur autorisierte Nutzer Zugriff auf sensible Systeme und Daten haben.

Regelung des Einsatzes von Technologien: Schulen Sie Ihre Mitarbeiter darin, sich von potenziell unsicheren Websites fernzuhalten, verbieten Sie den Einsatz von nicht offiziellen USB-Speichermedien (durch die etwa Stuxnet verbreitet wurde) und vergeben Sie Administratorenrechte nicht zu freimütig.

Regelung für sichere Passwörter: Stellen Sie sicher, dass Passwörter komplex sind und regelmäßig geändert werden.

Interne Netzwerksicherheit: Nutzen Sie Firewalls, Router, VLANs und die Netzwerksegmentierung dort, wo es Sinn macht. Nutzen Sie Firewalls vor kritischen Geräten, nicht nur als Filter für Internetverbindungen. Setzen Sie außerdem Deep Packet Inspection und Netzwerkmanagement-Software als zusätzliche Sicherheitsebene ein.

Externe Netzwerksicherheit: Setzen Sie Firewalls für jede WAN-Verbindung ein, schließen Sie nicht autorisierte und ungenutzte Schnittstellen, nutzen Sie immer 256-Bit verschlüsseltes VPN für den Fernzugriff und überwachen Sie nicht autorisierte Verbindungsversuche.