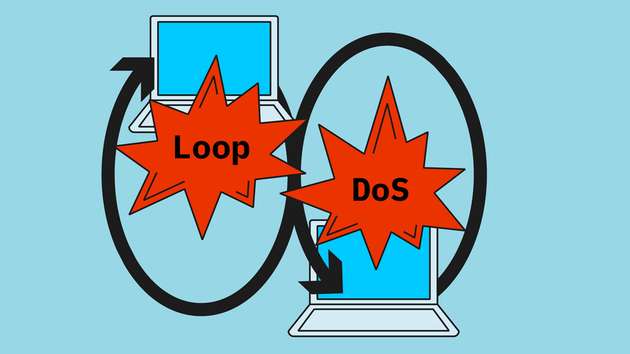

Der neu entdeckte DoS-Angriff verursacht endlose Anfrageschleifen, sogenannte „Loops“, auf der Anwendungsschicht von Netzwerkprotokollen. Diese Loops entspinnen sich zwischen zwei Netzwerkdiensten, die unablässig auf die Nachricht des jeweils anderen Systems antworten. Dabei entsteht ein so großer Datenverkehr, dass die betroffenen Systeme oder Netzwerke außer Betrieb gesetzt werden. Ist die Attacke erst einmal ausgelöst, können auch die Angreifenden selbst die Anfrageschleife nicht mehr unterbrechen. Zuvor bekannte Loop-Attacken fanden auf der Netzwerkschicht einzelner Netzwerkdienste statt und waren auf eine limitierte Anzahl von Schleifen begrenzt.

Schätzungsweise 300.000 Internethosts bedroht

Entdeckt wurden die „Application-Layer Loop DoS Attacks“ von den beiden CISPA-Forschern Yepeng Pan und Prof. Dr. Christian Rossow. Die Forscher schätzen, dass die neue Angriffsart circa 300.000 Hosts gefährdet. Entsprechende Schwachstellen haben sie bereits bei TFTP-, DNS- und NTP-Protokollen sowie den sechs Legacy-Protokolle Daytime, Time, Active Users, Echo, Chargen und QOTD identifiziert. Diese Protokolle werden genutzt, um grundlegende Internetfunktionalitäten zu gewährleisten.

NTP, oder Network Time Protocol, ermöglicht es mehreren Rechnern in einem Netzwerk, sich auf eine gemeinsame Zeitvorstellung zu einigen. Das DNS-Protokoll, kurz für Domain Name System, ordnet Domain-Namen ihre entsprechenden IP-Adressen zu. TFTP, oder Trivial File Transfer Protocol, organisiert den Austausch von Dateien innerhalb eines Netzwerks ohne vorherige Nutzerauthentifizierung.

Ein einziger Host kann den Angriff auslösen

„Application-Layer Loop DoS Attacks“ basieren auf IP-Spoofing und können von einem einzigen Host ausgelöst werden. „Angreifende könnten beispielsweise einen Loop zwischen zwei anfälligen TFTP-Servern auslösen, indem sie nur eine einzige Fehlermeldung mit einer gefälschten IP-Adresse absetzen. Die beiden Server würden sofort damit beginnen, sich gegenseitig unablässig TFTP-Fehlermeldungen zuzusenden. Das würde nicht nur beide Server belasten, sondern auch die Netzwerkverbindung zwischen ihnen“, erklärt Rossow.

Pan unterstreicht den Neuigkeitswert des entdeckten Angriffs: „Die Loops auf der Anwendungsschicht, die wir entdeckt haben, unterscheiden sich von den bereits bekannten Loops auf der Netzwerkschicht. Deshalb sind bestehende Erkennungsverfahren für Endlosschleifen auf der Netzwerkebene auch nicht in der Lage, sie zu unterbrechen.“

Maßnahmen ergriffen

„Soweit wir wissen, ist dieser Angriff in der Praxis noch nicht verübt worden. Allerdings wäre es für Angreifende leicht, diese Angriffsart auszunutzen, wenn wir keine Maßnahmen ergreifen würden, um das Risiko einzudämmen“, sagt Rossow. Im Dezember 2023 haben Rossow und Pan ihre Entdeckung an die betroffenen Hersteller und eine vertrauenswürdige Betreiber-Community gemeldet. Die beiden CISPA-Forscher haben auch die Veröffentlichung eines angriffsspezifischen Ratgebers koordiniert und gemeinsam mit The Shadowserver Foundation eine Benachrichtigungskampagne angestoßen.