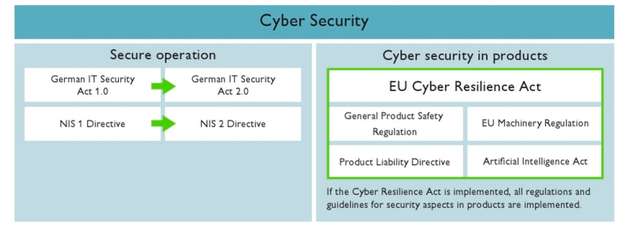

Die Anlagenbetreiber sind durch rechtliche Bestimmungen wie der NIS-Richtlinie (Network and Information System) oder dem deutschen IT-Sicherheitsgesetz betroffen. In Zukunft kommt der geplante Cyber Resilience Act (CRA) hinzu, der verbindliche Vorgaben an die Cyber Security von Produkten umfasst. Der Entwurf des CRA wurde im September 2022 veröffentlicht. Die folgenden Überlegungen beziehen sich auf dieses Konzept, das endgültige Gesetz könnte also noch Überarbeitungen enthalten. Darüber hinaus bietet dieser Artikel lediglich eine grobe Zusammenfassung der komplexen Thematik.

Der Cyber Resilience Act wirkt sich auf alle „Produkte mit digitalen Elementen“ aus, die Kommunikationsfähigkeiten haben. Er deckt damit sowohl Hardware als auch Software ab. Der CRA orientiert sich am New Legislative Framework, macht folglich verbindliche Vorgaben, die beim Inverkehrbringen von Produkten einzuhalten sind. Produkte, die diesen Regeln entsprechen, tragen ein CE-Kennzeichen. Im Umkehrschluss bedeutet dies, dass nicht-konforme Produkte nicht mehr in Verkehr gebracht werden dürfen. Die Aussage gilt ebenfalls für Bestandsprodukte: Werden die Cyber-Security-Anforderungen nicht erfüllt, muss der Anbieter deren Verkauf einstellen.

Verbindliche Vorgaben

Die folgende Aufstellung soll einen ersten Überblick über die Inhalte des Cyber Resilience Acts geben:

Produktanforderungen: Anhang 1 des CRA benennt die essenziellen Anforderungen an das Produkt. Sie sind bei der Konzeption, Entwicklung und Herstellung zu berücksichtigen, müssen somit auf einem sicheren Entwicklungsprozess basieren. Die Anforderungen umfassen unter anderem den Zugriffsschutz, den Schutz der Vertraulichkeit, Integrität und Verfügbarkeit sowie einen sicheren Auslieferungszustand. Die Art und Qualität der Umsetzung hat sich an den Risiken zu orientieren, die bei einem bestimmungsgemäßen Gebrauch auftreten können.

Prozessanforderungen: Der notwendige sichere Entwicklungsprozess wird durch die Pflicht zur Behandlung von Schwachstellen ergänzt. Diese müssen „unverzüglich“ behoben werden, zum Beispiel durch die Bereitstellung von Sicherheitsaktualisierungen. Eine solche Pflicht erstreckt sich über die Dauer von fünf Jahren und muss für die Kunden kostenfrei sein. Ebenso sind die Hersteller verpflichtet, die Produkte für diesen Zeitraum aktiv auf Schwachstellen zu untersuchen. Der CRA führt zudem neue Meldepflichten ein. Erfährt der Hersteller, dass Schwachstellen in Produkten aktiv ausgenutzt werden, muss er das an die europäische Behörde ENISA (European Union Agency for Cybersecurity) melden. Gleiches gilt, wenn er Angriffe auf sein Unternehmen feststellt, welche die Security der Produkte betreffen könnten, etwa durch Manipulation von Downloadbereichen.

Konformitätsbewertung: Vor der Bereitstellung eines Produkts auf dem Markt ist der Hersteller dafür verantwortlich, die Konformität des Produkts im Hinblick auf die Anforderungen zu bewerten. Je nach der im Gesetz vorgesehenen Einstufung des Produkts in Bezug auf die Kritikalität müssen dafür entsprechende Maßstäbe eingehalten werden, beispielsweise die Vorgaben der harmonisierten europäischen Normen und/oder eine Prüfung durch eine benannte Stelle. Der Fokus der EU liegt dabei auf dem Bereich der Industrie und hier insbesondere der kritischen Infrastrukturen. In diesem Umfeld ist absehbar, dass harmonisierte Normen angewendet werden müssen und/oder sich die Hersteller an eine benannte Stelle zu wenden haben.

Einbindung in eine andere Produktregulierung: Der Entwurf zum Cyber Resilience Act enthält auch Artikel, die die Wechselwirkung mit anderen Gesetzen tangieren. Hierdurch soll sichergestellt werden, dass Security-Anforderungen abgestimmt und nicht widersprüchlich sind.

Sanktionen: Die Befolgung der Vorgaben des CRA wird im Rahmen der Marktüberwachung stattfinden. Bei einer Nichterfüllung können die Behörden eine Nachbesserung oder den Rückruf des Produkts verlangen. Ferner lassen sich Bußgelder von bis zu 15 Millionen Euro oder 2,5 Prozent des weltweiten Jahresumsatzes verhängen.

Kurze Umsetzungsfrist

Hersteller werden also zukünftig nach einem sicheren Entwicklungsprozess arbeiten und vor der Freigabe für die Umsetzung sämtlicher Security-Maßnahmen sorgen müssen. Es entstehen folglich zusätzliche Aufwände im Bereich der Konstruktion, Entwicklung und der Tests, die sich auf die Ressourcen und/oder die Zeit auswirken werden. Es ist außerdem davon auszugehen, dass die Pflicht, Produkte ohne dem Hersteller bekannte Schwachstellen auszuliefern, sowie die möglicherweise notwendige Einbindung einer benannten Stelle die Flexibilität einschränken und die Veröffentlichung neuer Produkte oder Produktversionen verlangsamen. Für Anwender bietet der Cyber Resilience Act jedoch große Vorteile, da das Sicherheitsniveau erheblich steigen wird und sich die Cyber-Security-Risiken deutlich reduzieren.

In der Automatisierungstechnik hat sich in den letzten Jahren die internationale Norm IEC 62443 als relevanter Standard für Cyber Security herausgebildet. Die essenziellen Anforderungen aus dem CRA werden durch den sicheren Entwicklungsprozess gemäß IEC 62443-4-1 und die funktionalen Anforderungen nach IEC 62443-4-2 bereits gut abgedeckt. Hersteller aus diesem Bereich orientieren sich schon seit längerem an diesen Standards und positionieren sich über ihre Verbände entsprechend.

Selbst wenn der Cyber Resilience Act grundsätzlich gute Konzepte verfolgt, bestehen noch zahlreiche Herausforderungen in den Details. Im Gesetz ist zum Beispiel eine Umsetzungsfrist von lediglich zwei Jahren vorgesehen. Dies wird für viele Hersteller schwierig bis unmöglich zu realisieren sein, denn unter Umständen müssen Produktportfolios um- oder neuentwickelt werden. Erschwerend kommt hinzu, dass Normen je nach Anwendungsbereich neu zu erarbeiten oder wenigstens anzupassen sind. Die Hersteller müssten somit Entwicklungen durchführen, ohne dass bereits Details geklärt wären. Ein aufgrund der langen Lebenszyklen in der Automatisierungstechnik relevantes Thema stellt darüber hinaus der Umgang mit Ersatzteilen dar. Der aktuelle Entwurf plant hierzu keine Regelung ein. Dies hat die Konsequenz, dass dem Kunden im Austauschfall nur ein Produkt aus der derzeitigen Fertigung bereitgestellt werden kann, das dem aktuellen Stand der Technik entspricht. Ein solches Produkt muss der Anwender möglicherweise komplett neu integrieren, weil sich Schnittstellen und Funktionen geändert haben.

Informationssicherheits-Managementsystem

Der Cyber Resilience Act wird die Cyber-Sicherheit erheblich verbessern. Eine höhere Cyber Security lediglich der Produkte reicht dennoch nicht aus. Zudem müssen die Produkte sicher eingerichtet und betrieben werden. Im professionellen Einsatz wird also weiterhin ein Informationssicherheits-Managementsystem (ISMS) benötigt, das ebenfalls die erforderlichen organisatorischen Maßnahmen berücksichtigt. Zu diesem Zweck hat die EU gerade die Richtlinie Network and Information System (NIS) in der zweiten Version veröffentlicht, die ebenso neue oder erweiterte gesetzliche Anforderungen stellt. Die Weiterentwicklung des Gesetzentwurfs wird daraufhin zu beobachten sein, wie der Gesetzgeber auf die oben genannten und zusätzlichen Herausforderungen eingeht.

.jpg)