Ende 2022 nutzte die Hacker-Gruppe Sandworm eine neuartige Technik zur Manipulation von industriellen Kontrollsystemen (ICS) und Betriebstechnik (OT), um die Energieversorgung der Ukraine zu schwächen. Die Angreifer bedienten sich unter anderem sogenannter Living-Off-the-Land-(LotL)-Techniken, wohl um die Leistungsschalter des Umspannwerks der Zielanlage auszulösen und einen ungeplanten Stromausfall zu verursachen. Der Angriff zeigt erneut das steigende Gefahrenpotenzial für industrielle Steuerungssysteme. Die digitale Transformation hat die Sicherheitslage für Industrieunternehmen und kritische Infrastrukturen drastisch verändert, da die zuvor isolierten OT-Systeme durch die zunehmende Vernetzung heute eine erheblich größere Angriffsfläche für Cyber-Kriminelle bieten. Glaubt man aktuellen Studien, betreffen die gefürchteten Ransomware-Angriffe insbesondere in Europa industrielle Steuersysteme und Betriebstechnik mittlerweile fast ebenso häufig wie IT-Systeme.

Ein dediziertes Netzwerkverständnis als Ausgangspunkt

Primäres Ziel in der OT ist es, die durchgängige Verfügbarkeit von Produktionsanlagen und Betriebstechnologie sicherzustellen. Die Notwendigkeit von Safety-Maßnahmen ist dabei unbestritten. Safety dient nicht nur der Compliance, also dem Schutz Dritter, sondern verfolgt auch den Zweck, eine Anlage vor fatalen Problemen zu bewahren. Safety-Mechanismen werden in der Praxis redundant ausgelegt und in der Logik so einfach wie möglich gestaltet. Dies dient nicht nur der Steigerung der Zuverlässigkeit. Es erleichtert Planern, Operatoren und insbesondere Prüfern den Überblick und das Verständnis über ein System. Deshalb wird viel Expertenwissen in die Planung sowie Regelwerke generell gesteckt.

Um Security zuverlässig zu implementieren, sind Security-Policys verlässlich durchzusetzen. Dabei ist, wie bei der Safety, die Security ebenso so zu simplifizieren, dass die Hürde für Planer, Operatoren und beteiligte Dienstleister möglichst niedrig gehalten wird. Fehler in der Konfiguration und Bedienung der Security-Komponenten sollten vermieden oder in den Auswirkungen auf den Regelbetrieb reduziert werden. Die Verfügbarkeit der Produktion darf auch nicht durch False-Positives oder Fehlbedienungen der Security beeinträchtigt werden. Dies alles erfordert ein dediziertes Verständnis des Netzwerkes, verbunden mit der möglichst genauen Erfassung der Eigenschaften der zugrunde liegenden Systeme.

Hinzu kommt eine weitere besondere Situation: Die Vorgaben für Safety existieren seit mehr als 90 Jahren und werden seitdem bei Planung und Bau von Anlagen einbezogen. Die Notwendigkeit einer durchdachten Security zeigt sich erst seit einigen Jahren. Sie muss daher häufig nachgerüstet werden, ohne die Betriebssicherheit und Betriebsgenehmigung einer Anlage zu beeinträchtigen. Ein aktives Eingreifen in die Steuer- und Regelungsprozesse, Netzwerkscans oder der Einsatz von Agenten auf den jeweiligen Systemen sind unerwünscht bis unmöglich, sodass sinnvolle technische Maßnahmen sich auf ein passives Beobachten des Netzwerkverkehrs beschränken müssen.

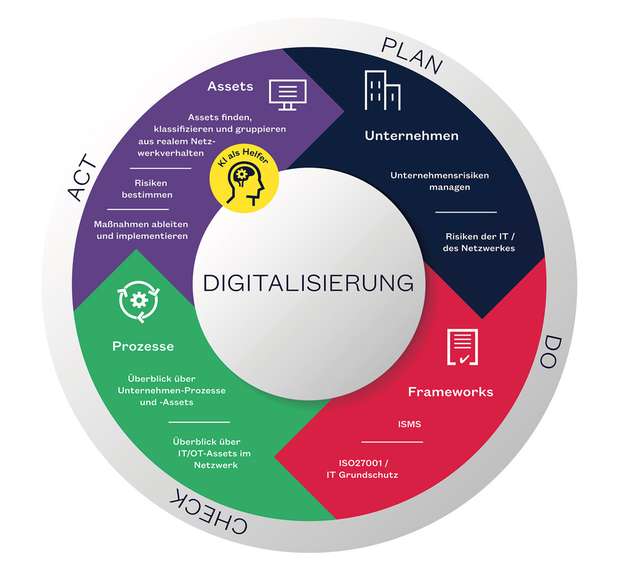

Wie KI bei der Durchsetzung von OT-Security unterstützt

Forschungsergebnisse der letzten Jahre zeigen, dass KI menschliche Akteure beim Durchsetzen von Netzwerk-Security effizient unterstützen kann, diese aber im Sicherheitsprozess aktiv involviert sein müssen. Dabei spielen das Verständnis und die Interpretierbarkeit der eingesetzten Modelle eine ausschlaggebende Rolle. Komplettes Misstrauen oder blindes Vertrauen als mögliche Folgen der Intransparenz von KI-Systemen konterkarieren die Bemühungen um eine brauchbare Security. Statt eine ausgeklügelte Black-Box-KI zu trainieren, bietet es sich analog zum Safety-Umfeld an, Fachwissen von IT- und OT-Experten in geeigneter Form automatisiert mit den Netzwerkbeobachtungen zu verknüpfen. Dies kann gut durch Expertensysteme umgesetzt werden, also Modelle, die Zugang zu spezifischem Expertenwissen und Mechanismen zu deren Verarbeitung und logischen Verknüpfung zur Problemlösung besitzen.

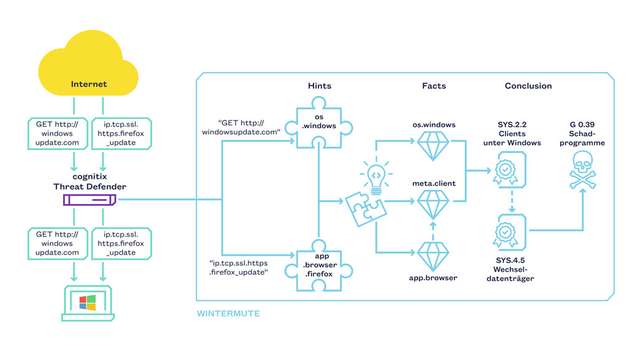

Dreiklang aus Hinweisen, Fakten und Schlussfolgerungen

Im Forschungsprojekt Wintermute beschäftigten sich Wissenschaftler mit den Möglichkeiten der KI-gestützten Lagebeurteilung zur Durchsetzung von Sicherheit sowie zur Verbesserung der Benutzerfreundlichkeit beim Netzmanagement. Der Ansatz basiert auf einem Dreiklang aus Hinweisen, Fakten und Schlussfolgerungen, um einen niederschwelligen Zugang zum Netzwerkverständnis zu ermöglichen. Dafür werden Hinweise auf Systemeigenschaften mittels einer Netzwerksonde zur Echtzeit-Überwachung des Datenverkehrs und unter Ausnutzung des hinterlegten Expertenwissens aus dem beobachteten Netzwerkverkehr extrahiert. Sie unterliegen allerdings einer Unsicherheit. Um diese zu reduzieren, leitet eine Heuristik aus diesen Hinweisen Fakten über Betriebssystem, erkannte Software, Hersteller oder Gerätetyp ab. Mithilfe eines Knowledge-Graphen können dann aus den Fakten Schlussfolgerungen gezogen werden. Dies erfolgt in Form einiger Module des IT-Grundschutzes, da diese präzise definierte Systemeigenschaften beinhalten, von Experten des BSI aktuell gehalten werden und die Basis für eine Zertifizierung der IT-Landschaft darstellen können.

Es können auch nichtbeobachtbare technische Bausteine zugewiesen werden, wenn dies sachgemäß erscheint. Als letzter Schritt können die in den Kreuztabellen des IT-Grundschutzes referenzierten elementaren Gefährdungen ermittelt werden. Das Vorgehen exemplarisch erläutert: Aus beobachteten Updates erhält man einen Hinweis auf das Laufen einer Browsersoftware sowie auf ein Windowsbetriebssystem. Die Heuristik schlussfolgert, dass es sich um einen Windows-Client mit installiertem Browser handelt. Neben dem IT-Grundschutz-Baustein SYS.2.2 Clients unter Windows kann auch der nichtbeobachtbare Baustein SYS.4.5 Wechseldatenträger implizit geschlussfolgert werden. Eine hier relevante Gefährdung ist beispielsweise G 0.39 Schadprogramme.

Automatische Klassifizierung und Kontext

Weiterhin unterstützen die IT-Grundschutzmodule in natürlicher Weise eine Gruppierung der kommunizierenden Geräte beziehungsweise eine Modellierung des Netzwerkes und liefern einen für den Anwender nützlichen Kontext zur Untersuchung von Netzwerkereignissen. Neben der initialen Bestandsaufnahme hilft die automatische Klassifizierung auch bei der Erkennung und Pflege von Änderungen in der Anlage und dem Netzwerk. Auch wenn eine Anlage im Aufbau gleich bleibt, ergeben sich im Alltag immer wieder Änderungen. Durch nötige Reparaturen oder Optimierungen werden neue Geräte mit Netzwerkanschluss zumindest temporär eingesetzt. Oder es werden Komponenten gewechselt, weil beispielsweise eine Pumpe defekt ist und mitsamt dem Steuergerät ausgetauscht werden muss. Selbst wenn ein solches Drop-in-Replacement die gleiche IP-Adresse bekommt und die gleichen Netzwerkaktivitäten zeigt, ist dies doch ein neues Gerät, das im Assetmanagement der Anlage und in der Klassifizierung der Securitymaßnahmen neu angelernt werden muss. Auch hier hilft die oben skizzierte automatische Klassifizierung mit dem Expertensystem.

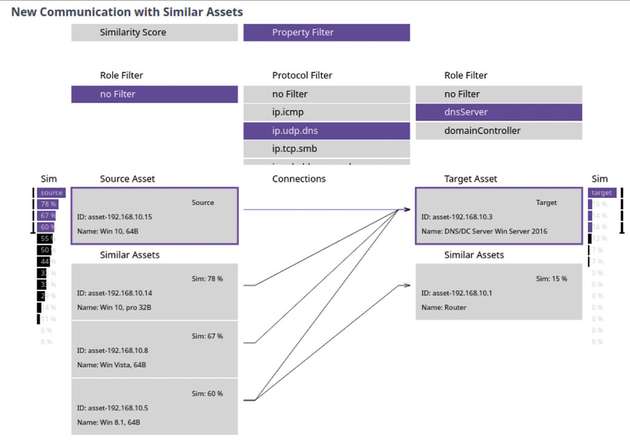

Graphische Visualisierung als Hilfestellung

Für die Bewertung neuer Netzwerkteilnehmer und Verbindungen können dem Benutzer eine Reihe von Hilfestellungen an die Hand gegeben werden. Eine graphische Oberfläche zeigt in absteigender Reihenfolge Assets mitsamt ihrem Kommunikationsverhalten, die als ähnlich zu den fraglichen Quell- beziehungsweise Zielassets eingeordnet wurden. Ähnlichkeit bedeutet hier das Maß an Überschneidung in den beobachteten Hinweisen. Sie erlaubt im Gegensatz zu kommunikationsmusterbasierten Ansätzen auch einen Vergleich von Geräten, die sich beispielsweise in verschiedenen Netzwerksegmenten befinden. Anhand des Verhaltens ähnlicher Systeme kann die Plausibilität der beobachteten Verbindung beurteilt werden. Damit der Nutzer fundierte Entscheidungen über die Zulässigkeit einer Verbindung fällen kann, bedarf es aber möglicherweise mehr Kontext. Deshalb ist es sinnvoll, zu diesen Assets Informationen über ihre Netzwerkrolle und vermutlich installierter Software zu liefern – soweit dies passiv aus dem Netzwerkverkehr erkennbar ist. Auch die verwendeten Netzwerkprotokolle werden aufgelistet. Ein Graph der lokalen Netzwerkumgebung rundet den Kontext ab.

Die Wissensbasis für die verwendeten Heuristiken ist aufwändig zu recherchieren und zu pflegen. Sie benötigt daher die intensive Zuarbeit von Fachexperten. Darüber hinaus liegen nicht für alle Netzteilnehmer auswertbare Hinweise vor. Ansätze der Weak Supervision, bei denen unvollständige oder verrauschte Signale mittels probabilistischer Methoden verbessert werden, haben das Potential, diese Schwierigkeiten zu überwinden.

Eine lebendige und aktuelle Dokumentation

Die vorgestellte Lösung kann schließlich Abweichungen vom Zustand erkennen, der im Zuge einer Zertifizierung der Infrastruktur dokumentiert wurde und einen Vorschlag unterbreiten, wie die Dokumentation angepasst werden sollte. Durch den kontinuierlichen Einsatz im täglichen Betrieb wird die Dokumentation zu einem lebendigen Dokument, das auch im Schadensfall zur Lagebeurteilung und Wiederherstellung der Prozesse und Systeme wirksam genutzt werden kann.

.jpg)