Die globale Vernetzung industrieller Netzwerke schreitet stetig voran. Die mittlerweile bis in die unterste Produktionsebene fortgeschrittene Digitalisierung bietet Optimierungsmöglichkeiten sowohl am Produkt als auch entlang der gesamten Wertschöpfungskette. Beispielsweise lässt sich der Entstehungsprozess eines kundenspezifischen Produkts mittlerweile live vom späteren Eigentümer mitverfolgen – dank einer Interaktion zwischen der Operational Technology (OT) und den öffentlichen Netzwerken.

Sicherheit gesetzlich geregelt

Diese Wechselwirkungen machen das Fertigungsumfeld allerdings auch angreifbar. Vor diesem Hintergrund hat der Deutsche Bundestag am 25. Juli 2015 das IT-Sicherheitsgesetz zum Schutz kritischer Infrastrukturen verabschiedet. Darunter fallen zum Beispiel die Branchen Energie, Telekommunikation, Gesundheit, Wasser, Ernährung und auch Verkehr. Mit der „ISA99: Security for Industrial Automation and Control Systems“ stellt die International Society of Automation (ISA) zudem einen bereits 2007 vom American National Standards Institute (ANSI) bestätigten Standard zur Verfügung. Dieser Standard dient als Grundlage für den 2010 von der International Electrotechnical Commission (IEC) aufgenommenen Standard IEC 62443. Darüber hinaus gibt es mit der ISO/IEC-27000-Serie außerdem eine Normensammlung zur Informationssicherheit. Alle der genannten Standards stellen den Schutzbedarf industrieller Anwendungen in den Vordergrund und leiten daraus technische sowie organisatorische Maßnahmen ab.

Häufig kommt ein Anwender nach dem Studium dieser Normen und Richtlinien jedoch zu der Erkenntnis, dass sich die dort dargelegten Anforderungen nicht umsetzen lassen, weil auf der technisch-operativen Ebene die dafür notwendigen strukturellen Mittel fehlen. Deshalb bleiben nach erfolgter Bedrohungsanalyse viele Fragen offen – insbesondere in Bezug auf die konkrete Realisierung technischer Maßnahmen. Ein Grund dafür sind mangelnde Detailinformationen bezüglich der tatsächlichen Gegebenheiten im produktiven Netzbetrieb: Maschinen und Anlagen werden zwar mit der entsprechenden Herstellerdokumentation geliefert, eine zentrale und vor allem vollständige Erfassung sämtlicher Netzwerkteilnehmer gibt es aber oftmals nicht. Außerdem fehlen häufig Angaben über die Kommunikationsbeziehungen und Revisionsstände der beteiligten Systeme.

Security in der Praxis umsetzen

In der Praxis haben sich verschiedene Vorgehensweisen bewährt, um sich einen kompletten Überblick über den Fertigungsbereich zu verschaffen. Die ersten Schritte dienen dabei stets der Strukturierung und Kontrolle: Segmentierung der Netzwerke, Absicherung der einzelnen Bereiche durch Firewalls und Überprüfung der Datenströme zwischen den Segmenten, insbesondere jedoch zwischen OT und IT. Erst dann können die nächsten Schritte wie Zugriffskontrollen oder eine aufgabenbezogene Rechtevergabe eingeleitet werden, die das Sicherheitsniveau verbessern und einen verlässlichen Prozessablauf sicherstellen. Ein Patch-Management – also das Einspielen von Systemaktualisierungen zum Stopfen von Sicherheitslücken, Beheben von Programmfehlern und Verhindern unbefugter Zugriffe auf das Netzwerk – unterstützt schließlich die Systemsicherheit.

Erster Schritt: Laufwerke zur Datenanalyse

Wie läuft die Absicherung nun konkret ab? Zunächst ist es wichtig, so viele Systeme wie möglich auf dem neuesten Stand zu halten. Auch der Einstufung der Kritikalität kommt eine große Bedeutung zu, obschon sich solch eine Einstufung als sehr aufwändig entpuppt und deshalb anfangs vernachlässigt werden kann. Sie ist jedoch im späteren Projektverlauf genauer zu betrachten. In OT-Bereichen lässt sich der Schutz vor Malware und Viren nicht immer vollständig umsetzen, weil zahlreiche IACS (Automation and Con-

trol Systems) nicht für derartige Aufgaben konzipiert wurden. Um in einem ersten Schritt für eine grundlegende Zugriffssicherheit zu sorgen, bietet sich der Einsatz von Laufwerken zur Datenanalyse an. Dabei werden alle Dateien zuerst in das OT-Laufwerk kopiert, wo dann eine Überprüfung auf Malware stattfindet. Erst nach Bestehen dieser Kontrolle werden die Dateien zur Verwendung im OT-Netzwerk zugelassen.

Verschlüsselung und VPN

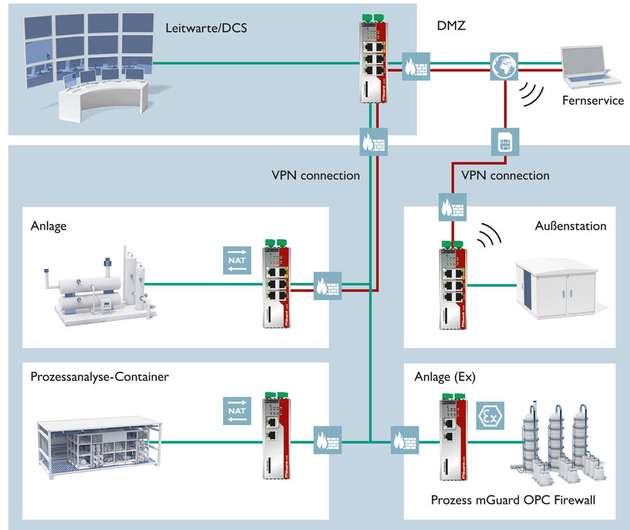

Sämtliche Zugänge zum OT-Netzwerk werden über Firewalls abgesichert. Erfolgt der Zugriff über öffentliche Netzwerke, bieten geeignete Verschlüsselungsprotokolle respektive VPN-Verbindungen (Virtual Private Network) zusätzlichen Schutz. An dieser Stelle sind auch eine Zugangskontrolle und ein Rechtemanagement notwendig.

Alle bisher beschriebenen Maßnahmen helfen dem Anwender bei der Implementierung eines grundlegenden Sicherheitskonzepts, noch bevor er die exakte Analyse der Bedrohungslage abgeschlossen hat. Nun kann eine weitergehende Untersuchung erfolgen, wozu entsprechende Tools erforderlich sind. Zur Betrachtung der Assets – also der Vermögenswerte des Unternehmens – stellt das Bundesamt für Sicherheit in der Informationstechnik (BSI) das sogenannte LARS-Tool (Light and Right Security) zur Verfügung. Für die Erfassung von Datenströmen und Assets im OT-Netzwerk bieten sich Monitoring-Systeme an. Entsprechende Software-Lösungen übernehmen sowohl das Asset-Management als auch das Erkennen von Schwachstellen – zwei wesentliche Faktoren zur Abschätzung und Eingrenzung der Bedrohungslage auf der Systemebene. Darüber hinaus lassen sich mit den jeweiligen Tools Unregelmäßigkeiten im Datenstrom feststellen und bewerten. Häufig werden Angriffe auf das OT-Netzwerk erst bei solchen Überprüfungen ersichtlich. Voraussetzung dafür ist allerdings die Implementierung eines – ursprünglich aus dem IT-Bereich stammenden – Anomalie-Erkennungssystems in den segmentierten Netzwerken. Zudem müssen die eingesetzten Tools in der Lage sein, industrielle Protokolle möglichst umfassend zu untersuchen.

Best-Practice-Verfahren

Die Umsetzung von Cyber-Security-Richtlinien im Bereich OT stellt für jedes Unternehmen eine Herausforderung dar, da das Schutzbedürfnis stark von den individuellen Merkmalen des jeweiligen Betriebs und dessen Produktionsabläufen abhängt. Zwar gibt es Best-Practice-Verfahren, die sich unabhängig von den spezifischen Rahmenbedingungen bewährt haben. Dennoch ist die Umsetzung der Normen und Richtlinien zeit- und kostenintensiv. Um Unternehmen von der Verantwortung zu entlasten, sich dezidiertes Wissen hinsichtlich Cyber-Security und der damit einhergehenden Standards anzueignen, entwickelt der Security-Spezialist Phoenix Contact maßgeschneiderte Lösungen für Hersteller und Betreiber von Maschinen beziehungsweise Anlagen, um deren Zugriffssicherheit in industriellen Netzwerk-Infrastrukturen zu erhöhen. Die Lösungen beinhalten wertvolle Unterstützung bei der Analyse und Bewertung vorhandener technischer Einrichtungen. Ferner werden passgenaue Security-Konzepte zum Schutz der Systeme gemäß IEC 62443 entwickelt und dann fachgerecht umgesetzt. Dadurch ist sichergestellt, dass alle Systeme weiterhin reibungslos miteinander funktionieren und Ausfallzeiten durch unbefugte Zugriffe minimiert werden.

Kombination aus Hard- und Software

Die Security Appliances FL mGuard von Phoenix Contact eröffnen viele Möglichkeiten, um unterschiedliche Anforderungen an die verwendeten Security-Lösungen und die zugehörigen Komponenten umzusetzen. Aufgrund ihrer konfigurierbaren Firewalls und Modi eignen sie sich zur Umsetzung von Zonenkonzepten gemäß IEC 62443. Zudem bietet das niederländische Unternehmen Security Matters mit seiner Monitoring-Lösung Silent Defense Sensoren für die Anomalieerkennung in produktiven Netzwerken an. Dadurch sind industrielle Anlagen in punkto IT- und OT-Sicherheit sehr gut gegen Gefahren gewappnet.