Das Bundesamt für Sicherheit in der Informationstechnik (BSI) stuft in seinem aktuellen Bericht zur Lage der IT-Sicherheit in Deutschland die Gefährdung für industrielle Steuerungsanlagen als hoch ein. Untermauert wird diese Einschätzung durch die Auswertung des Honeynet-Projekts, bei dem der TÜV Süd Zugriffe auf die virtuelle Infrastruktur eines Wasserwerkes aufzeichnete. Ein Teil der circa 60.000 externen Zugriffsversuche erfolgte explizit über Industrieprotokolle wie Modbus TCP und S7Comm. Cyberkriminelle greifen also gezielt auf vernetzte industrielle Automatisierungssysteme zu.

Die Gefährdung für Industrieanlagen steigt, da sie immer häufiger mit dem Internet oder anderen Systemen, die am Internet hängen, verbunden sind. Diese Vernetzung macht Cyberattacken auf sie deutlich einfacher und wahrscheinlicher. Sind die Eindringlinge erfolgreich, können sie Daten entwenden und die Systeme manipulieren, beschädigen oder gar zerstören. Neben diesen augenscheinlichen Folgen, haben solche Angriffe aber auch Auswirkungen auf die funktionale Sicherheit. Sind die Systeme von außen korrumpiert, greift die Risikominderung durch die funktionale Sicherheit nicht mehr. Die Anlage ist unsicher und die Mitarbeiter können gefährdet sein. Safety erfordert Security.

Gesetzliche Vorgaben sind vorhanden

Es gibt bereits gesetzliche Anforderung, die Schnittstelle zwischen Safety und Security zu betrachten. Die Maschinenrichtlinie legt im Europäischen Wirtschaftsraum das Mindestmaß für die Maschinen- und Anlagensicherheit fest. Viele der industriellen Automatisierungssysteme fallen in ihren Anwendungsbereich. Steuerungen müssen demnach den zu erwartenden Betriebsbeanspruchungen und Fremdeinflüssen standhalten. Die Bezeichnung eines Cyber-Angriffs als Fremdeinfluss (external influence) wird im Security-Bereich explizit verwendet.

Viele Systemen und Produktionsanlagen sind nicht für eine Vernetzung ausgelegt, welche jedoch im Zuge von Industrie 4.0 in vielen Fällen nachträglich vorgenommen wird. Nach einer solchen Umrüstung muss jeweils geprüft werden, ob sie weiterhin die Vorgaben der funktionalen Sicherheit erfüllen. Die Vernetzung der Anlagen ist schließlich eine deutliche Veränderung des Systems. Das Bundesamt für Arbeit und Soziales (BMAS) hat dafür ein Interpretationspapier verfasst. Erhöht sich das Risiko durch Cyberangriffe aufgrund der Vernetzung, müssen dem BMAS zufolge die vorhandenen Schutzmaßnahmen dazu in der Lage sein, das Risiko wieder auf ein tolerierbares Maß zu senken. Reichen sie dafür nicht aus, sind neue Sicherheitsvorkehrungen einzubauen. Bei vielen Systemen ist das aufgrund der nicht vorhandenen oder veralteten Sicherheitstechnik notwendig.

Außerdem müssen Betreiber von industriellen Automatisierungssystemen laut Betriebssicherheitsverordnung für jeden Arbeitsplatz eine Gefährdungsbeurteilung anfertigen und diese regelmäßig überprüfen. Bei sicherheitsrelevanten Änderungen an den Anlagen, worunter die Anbindung an das Internet fällt, ist eine Aktualisierung erforderlich – um Cyber-Angriffe besser abwehren zu können.

Die Schnittstelle zwischen Safety und Security

Es existieren momentan noch keine Standards, die die Schnittstelle zwischen Safety und Security explizit behandeln. Eine entsprechende Bewertung anhand bestehender Standards zur IT-Sicherheit ist dennoch empfehlenswert. Als Basis dient der angepasste Prozess zur Behandlung des Risikos in der Security nach ISO 27005. In allen Schritten sind die Schutzziele Integrität, Verfügbarkeit und Vertraulichkeit zu berücksichtigen. Bei Unregelmäßigkeiten in der Kommunikation bieten zum Beispiel die meisten Systeme die Funktion, eine Anlage in einen sicheren Zustand zu versetzen. Die Verfügbarkeit im Sinne der Verhinderung von Gefährdungen ist also im Fall eines Kommunikationsabbruchs gegeben. Um Vertraulichkeit zu gewährleisten, müssen die Benutzer zweifelsfrei authentifiziert werden. Hersteller von sicheren Steuerungen setzten das bereits teilweise um. Auch die Norm ISO 13849 stellt für die softwarebasierende Parametrisierung ähnliche, jedoch nur rudimentäre, Anforderungen.

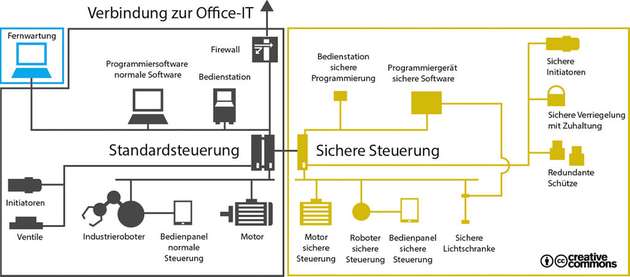

Darüber hinaus sollten bereits durchgeführte Risiko- und Gefährdungsbeurteilungen analysiert und die darin enthaltenen Aspekte der funktionalen Sicherheit berücksichtigt werden. Die dabei identifizierten Steuerungskomponenten sind für die Festlegung des Anwendungsbereichs hilfreich, deren Zoneneinteilung an die Vorgaben der IEC 62443 angelehnt ist. Dadurch lassen sich Schnittstellen und relevante Bauteile übersichtlich erfassen. Für die Security-Risikoeinschätzung sind beispielsweise die ermittelten Performance Level nach ISO 13849 nützlich, denn damit sind mögliche Verletzungen – und somit Risiken – sofort abschätzbar. Die Risikobehandlung muss sicherstellen, dass sich die Maßnahmen der funktionalen Sicherheit und der Security gegenseitig nicht behindern. Für die Festlegung der Risikoakzeptanz müssen sowohl Safety- als auch Security-Faktoren berücksichtigt werden. Dieser Ansatz gilt jedoch nur für die Vernetzung von fertigen Komponenten wie sichere Steuerungen, Sensoren und Aktoren. Die Entwicklung der eingebetteten Hardware und Software erfordert eine umfassende Betrachtung – idealerweise spielt Security bereits bei der Planung eine Rolle.

Hersteller und Systemintegratoren von industriellen Automatisierungssystemen und Komponenten wissen oft nicht, in welche IT-Infrastruktur ihre Produkte integriert werden. Deswegen ist es für sie schwierig, die Verbindung zu externen Systemen detailliert zu analysieren. Eine angemessene Dokumentation über bekannte Schwachstellen helfen dem Betreiber jedoch dabei, beispielsweise regelmäßig die Wechselwirkung mit der Office-IT zu überprüfen. Das ist notwendig, da sich die Bedrohungslage kontinuierlich verändert und ständig neue Schwachstellen in Software- und Hardwarekomponenten entdeckt werden.

Safety braucht Security

Hersteller, Systemintegratoren und Betreiber von Produktionsstätten sollten die Bedrohung für die funktionale Sicherheit durch Cyber-Angriffe ernst nehmen und schon heute angemessen angehen. Idealerweise arbeiten sie bereits bei der Planung direkt mit allen Beteiligten zusammen, um eine bestmögliche Absicherung zu gewährleisten. Die notwendigen Werkzeuge für die Entwicklung eines angemessenen Prozesses sind bereits vorhanden. Funktionale Sicherheit ohne Security sollte es künftig nicht mehr geben.