Beim Mail-Verkehr muss die Sicherheitssoftware beim Abschicken im Hintergrund für die Verschlüsselung mit dem öffentlichen Schlüssel des Empfängers sorgen und dort die empfangene Botschaft mit dessen Geheimschlüssel wieder in Klartext verwandeln.

Eigentlich nicht kompliziert, aber Sicherheitsanforderungen scheitern in der Praxis oft daran, dass die Anwender schlicht zu faul sind, sich dem nötigen Aufwand zu unterwerfen.

Volksverschlüsselung

Das in Darmstadt ansässige Fraunhofer-Institut für Sichere Informationstechnologie SIT entwickelt derzeit unter dem Namen „Volksverschlüsselung“ ein Verfahren, das Ende-zu-Ende- Verschlüsselungsdienste laientauglich bereitstellen will. Das Institut hatte erste Ergebnisse bereits im Frühjahr auf der CeBIT gezeigt.

Die Software platziert die kryptografischen Schlüssel auf dem eigenen Computer automatisch an den richtigen Stellen. Zusätzlich arbeiten die Wissenschaftler an einer Infrastruktur, die allen Nutzern zur Verfügung steht und auch bestehende Verschlüsselungsangebote unterstützt.

Kommerzielle Lösungen für Unternehmen

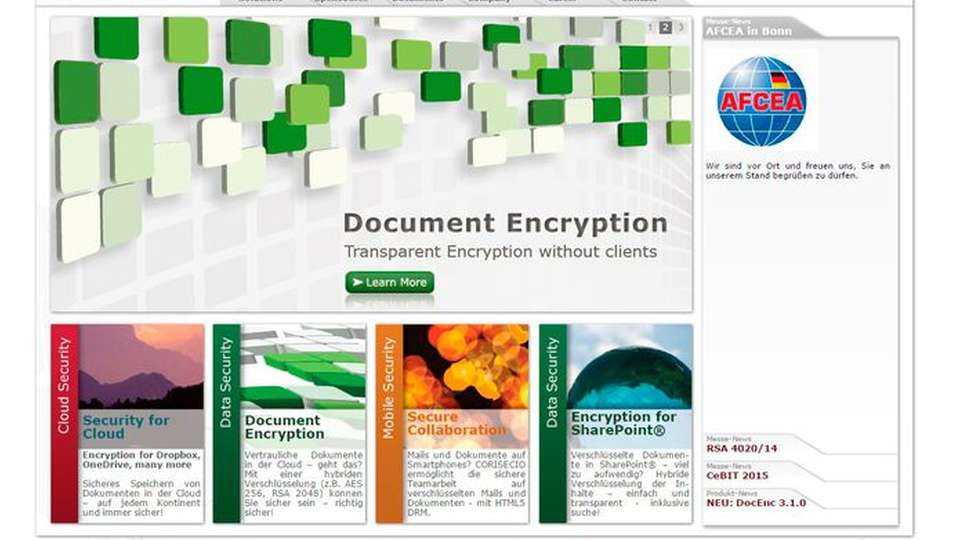

In der für Anwender mühelosen, aber sicheren Verwendung von Verschlüsselungsverfahren, die im Hintergrund lückenlos ihren Dienst tun, um die Kommunikation zu schützen, liege jedoch gerade der Wert kommerzieller Lösungen, betonte Corisecio-Geschäftsführer Dr. Bruno Quint, der einige Verschlüsselungsverfahren bei einem Vortrag der Teli (Technisch-Literarische Gesellschaft) gestern vorstellte.

Das Unternehmen sieht eigene Stärken beim Schlüsselmanagement, die ein Server übernehme, so dass die Verschlüsselung der E-Mails für den Anwender transparent bleibe. Zum Einsatz kommen dabei wählbare Verschlüsselungsverfahren und S-Mime als allgemein anerkannter E-Mail-Verschlüsselungsstandard.

Kollaboration: Arbeiten an gemeinsamen Dokumenten

Verschlüsselung ist nicht nur in der Kommunikation mit Geschäftspartnern ein probates Mittel gegen außerhalb eines Unternehmens agierenden Spione, sondern – angewendet auf Dokumente – auch ein Schutz gegenüber Mitarbeitern, die sich unerlaubt Zugriff auf Dateien verschaffen wollen. Gerade wenn die Zusammenarbeit über Team-, Standort- oder Firmengrenzen hinweg realisiert wird, verschärft sich die Lage gegenüber Dokumenten, die nur im lokalen Netz gespeichert sind.

Denn die Dateien befinden sich heute mehr denn je auf allgemein zugänglichen Servern oder wenigstens speziellen Anwendergruppen zugänglichen Speicherorten wie Sharepoint, OneDrive oder Dropbox. Dennoch sollen Dateiname und -inhalte selbst vertraulich bleiben.

Um für bestimmte Nutzergruppen Dokumente zentral bereitzustellen, verwendete beispielsweise auch die NSA Sharepoint. Edward Snowden gelangte als Sharepoint-Administrator so recht einfach an Inhalte, die der Sicherheitsdienst jedoch lieber vor den Augen der Öffentlichkeit verborgen hätte.

Encryption Gateways für Dokumente

Für einen sicheren Umgang mit „geteilten“ Dokumenten kann jedoch eine zentrale Software-Lösung sorgen, die – für den Anwender transparent – Dokumente verschlüsselt ablegt und beim Aufruf im Klartext anzeigt. Metadaten in den Dokumenten gewährleisten über ein Rollenmodell, dass nur berechtigte Personen an die sensiblen Informationen gelangen können.

Dass berechtige Anwender sogar eine Volltextsuche innerhalb der verschlüsselten Dokumente ausführen können, bezeichnete Dr. Quint als weltweit einmalige Besonderheit des Encryption Gateways von Corisecio. „Wir hätten die NSA vor Edward Snowden schützen können“, stellte er im Hinblick auf die technischen Möglichkeiten selbstbewusst fest.

Einfache Lösungen haben Vorteile in der Praxis

Entscheidend für die Sicherheit sei in der Praxis sei daher nicht allein die Stärke der Verschlüsselungsverfahren, sondern die Einfachheit der Lösung, da komplizierte Systeme von Anwendern nicht oder nur nachlässig angewendet werden. Die verwendeten Verfahren selbst sollten, so der Rat von Dr. Quint, als Open-Source-Lösungen vorliegen, da gerade aufgrund ihrer öffentlichen Zugänglichkeit dann gewährleistet sei, dass keine Hintertüren eingebaut sind.

Nach Aussagen des Corisecio-Geschäftsführer arbeite sein Unternehmen beispielsweise je nach Wünschen der Anwender und Bedürfnissen in einzelnen Ländern mit unterschiedlichen Verschlüsselungsalgorithmen aus Bibliotheken wie der des BSI (Bundesamt für Sicherheit in der Informationstechnik).

.jpg)