ICS/SCADA-Netzwerke und -Geräte wurden so konzipiert, dass sie Verwaltbarkeit und Kontrolle mit maximaler Zuverlässigkeit bieten. Während ihre Implementierung oft proprietär ist, sind SCADA-Controller im Wesentlichen kleine Personal Computer. Infolgedessen gelten die bekannten Herausforderungen im Zusammenhang mit Schwachstellen und Exploits auch für ICS/SCADA-Systeme. Allerdings kommt hinzu, dass sie in Umgebungen arbeiten müssen, die physisch schwer zu erreichen sein können oder die niemals abgeschaltet werden dürfen.

Die Industrie, das verarbeitende Gewerbe und kritische Infrastruktureinrichtungen (KRITIS), wie Elektrizität, Öl, Gas, Wasser, oder Abfall, außerdem Gebäudeverwaltung (BMS) sind in hohem Maße auf elektrische, mechanische, hydraulische und andere Arten von Geräten angewiesen. Diese Geräte werden von industriellen Steuerungen (PLC, RTU und HMI) und Sensoren überwacht und gesteuert und sind mit Managementsystemen wie SCADA (Supervisory Control and Data Acquisition) oder DCS (Distributed Control Systems) verbunden. Auf diese Weise bilden sie eine ICS-Lösung (Industrial Control System).

Mehr Konnektivität und fehlende OT-/IT-Konvergenz

Die zunehmende Konnektivität von industriellen Steuerungssystemen (ICS) und die Konvergenz von OT- und IT-Netzwerken erweitert die Angriffsfläche der industriellen Fertigung und kritischer Infrastruktureinrichtungen. Die Vorteile miteinander verbundener ICS-Systeme können zum Nachteil werden, weil sie Bedrohungsakteuren die Möglichkeit bieten, den Betrieb und die Prozesse der Infrastruktur zu schädigen.

Durch Änderungen der an die Controller gesendeten Befehle, oder Änderungen an der logischen Abfolge der Controller oder durch Änderungen der Sensormesswerte können Angreifer manipulierend in den industriellen Prozessen eingreifen.

Nachteile von ICS-Komponenten

ICS-Komponenten leiden unter einer Anzahl von Nachteilen und eine Absicherung vor externen Gefahren ist daher eine komplexe Angelegenheit. Subsumiert können die wichtigsten Schwachpunkte unter die folgenden fünf Punkte zusammengefasst werden:

1. Traditionelle Systeme

OT-Systeme laufen auf traditioneller Software, die keine ausreichende Benutzer- und Systemauthentifizierung, Datenauthentizitätsprüfung oder Funktionen zur Überprüfung der Datenintegrität aufweisen. Sie ermöglichen Angreifern einen unkontrollierten Zugriff auf Systeme.

2. Default-Konfiguration

Out-of-Box-Systeme mit Standard- oder einfachen Kennwörtern und Basiskonfigurationen machen es Angreifern leicht, OT-Systeme auszuspähen und zu kompromittieren.

3. Fehlende Verschlüsselung

SCADA-Controller und Industrieprotokolle verfügen nicht über die Fähigkeit, die Kommunikation zu verschlüsseln. Angreifer verwenden Sniffing-Software, um Benutzernamen und Passwörter herauszufinden.

4. Remote Access-Richtlinien

SCADA-Systeme, die mit ungeprüften Wählleitungen oder Fernzugriffsservern verbunden sind, ermöglichen Angreifern einen bequemen Hintertür-Zugriff auf das OT-Netzwerk sowie das Firmen-LAN.

5. Richtlinien und Prozesse

Sicherheitslücken entstehen, wenn sich IT- und OT-Experten in ihrem Ansatz zur Sicherung industrieller Kontrollen nicht einig sind. Verschiedene Gruppen sollten zusammenarbeiten, um eine einheitliche Sicherheitspolitik zu schaffen, die sowohl die IT- als auch die OT-Technologie schützt.

Verschiedene Angriffstechniken

Diese Schwachstellen machen die ICS zu einem leichten Fang für Angreifer, die häufig die folgenden fünf Techniken und Schadprogramme einsetzen:

1. Fehlende Netzwerk-Segmentierung

Mit dem Internet verbundene, flache und falsch konfigurierte OT-Netzwerke, oder schlecht konfigurierte Firewall-Funktionen, die bösartige Aktivitäten nicht erkennen oder blockieren können, bieten Angreifern eine gute Gelegenheit, um auf OT-Systeme zuzugreifen. Die Segmentierung des Netzwerks in kleine Teile, die voneinander getrennt sind, hilft dabei, erfolgreiche Angriffe zu isolieren.

2. DDoS-Attacken

Ungültige Quellen und eingeschränkte Zugriffskontrollen ermöglichen es Angreifern, die OT-Systeme sabotieren wollen, starke DDoS-Angriffe gegen anfällige, nicht gepatchte Systeme auszuführen.

3. Web Application-Attacken

Traditionelle OT-Systeme, einschließlich Human-Management-Schnittstellen (HMI), und programmierbare Logik-Computer (PLC) werden zunehmend an das Netzwerk angeschlossen und sind über die Web-Schnittstelle überall zugänglich. Ungeschützte Systeme sind anfällig für Cross-Site-Scripting und SQL-Injection-Angriffe.

4. Schad-Software

OT-Systeme sind anfällig für Angriffe durch Malware und sollten einen Anti-Malware-Schutz, hostbasierte Firewall-Kontrollen und Richtlinien zur Patch-Verwaltung beinhalten, um die Gefährdung zu reduzieren.

5. Command Injection und Perimeter Manipulation

Ungültige Daten, die nicht als legitimer Systemtraffic verifiziert wurden, erlauben es Angreifern, beliebige Systembefehle auf OT-Systemen auszuführen.

Ransomware-Attacken häufen sich

Wie bereits angedeutet, sind dies die normalerweise auftretenden Cyberrisiken, mit denen ICS konfrontiert werden. In den letzten Jahren häuften sich zudem Ransomware-Angriffe, aber nicht immer handelte es sich um gezielte Attacken.

Ein Beispiel dafür sind die WannaCry-Infektionen 2018, die in den industriellen Netzwerken unerwartete Schäden verursachten, weswegen die Betreiber nicht in der Lage waren, industrielle Prozesse zu überwachen und zu kontrollieren. Inzwischen kommen mehr solcher Bedrohungen hinzu, sei es Snake/Ekans oder LogiLocker. Es scheint nur eine Frage der Zeit, bis Ransomware im großen Stil die Industrieanlagen weltweit außer Gefecht setzt.

Gezielte Attacken bleiben größte aktuelle Gefährdung

Gezielte APT-Angriffe von einzelnen Akteuren oder Gruppierungen mit einem detaillierten Verständnis von ICS-Umgebungen können besonders verheerend sein. Um einen Controller-Befehl zu ändern oder einen Sensormesswert zu ändern, muss ein Angreifer entweder auf den Controller oder Sensor selbst, oder auf ein angeschlossenes System zugreifen, das mit ihm kommuniziert. Dies erfordert entweder physischen oder Fernzugriff auf einen Computer oder ein Netzwerk, der beziehungsweise das mit dem Controller oder Sensor verbunden ist.

Die meisten ICS/SCADA-Netzwerke verfügen über eine gewisse Stufe der Perimeter-Verteidigung, einschließlich Netzwerksegmentierung und Firewall-Technologien. Die Umgehung einer solchen Perimeter-Verteidigung von außen ist in der Regel relativ schwierig, so dass Angreifer immer nach alternativen Wegen suchen, um nach Innen zu gelangen; zum Beispiel ein offen gelassener Netzwerk-Port oder durch das Auslösen einiger Operationen von innerhalb der Organisation, die einen Kommunikationskanal nach außen öffnen.

Wenn sie erst einmal drinnen sind, können die Angreifer Informationen, die sie über das Netzwerk haben, ausnutzen oder aber Aufklärungsarbeit leisten, um die Umgebung kennen zu lernen. Sie könnten auch einfach bekannte Zugriffsmethoden ausprobieren, um zu sehen, ob sie aufgrund schwacher oder unvollständiger Netzwerksicherheitsrichtlinien funktionieren. Sehr häufig sind Schwächen in bestimmten Anbieter-Implementierungen eines Protokolls oder typische Fehler in der System-/Sicherheitskonfiguration. Diese sind meist das erste Ziel der Bedrohungsakteure.

Fazit

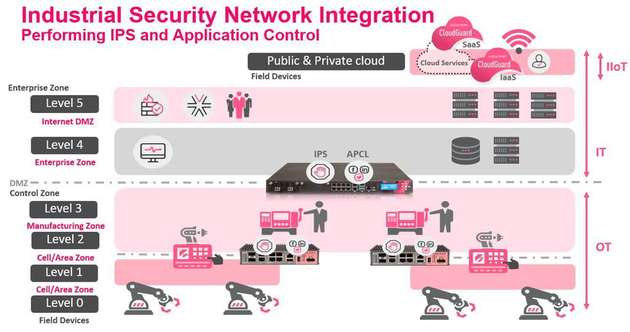

Es wird empfohlen, die physische Netzwerktrennung zwischen den Echtzeitkomponenten des SCADA-Netzwerks (zum Beispiel PLCs) und anderen Netzwerken, insbesondere dem Internet, beizubehalten. Unternehmen sollten eine sichere Fernzugriffslösung in das Netzwerk implementieren, zum Beispiel VPN von Client zu Standort, die eine starke Multi-Faktor-Authentifizierung unterstützt.

Um die Manipulation älterer ICS/SCADA-Daten zu verhindern, die in offenem Text ohne Verschlüsselung übertragen werden, sollten sie sichere Site-to-Site-VPN-Tunnel zwischen den Grenzverbindungen erstellen.

An allen Verbindungen sollten Sicherheits-Gateways installiert werden, die sicherstellen, dass nur relevanter und zulässiger Datenverkehr in das Netzwerk gelangt beziehungsweise dieses verlässt. Diese Validierung sollte bei allen Kommunikationen, Protokollen, Methoden, Anfragen und Antworten sowie Nutzlasten unter Verwendung von Firewall, Anwendungskontrolle, IPS und Antivirus durchgeführt werden.

Außerdem sollten die Organisationen separate Workstations für SCADA-Verwaltungssoftware zuweisen. Dual Home-Workstations, die sowohl mit einem internen kritischen Netzwerk als auch mit anderen, weniger empfindlichen Netzwerken oder sogar mit dem Internet verbunden sind, stellen ein großes Risiko dar.

In Fällen, in denen eine solche Konfiguration obligatorisch ist, sollte die Software- und Sicherheitskonfiguration die Operationen, die auf der Arbeitsstation ausgeführt werden können, einschränken.

Zu guter letzt empfiehlt es sich sehr, eine einheitliche Sicherheitsarchitektur mit zentraler Plattform zu integrieren, die alle Bereiche der IT-Sicherheit abdeckt, ob hochgefährliche Zero-Day-Attacken, Firewall, Cloud-Sicherheit oder Mobile, denn mobile Geräte werden als Unsicherheitsfaktor weiterhin unterschätzt, obwohl viele Mitarbeiter mit Smartphones oder Laptops, oft sogar privaten Geräten, auf Firmen-Daten zugreifen