Sicherheit ist die Abwesenheit von Gefahr oder anders ausgedrückt: ein Zustand ist sicher, wenn keine Gefahren herrschen. Da es gerade bei komplexen Systemen häufig nicht möglich ist, alle Risiken völlig auszuschließen, sprechen Verantwortliche in der Industrie auch davon, dass Sicherheit die Freiheit von unvertretbaren Risiken ist. Sicherheitsgerichtete Systeme stellen in der Prozessindustrie die letzte Verteidigungslinie vor einer möglichen Katastrophe dar.

Es steht eine Menge auf dem Spiel: die Gesundheit der Mitarbeiter, die Sachwerte des Unternehmens und die Umwelt. Darüber hinaus gilt es, geeignete Systeme und Maßnahmen zu implementieren, die Cyber-Security erhöhen. Im Gegensatz zu Systemen der funktionalen Sicherheit, die vor allem den Schutz des Menschen zum Ziel haben, schützt Cyber-Security technische Informationssysteme vor absichtlicher, aber auch ungewollter Manipulation oder vor Attacken, sei es um Produktionsabläufe zu stören oder um Industriegeheimnisse zu stehlen.

Normung verlangt getrennte Schutzebenen

Sicherheits- und Prozessleitsysteme gelten nur dann im Sinne der IEC 61511 als autarke Schutzebenen, wenn sie auf unterschiedlichen Plattformen, Entwicklungsgrundlagen und Philosophien basieren. Konkret bedeutet das, dass die Systemarchitektur so ausgelegt sein muss, dass keine Komponente von der Prozessleitsystem-Ebene und der Safety-Ebene gleichzeitig genutzt werden darf. Häufig ist die Sicherheitstechnik in die Prozessleittechnik integriert. Dies birgt Sicherheitsrisiken und hat wirtschaftliche Nachteile für die Anlagenbetreiber, etwa durch eine einseitige Hersteller-Bindung.

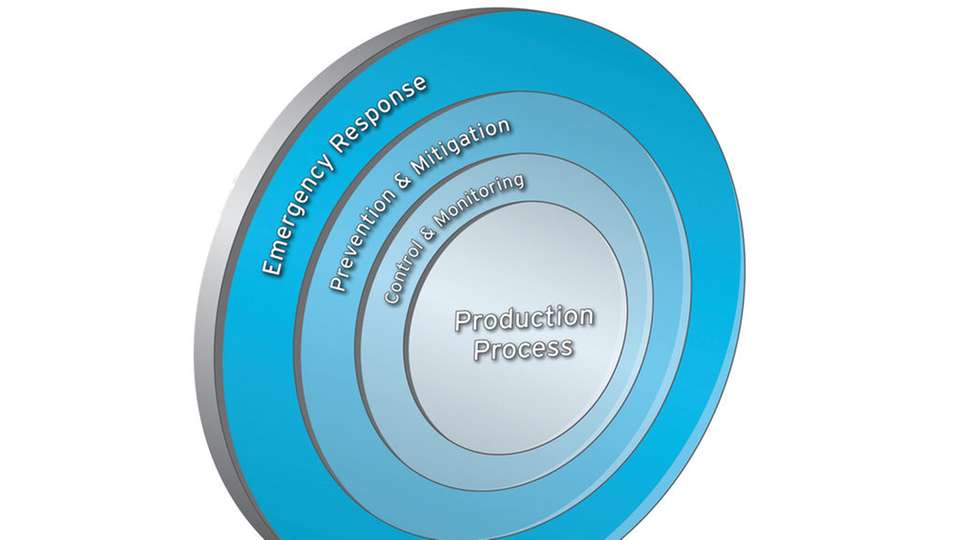

Die Norm IEC 61511 für funktionale Sicherheit definiert klar, wie sich das Risiko von Stillständen und Zwischenfällen bestmöglich reduzieren lässt: Sie verlangt getrennte Schutzebenen für die Bereiche Steuerung und Überwachung, Prävention und Eindämmung sowie Notfallmaßnahmen. Jede dieser drei Ebenen übernimmt bestimmte Teilfunktionen in der Risikominimierung und zusammen reduzieren sie die Gefahren, die vom gesamten Produktionsprozess ausgehen. Um diese Anforderung zu erfüllen, müssen die Funktionen der verschiedenen Ebenen ausreichend unabhängig voneinander sein. Dabei reicht es nicht aus, unterschiedliche I/O-Module für die verschiedenen Ebenen zu verwenden, da Automatisierungssysteme auch von Funktionen in I/O-Bussystemen, CPUs und Software abhängen.

Cyber-Attacken als Sicherheitsrisiko

Dass Industrieanlagen verwundbar sind und ein attraktives Ziel für Cyber-Angriffe darstellen, ist spätestens seit dem Stuxnet-Angriff auf eine Industriesteuerung im Jahr 2010 bekannt. Cyber-Attacken auf Industrieanlagen gab es seitdem öfter: Etwa der Hacker-Angriff 2013 auf das Kontrollsystem eines Damms nahe New York. In Deutschland gab es 2014 einen Angriff auf ein Stahlwerk, bei dem ein Hochofen schwer beschädigt wurde. In den letzten fünf bis zehn Jahren ist durch die zunehmende Digitalisierung das Risiko von Cyber-Attacken auf industrielle Anlagen gestiegen.

Cyber-Kriminalität gefährdet nicht nur die Informationssicherheit, sondern in zunehmendem Maße unmittelbar auch die Anlagensicherheit. Anlagenbetreiber müssen dieses Risiko im Blick haben und aktiv adressieren. Standardisierte Hardware und Software in der Prozessleittechnik erfordern regelmäßige Patches, um Schwachstellen in Software und Betriebssystem zu beheben. Aufgrund der Komplexität der Softwarearchitektur ist jedoch eine analytische Bewertung der Risiken, die durch ein System-Update entstehen könnten, schwierig bis unmöglich. So können durchgeführte Patches im Prozessleitsystem auch Funktionalitäten des darin integrierten Sicherheitssystems beeinflussen. Das kann fatal sein.

Damit in sicherheitsrelevanten Prozessen bei Leitsystem-Patches keine kritischen Fehler mit unabsehbaren Folgen auftreten können, müssen Prozessleit- und Sicherheitssysteme technisch voneinander getrennt werden. Nur so ist garantiert, dass Updates im Leitsystem die funktionale Sicherheit nicht beeinträchtigen.

Safety und Security gemeinsam durchdenken

Für wirkungsvolle Cyber-Security reicht es nicht aus, ein vorhandenes Produkt im Nachhinein durch zusätzliche Software-Funktionalität zu verbessern. Jede Lösung zur funktionalen Sicherheit muss von Beginn an im Sinne der Cyber-Security durchdacht und entworfen werden. Das gilt für die Firmware ebenso wie für die Anwendungssoftware. Sowohl die Norm für funktionale Sicherheit in der Prozessindustrie (IEC 61511), als auch die für Cyber-Security (IEC 62443), fordern die Trennung von Sicherheits- (SIS) und Prozessleitsystem (BPCS). Diese Unabhängigkeit der Sicherheitssysteme ist nicht nur Grundvoraussetzung für den effektiven Schutz von prozesstechnischen Anlagen, sondern auch aus praktischen und wirtschaftlichen Erwägungen heraus sinnvoll, zum Beispiel, weil Lebenszyklen und Veränderungsgeschwindigkeit sich bei SIS und BPCS stark unterscheiden. Anlagenbetreiber haben so die Freiheit, unter verschiedenen Herstellern jeweils die „Best-of-Breed“-Lösung auszuwählen.

Der Anlagenbetreiber kann für eine bestmögliche Verteidigung sorgen, indem er Sicherheitssysteme verwendet, die selbst wenige Angriffsmöglichkeiten bieten. Hima entwickelt und fertigt beispielsweise unabhängige Sicherheitslösungen gemäß IEC 61511, die durch die Trennung von der Prozessleittechnik das Risiko von Stillständen und Zwischenfällen reduzieren – etwa im Falle von System-Patches – und die Cyber-Security erhöhen. Auf den autarken Sicherheitssteuerungen von Hima läuft zudem ein eigenes Betriebssystem, das speziell für sicherheitsgerichtete Anwendungen entwickelt wurde. Es umfasst alle Funktionen einer Sicherheits-SPS, verzichtet aber darüber hinaus auf weitere Funktionen. Typische Attacken auf IT-Systeme sind so nicht erfolgreich. Die Betriebssysteme der Steuerungen werden bereits während ihrer Entwicklung auf ihre Widerstandsfähigkeit gegenüber Cyber-Attacken getestet.

In den Steuerungen von Hima sind Prozessor und Kommunikationsprozessor getrennt, sodass sie selbst im Falle einer

Attacke auf den Kommunikationsprozessor eine hohe Betriebssicherheit gewährleisten. Sie ermöglichen den Betrieb verschiedener, physikalisch getrennter Netzwerke auf nur einem Kommunikationsprozessor oder Prozessormodul. So kann der direkte Zugriff auf ein Automatisierungsnetzwerk von einem angeschlossenen Entwicklungsarbeitsplatz verhindert werden. Außerdem lassen sich einzelne, ungenutzte Schnittstellen deaktivieren. Darüber hinaus läuft das Konfigurations-, Programmier- und Diagnose-Tool Silworx in einer Windows-Umgebung, die in einer Weise funktioniert, die es so unabhängig wie möglich von Windows-Funktionen macht. Dieses Konzept ermöglicht einen sicheren Betrieb ohne Störungen durch andere Programme oder Updates. Es bietet Schutz vor Bedienfehlern und kreiert ein Set an Daten-Bausteinen zur Programmierung der Sicherheits-SPS.

Unabhängige Sicherheitssysteme sind besser

Um Sicherheitssysteme wirtschaftlich betreiben zu können, ist die Integration umfassender Betriebs- und Wartungsinformationen notwendig. Trotz der geforderten Unabhängigkeit lassen sich Hima-Systeme in alle führenden Prozessleitsysteme integrieren (Independent Open Integration), um zum Beispiel Betriebs- und Wartungsinformationen zu verarbeiten. Dabei übernimmt Hima die PLS-SIS-Integration und ermöglicht die gewünschten Funktionalitäten. Die Integration erfolgt über leistungsfähige, herstellerübergreifende Kommunikationsstandards.

Zusammenfassend lässt sich festhalten, dass von der Prozessleittechnik unabhängige Systeme, die sich trotz physikalischer Trennung im Sinne der Independent Open Integration in Prozessleitsysteme einbinden lassen, ein hohes Maß an Safety und Security in sicherheitskritischen Anwendungen bieten. Die Praxis zeigt, dass sie die beste Lösung darstellen, um die Betriebssicherheit und die Verfügbarkeit von prozesstechnischen Anlagen zu erhöhen und somit die Wirtschaftlichkeit in der Produktion zu verbessern.