Der Schutz vor Cyber-Attacken wird für Unternehmen immer wichtiger. Ab 2017 enthält die ISO9001 die neue Anforderung des Risikomanagements. IT-Systeme und Automatisierungsanlagen sind gegen aktuelle Angriffsmethoden nicht mehr mit traditionellen Lösungen zu schützen. Auffallend ist der dreifache Anstieg der Angriffe seit Juni 2015 laut Sicherheitstacho. Damit Unternehmen sich effektiv schützen können, sollten folgende Hinweise beachtet werden.

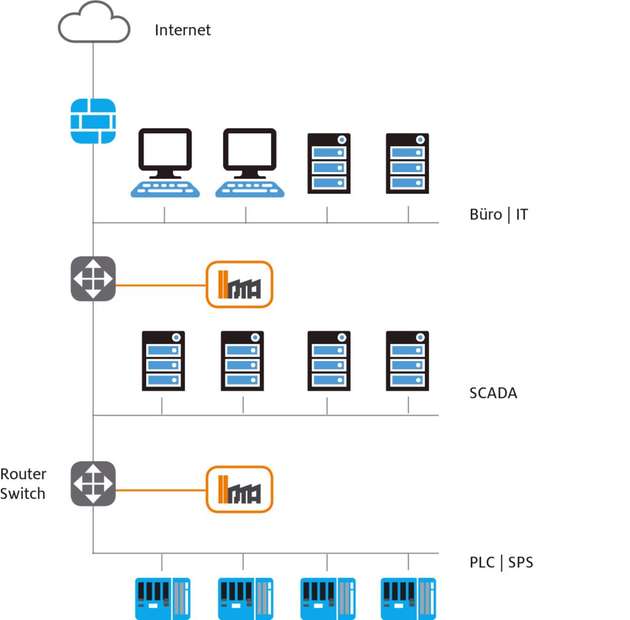

Leitsysteme und Automatisierungsgeräte bis in die Feldebene schützen: Die Leitsystem- und Automatisierungsgeräte sind nicht mit der klassischen IT-Infrastruktur zu vergleichen. Kernpunkt ist der Anspruch an eine sehr hohe Verfügbarkeit. Hinzu kommt, dass die Automatisierungsgeräte häufig einen sehr langen Einsatz in der Produktion haben. Folglich sind viele der aktuell gängigen Sicherheits- und Abfragemechanismen noch nicht enthalten. Die Infrastruktur ist also sehr sensibel in Bezug auf Sicherheitsmaßnahmen mit aktivem Eingriff in die Kommunikation.

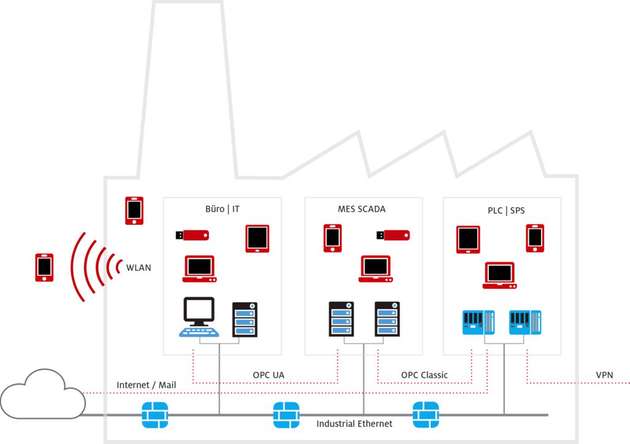

Firewall und VPN reichen nicht mehr: Vorhandene Sicherheitsvorkehrungen werden überwiegend nach dem Prinzip der Perimeter-Sicherheit mit Firewalls und VPNs realisiert. Dabei werden wie mit einem Zaun einzelne Bereiche voneinander abgetrennt, die untereinander zulässige Kommunikationsverbindungen erlauben. Solche Sicherheitselemente, die Datenverbindungen analysieren, sie präventiv zulassen oder gegebenenfalls blockieren, reichen jedoch nicht mehr. Heutige Angriffsmethoden umgehen sie gezielt, zum Beispiel durch „drive by“: Der Schadcode wird quasi huckepack in zugelassenen Verbindungen mittransportiert und passiert so ungehindert die Grenzen.

Eine zunehmende Gefahr sind auch mobile Endgeräte. Außerhalb des Unternehmens genutzte Laptops sowie Smartphones und Tablets werden oft leicht im Internet infiziert. So gelangen die Werkzeuge der Angreifer unbemerkt von Firewalls oder innerhalb der VPNs in die Produktionsanlage und können sich unbeobachtet ausbreiten.

Kontinuierliches Überwachen mit geringem Aufwand mit passivem Ansatz: Manipulationen, Vorbereitungen oder die Durchführung von Cyber-Angriffen lassen sich nur durch kontinuierliches Monitoring der IT-Assets und Datenkommunikation in Echtzeit erkennen. Entscheidungen über die Aktionen, die den Angriff stoppen und die Auswirkung entschärfen, können so verzögerungsfrei getroffen werden. Wirtschaftlich ist, dass keine aufwändige Konfiguration der Security-Lösung notwendig ist. Schon nach kurzer Zeit der automatisierten Inventarisierung der IT-Asstes kann mit der Risikoanalyse begonnen werden. Beim Aufbau des Informationssicherheits-Managementsystem sollte immer auf das Erfahrungswissen langjähriger Sicherheitsexperten mit Know-how in der Automatisierungstechnik zurückgegriffen werden.

Passives Scannen der IT-Assets und Kommunikationen: Fakt ist, man kann nur schützen, was man kennt. Daher ist es nötig, die IT-Assets und Kommunikationen aktuell zu scannen und zu dokumentieren. Jedoch muss dies passiv erfolgen. Profinet, ModbusTCP oder EtherCAT sind Protokolle auf Basis des Industrial Ethernet für die Anforderungen der zeitkritischen Datenkommunikation in Produktionsanlagen. Jede zusätzliche Aktivität im Produktionsnetz kann sie stören oder Systeme zu Fehlfunktionen bis hin zum Ausfall der Anlage veranlassen. Daher ist das passive Scannen und Überwachen des Produktionsnetzes wesentlich: Die sensible Automatisierungsebene mit nicht patchbaren Altsystemen verträgt keine Störung durch aktive Abfragen.

Dokumentiertes Beurteilen der IT-Risiken und Maßnahmenplanung: Für einen ordnungsgemäßen Betrieb sind die Beurteilung und das Managen von Unternehmensrisiken wie etwa Ausfallwahrscheinlichkeiten und Schadensausmaß eine wesentliche Aufgabe. Dies gilt besonders für die Automatisierung von Anlagen. Auf Basis der erkannten und überwachten IT-Assets und deren Kommunikation lässt sich das Risikomanagement effizient und einfach durchführen und standardbasiert dokumentieren. Änderungen in der Automatisierung werden sofort angezeigt, und das Risiko kann neu beurteilt werden. Notwendige Maßnahmen zur Risikobehandlung wie etwa Umsetzungen von Sicherheitsfunktionen oder Anpassungen der Sicherheitssysteme sind gezielt und wirtschaftlich umsetzbar. Mit einfach zu parametrierenden Werkzeugen können die Risiken bewertet und für die ISO 9001 (2015) als haltbarer Beleg ausgewiesen werden. Zusätzliche Sicherheitsmaßnahmen lassen sich so leichter priorisieren und ergeben eine ergänzende Hilfe für künftige Investitionen. Durch die kontinuierliche Überwachung lassen sich Risiken durch neue oder geänderte Assets schnell in das Risikomanagement integrieren.

Hinzu kommt das Erkennen von sogenannten schlafenden Verbindungen. Diese sind nicht dokumentierte Servicezugänge, die häufig von Lieferanten genutzt werden. Oft sind die Zugänge nicht aktuell dokumentiert. Sie haben ein nicht abschätzbares Risikopotential, wenn sie nicht bekannt sind und überwacht werden.

Eine einzige Security Appliance für Automatisierungen: Grundsätzlich gilt, dass Security einfach und schnell integrierbar sein muss. Um wirksamen Schutz vor Cyber-Crime zu erhalten, sind zwei Faktoren wesentlich. Erstens: Für einen schnellen Schutz braucht es eine Lösung ohne aufwändige Vorab-Analysen, Konzepte und Aufwände zur Integrationen in den Betrieb. Die Anschaltung muss passiv an das vorhandene Automatisierungsnetz erfolgen, die IT-Infrastruktur muss in einem System selbstlernend identifiziert, kontinuierlich überwacht und beurteilbar sein. Auf Basis dieser Daten lässt sich eine Risikoanalyse ohne Zeitverlust durch manuelle Inventarisierung unmittelbar und ohne zusätzlichen Aufwand starten. Zweitens: Die Bedienung muss auch für Nicht-IT-Security-Fachleute möglich sein und sich in Betriebsprozesse integrieren. Es wird daher eine Übersicht an einer Stelle zu vorhandenen, neuen und verlorenen IT-Asset und deren Kommunikationen benötigt und daraus resultierend strukturierte Informationen als Benachrichtigung oder wirklichen Alarm in Folge einer Anomalie.

Hilfe bei der Umsetzung des Risikomanagements: Irma (Industrie Risikomanagement Automatisierung) ist ein Industriecomputer-System mit einer übersichtlichen Managementkonsole von Automatisierern für Automatisierer entwickelt. Ziel ist es, IT-Risiken in Anlagen zu verringern und finanzielle Schäden im Griff zu haben. Ohne jegliche Aktivitäten im Netzwerk der Anlage erfasst und analysiert Irma die Systeme und Verbindungen. Durch die kontinuierliche Überwachung, Analyse und die intelligente Alarmierung im Störungsfall bietet das System in Echtzeit Informationen zu Misskonfigurationen oder Cyber-Angriffen. Das integrierte Risikomanagement ermöglicht es, umgehend über die maßgeblichen Aktionen zu entscheiden, um einen Angriff zu stoppen oder die Auswirkung zu entschärfen. Ein integrierter Netzplan hilft dabei, dem Endanwender eine schnelle Übersicht seiner Anlage zu gewährleisten. Das Werkzeug ersetzt allerdings nicht das übergreifende IT-Sicherheitskonzept, sondern hilft bei der Umsetzung und schärft den Blick für Schwachstellen.

22.jpg)